APT (التهديدات المستمرة المتقدمة)

أغسطس 21, 2022 • César Daniel Barreto

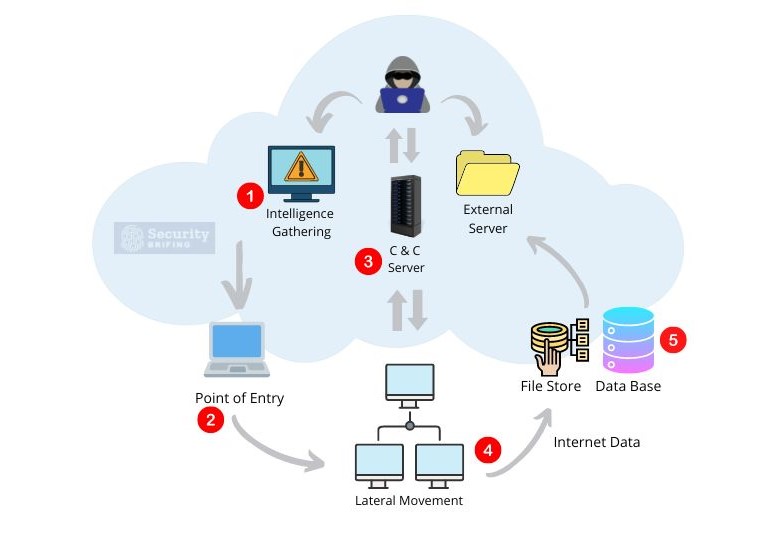

هجوم APT هو نوع من الهجمات السيبرانية التي ينفذها مهاجم ذو دوافع وموارد جيدة، يهدف إلى الحصول على وصول طويل الأمد إلى شبكة الهدف. يتم تنفيذ الهجوم على عدة مراحل:

- جمع المعلومات: يجمع المهاجم APT معلومات عن شبكة الهدف، غالبًا من خلال رسائل البريد الإلكتروني الاحتيالية، ومرفقات البرمجيات الخبيثة، وثغرات البرامج.

- نقطة الدخول: يجد المهاجم طريقة للدخول إلى النظام لتثبيت البرمجيات الخبيثة، باستخدام تقنيات مثل رسائل البريد الإلكتروني الاحتيالية أو استغلال ثغرات البرامج.

- خادم التحكم والسيطرة: يقوم المهاجم بإعداد قناة اتصال مع البرمجيات الخبيثة، عادةً عبر عنوان IP موجود في دولة أخرى.

- الحركة الجانبية: يحصل المهاجم على وصول إلى عدة أجهزة على الشبكة من خلال استغلال ثغرات البرامج واستخدام بيانات اعتماد مسروقة.

- نقل البيانات: يسرق المهاجم البيانات عن طريق استخراجها، وعادةً ما يقوم بضغطها وتشفيرها لتجنب الكشف.

- التغطية: يخفي المهاجم آثاره، بحذف الملفات، وتعطيل التسجيل، أو استخدام وسائل أخرى لجعل الهجوم صعب الاكتشاف.

كيفية تنفيذ الأمن المناسب ضد التهديدات المتقدمة

لقد وصلنا إلى نقطة تحول في الأمن حيث يجب على المنظمات قبول أنها ستتعرض للاختراق. من العدل أيضًا افتراض أن أي أنظمة حيوية مرتبطة بشبكة ثم تعرضت للإنترنت قد تم اختراقها بالفعل.

لا توجد ضمانات بأن أي منظمة خالية من التهديد. من المناسب للمنظمة أن تأمل في عدم تعرضها للاختراق، ولكن من المنطقي أن يكون لديها احتياطات للكشف في مكانها فقط في حالة حدوث ذلك. وعندما يحدث اختراق، يمكن اكتشافه في أقرب وقت ممكن.

من الضروري العثور على المشكلة بسرعة حتى لا تحدث مرة أخرى.

أولويتنا القصوى هي إبقاء شركتنا عائمة، وأفضل طريقة للقيام بذلك هي اكتشاف اختراقات البيانات مبكرًا والتفاعل بسرعة لتقليل الضرر. لسوء الحظ، أظهرت الأحداث الأخيرة أن الشركات بحاجة إلى بذل المزيد لرؤية هذه التنازلات.

فهم المخاطر

يجب على الشركات الحفاظ على نفس مستوى الحذر فيما يتعلق بالأمن كما نفعل في حياتنا اليومية. هل ستأكل قطعة حلوى من الأرض قد أخذ شخص آخر قضمة منها بالفعل؟ بالطبع لا! بنفس الطريقة، لا ينبغي للشركات أن تأخذ مخاطر غير ضرورية حيث لا تعرف ما قد يحدث أو كيف يمكن أن تنتهي الأمور.

لسوء الحظ، عندما يتعلق الأمر بالأمن السيبراني، لم يتم غرس نفس مفاهيم الفطرة السليمة بعد. من الخطورة بنفس القدر التقاط واستخدام شريحة USB ملقاة على الأرض مثل تناول الطعام من على الأرض. ومع ذلك، لم يتم تعليم معظم الناس بعدم القيام بالأخير منذ الطفولة. ومن الضروري تثقيف الناس حول المخاطر في العالم الرقمي.

التركيز على نقاط الضعف في المنظمة

نركز بشكل طبيعي على تلك التهديدات التي لديها أفضل فرصة للاستغلال وإحداث تأثير كبير. من الأسهل إصلاح عشر نقاط ضعف رئيسية من 100 نقطة صغيرة. بدلاً من تحسين تعرض واحد في كل مرة حتى يختفي، ترتكب العديد من المنظمات هذا الخطأ وتركز بشكل مفرط على إصلاح واحد حتى يتم إصلاحه بدلاً من تقليل العديد من المخاطر في وقت واحد.

هذه الرؤية القاصرة تخلق شعورًا زائفًا بالأمان وتعطي مسؤولي أمن المعلومات انطباعًا بأنهم يقومون بعملهم بينما في الواقع يقومون فقط بإجراء تحسينات هامشية.

بالإضافة إلى ذلك، عندما يتم اختراق أمان المنظمة، ليس فقط وظيفة مسؤول أمن المعلومات على المحك. سمعة الشركة بأكملها على المحك. لذلك، يحتاج الجميع في المنظمة إلى أن يكونوا على اطلاع بأحدث التهديدات الأمنية.

وأخيرًا، حتى إذا كانت الشركة لديها تأمين ضد الأمن السيبراني، فهذا ليس كافيًا. متوسط تكلفة اختراق البيانات هو 3.86 مليون دولار، وهذا فقط المتوسط! يمكن أن تكون التكلفة الإجمالية أعلى بكثير اعتمادًا على حجم الشركة ونوع البيانات المسروقة.

يغطي التأمين ضد الأمن السيبراني جزءًا فقط من التكلفة الإجمالية ولا يساهم في تحسين وضع أمان الشركة. لذلك، حتى إذا كانت الشركة لديها تأمين، فإنه لا يزال من مصلحتها القيام بكل ما يمكن لمنع حدوث اختراق في المقام الأول.

تقليل سطح الهجوم

أحد المجالات الرئيسية لمنع تهديدات APT هو تقليل سطح الهجوم أو إزالة المكونات الزائدة التي لا يتم استخدامها. إجراءات التقوية المعقولة وإدارة التكوين الصلبة هي مفتاح النجاح.

يمكن أن تجعل المنافذ المفتوحة والبرامج النصية المنظمة عرضة للاختراقات الأمنية. إذا تم اختراق هذه الخدمات، فقد تكون العواقب كارثية. ومع ذلك، إذا كانت المنظمة تستخدم خدمات ليست لأغراض مشروعة وتم اختراق تلك الخدمات، فلديك كل الحق في القلق.

لقد استفادت العديد من الهجمات الناجحة لـ APT من القدرات المفعلة ولكنها لا تستخدم لأغراض عملية.

يمكن للمنظمات تحسين أمانها عن طريق تقليل عدد الميزات في البرامج والتطبيقات والأنظمة. عدد أقل من الميزات يعني فرصًا أقل للمهاجمين للعثور على طريقة للدخول.

كن على دراية بمحتوى البريد الإلكتروني المضمن في HTML

المنظمات التي تستخدم محتوى HTML المضمن في بريدها الإلكتروني تكون أكثر عرضة لهجمات التصيد الاحتيالي من APTs. بينما يستخدم بعض الأشخاص ميزات HTML في البريد الإلكتروني للعب بالألوان والخلفيات أو تضمين المحتوى، فإن معظم الشركات لا تحتاج إلى HTML لعملياتها اليومية.

أحيانًا يرسل لك الأشخاص رسائل بريد إلكتروني تحتوي على روابط. قد ينقر الأشخاص على الرابط، معتقدين أنه سيأخذهم إلى حيث يريدون الذهاب. لكن المجرمين السيبرانيين وجدوا طريقة لإخفاء الوجهة الفعلية في كود البريد الإلكتروني.

إذا أوقفت المنظمات البريد الإلكتروني بتنسيق HTML، فإنها ستوقف العديد من هجمات التصيد الاحتيالي.

زيادة وعي المستخدمين

تدخل العديد من المخاطر إلى الشبكة بوسائل احتيالية، مثل إغراء المستخدم لفتح مرفق أو النقر على رابط لا ينبغي له. قد تذهب الجلسات بعيدًا نحو تقليل التعرض العام من خلال تقييد الإجراءات التي يُسمح للمستخدم بأدائها مع الوعي المناسب.

إجراء تصنيف السلوك

غالبًا ما يستخدم المهاجمون المتقدمون تكتيكات قياسية لتحديد ما إذا كان هناك شيء آمن. على الرغم من أن هذه الطريقة ليست موثوقة جدًا، إلا أنها لا تزال مستخدمة على نطاق واسع من قبل عدد لا يحصى من المهاجمين.

يريد المهاجمون أن يظلوا غير مكتشفين، لذا يجب أن تكون حذرًا بشأن أفعالهم. يحاول العديد من المهاجمين أن يظهروا مثل حركة المرور العادية. يفعلون ذلك حتى يتمكنوا من تجاوز الأمان دون أن يلاحظهم أحد. ولكن بمجرد أن يكونوا داخل النظام، يظهرون نواياهم الحقيقية. لذلك تحتاج إلى الانتباه لأنواع معينة من السلوك وتحديد ما إذا كان يبدو أشبه بمستخدم عادي أو شخص ذو نوايا شريرة.

إنشاء بيئة صندوق الرمل

الصندوق الرمل هو بيئة اختبار معزولة تمكن المستخدمين من تشغيل البرامج أو تنفيذ الملفات دون التأثير على بقية النظام.

تحتوي بيئة العمل النموذجية على العديد من المستخدمين الذين يحتاجون إلى الوصول إلى تطبيقات وبيانات مختلفة. ومع ذلك، لا يحتاج جميع المستخدمين إلى الوصول إلى جميع التطبيقات والبيانات. يحتاج معظم المستخدمين فقط إلى الوصول إلى مجموعة صغيرة من التطبيقات والبيانات.

من خلال إنشاء بيئة صندوق الرمل، يمكن للشركات تقليل كمية البيانات والتطبيقات التي يمكن للمستخدمين الوصول إليها. سيقلل الصندوق الرمل من فرص حدوث اختراق للبيانات ويقلل من التأثير إذا حدث اختراق.

بالإضافة إلى ذلك، يمكن أن يساعد الصندوق الرمل أيضًا في منع انتشار البرمجيات الخبيثة. إذا فتح المستخدم ملفًا يحتوي على برمجيات خبيثة، فسيتم عزل البرمجيات الخبيثة في الصندوق الرمل ولن تتمكن من إصابة بقية النظام.

تنفيذ مبدأ الأقل امتياز

الأقل امتياز هو مبدأ أمني ينص على أنه يجب منح المستخدمين الحد الأدنى من مستوى الوصول الضروري لأداء وظيفتهم.

على سبيل المثال، يجب منح المستخدمين حق الوصول للتحرير فقط إذا كانوا يقرؤون البيانات من قاعدة بيانات. من خلال تقييد المستخدمين بالحد الأدنى من مستوى الوصول الضروري، يمكن للشركات تقليل فرص حدوث اختراق للبيانات.

بالإضافة إلى ذلك، يجب على الشركات أيضًا النظر في تنفيذ مبدأ الأقل امتياز للتطبيقات. إذا كان التطبيق يحتاج فقط إلى قراءة البيانات من قاعدة بيانات، فلا يجب منحه حق الوصول للكتابة. من خلال تقييد التطبيقات بالحد الأدنى من مستوى الوصول الضروري، يمكن للشركات تقليل فرص حدوث اختراق للبيانات بشكل أكبر.

تأمين حركة المرور الصادرة للشبكة

نظرًا لأن حركة المرور الصادرة من المرجح أن تحتوي على بيانات مسروقة من الشبكة، فإن مراقبتها أكثر أهمية. من خلال النظر في حركة المرور الصادرة، يمكنك تحديد أي نشاط غير عادي واتخاذ خطوات لمنع تعرض شركتك للضرر.

فهم كيفية عمل الجريمة

لحماية منظمتك من هجمات APT، يجب أن تفهم كيف تعمل الهجمات. يجب عليك أيضًا البقاء على اطلاع بأحدث طرق الهجوم لإعداد دفاعاتك.

التحكم في نقطة النهاية

قد يستخدم المهاجمون نقطة نهاية للدخول إلى الشبكة، لكن هدفهم الرئيسي عادةً هو سرقة البيانات. إذا كنت تريد حماية بياناتك وتقليل تأثير الهجوم، التركيز على تأمين نقطة النهاية ومراقبتها.

يمكن للمؤسسات استخدام العديد من التقنيات المختلفة للتحكم في نقطة النهاية. إحدى الطرق القياسية هي طلب المصادقة الثنائية (TFA) لجميع المستخدمين. تضمن المصادقة الثنائية أن المستخدمين المصرح لهم فقط يمكنهم الوصول إلى البيانات.

هناك طريقة أخرى تتمثل في استخدام القائمة البيضاء للتطبيقات. تسمح هذه التقنية بتشغيل التطبيقات المعتمدة فقط على نقطة النهاية. من خلال التحكم في التطبيقات المسموح بتشغيلها، يمكنك تقليل خطر التعرض لهجوم.

يمكنك أيضًا استخدام أدوات المراقبة للتحكم في نقطة النهاية. يمكن أن تساعدك هذه الأدوات في اكتشاف الأنشطة المشبوهة والاستجابة لها.

تنفيذ نظام تصنيف البيانات

يجب أن يكون لديك إجراء تصنيف بيانات مناسب لحماية شركتك من التهديدات المستمرة المتقدمة. نظام التصنيف يعني معرفة المعلومات الحساسة بدرجة كافية لتتطلب الحماية. إحدى المشكلات المتعلقة بالهجمات المستمرة المتقدمة هي أنها تحاول باستمرار سرقة البيانات من مؤسستك. لا يمكنك منع سوى بعض الأشياء من مغادرة شركتك، ولكن وجود إجراء مناسب لتصنيف البيانات سيساعدك في الدفاع عن نفسك ضد هذه الهجمات.

أفضل طريقة لتخزين بياناتك هي على شبكة تخزين تعتمد على الإنترنت. هذه الشبكة التخزينية آمنة للغاية وستساعد في الحفاظ على بياناتك آمنة. من المهم أيضًا السماح فقط للمعلومات الضرورية بمغادرة الشركة حتى تظل البيانات الحساسة سليمة.

إذا كان لديك ملفان، أحدهما معروف للعامة والآخر سري، فإن الملف السري يكون معرضًا لخطر أكبر لأن الأشخاص قد لا يعرفون أنه سري. تستطيع المؤسسة الآن تنظيم وإدارة تدفق المعلومات باستخدام حل منع فقدان البيانات (DLP) المرتبط ارتباطًا وثيقًا بإدارة الحقوق الرقمية (DRM).

هناك عدة خطوات في إجراء تصنيف البيانات المناسب:

1. تحديد المسؤول

2. حدد أنواع البيانات

3. تصنيف البيانات

4. ضبط عناصر التحكم الأمنية

5. تدريب الموظفين على الإجراء

6. مراقبة ومراجعة الإجراء

3. تحديد قيمة البيانات

4. تصنيف البيانات

5. إنشاء سياسة

6. تدريب الموظفين

7. تنفيذ السياسة

8. مراقبة الامتثال

يعد إجراء تصنيف البيانات جزءًا أساسيًا من أي خطة أمنية. من خلال تنفيذ إجراء التصنيف، يمكنك المساعدة في حماية شركتك من التهديدات المستمرة المتقدمة.

الأمن السيبراني أمر بالغ الأهمية. ستستمر المنظمات في التعرض للاختراق، لكننا لا نزال نكافح.

قد لا نتمكن دائمًا من إيقاف كل هجوم، ولكن من خلال الاستعداد والاجتهاد، يمكننا الحد من الضرر الذي يمكن أن يسببه المتسللون.

سيزار دانييل باريتو

سيزار دانييل باريتو كاتب وخبير مرموق في مجال الأمن السيبراني، معروف بمعرفته العميقة وقدرته على تبسيط مواضيع الأمن السيبراني المعقدة. وبفضل خبرته الواسعة في مجال أمن الشبكات وحماية البيانات، يساهم بانتظام بمقالات وتحليلات ثاقبة حول أحدث اتجاهات الأمن السيبراني، لتثقيف كل من المحترفين والجمهور.