APT(高度な持続的脅威)

2022年8月21日 • セサール・ダニエル・バレット

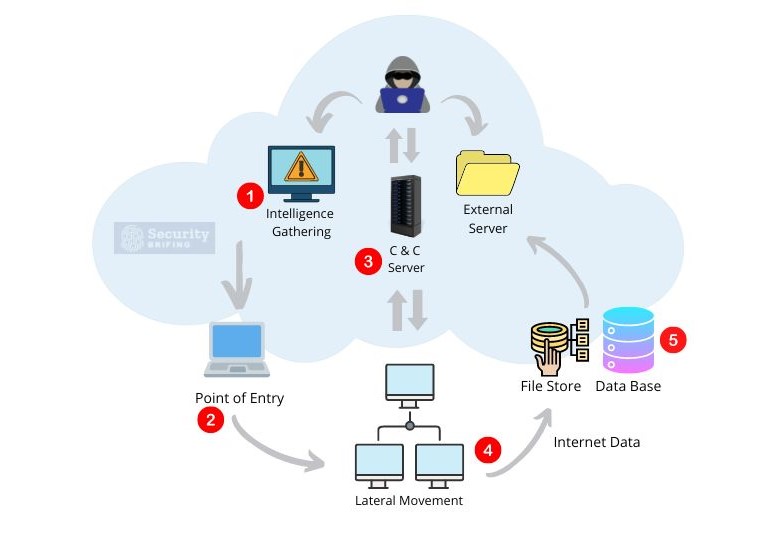

APT攻撃は、動機があり、十分なリソースを持つ攻撃者によって実行されるサイバー攻撃の一種であり、ターゲットのネットワークへの長期的なアクセスを得ることを目的としています。この攻撃は、いくつかの段階で実行されます。

- 情報収集: APT攻撃者は、フィッシングメール、マルウェア添付ファイル、ソフトウェアの脆弱性を通じて、ターゲットネットワークに関する情報を収集します。.

- 侵入点: 攻撃者は、フィッシングメールやソフトウェアの脆弱性を利用して、システムにマルウェアをインストールする方法を見つけます。.

- コマンド&コントロールサーバー: 攻撃者は、通常は他国にあるIPアドレスを通じて、マルウェアとの通信チャネルを設定します。.

- 横移動: 攻撃者は、ソフトウェアの脆弱性を利用し、盗まれた認証情報を使用して、ネットワーク上の複数のマシンにアクセスします。.

- データ転送: 攻撃者は、データを圧縮し暗号化して検出を避けるために、通常はデータを外部に持ち出して盗みます。.

- 隠蔽: 攻撃者は、ファイルを削除したり、ログを無効にしたり、他の手段を使用して攻撃を検出しにくくします。.

高度な脅威に対する適切なセキュリティを実行する方法

組織がハッキングされることを受け入れなければならないというセキュリティの転換点に来ています。また、ネットワークに接続されインターネットに公開された重要なシステムは、すでに侵害されていると考えるのが妥当です。.

どの組織も脅威から自由であるという保証はありません。組織がハッキングされないことを望むのは適切ですが、万が一に備えて検出の予防策を講じるのが理にかなっています。そして、侵害が発生した場合には、できるだけ早く検出できるようにすることが重要です。.

問題を迅速に見つけることが重要であり、再発を防ぐためです。.

私たちの最優先事項は、会社を存続させることであり、そのための最良の方法は、データ侵害を早期に検出し、迅速に対応して被害を最小限に抑えることです。残念ながら、最近の出来事は、企業がこれらの妥協を見つけるためにもっと努力する必要があることを示しています。.

リスクの理解

ビジネスは、日常生活でのセキュリティに対する警戒心と同じレベルを維持すべきです。誰かがすでに一口食べたキャンディーバーを地面から拾って食べますか?もちろんしません!同じように、ビジネスは何が起こるかわからない、またはどのように終わるかわからない不必要なリスクを取るべきではありません。.

残念ながら、サイバーセキュリティに関しては、同じ常識的な概念がまだ浸透していません。地面に落ちたUSBメモリを拾って使用することは、床から食べ物を食べるのと同じくらい危険です。しかし、ほとんどの人は子供の頃から後者をしないように教えられていません。そして、デジタル世界の危険について人々を教育することが重要です。.

組織の脆弱性に焦点を当てる

私たちは自然に、利用される可能性が高く、重大な影響を与える脅威に焦点を当てます。10の主要な脆弱性を修正する方が、100の小さな脆弱性を修正するよりも簡単です。多くの組織はこの間違いを犯し、1つの脆弱性を修正するまで過度に集中するのではなく、多くのリスクを同時に減らすことが重要です。.

この近視的な視点は、偽の安心感を生み出し、CISOに自分の仕事をしているという印象を与えますが、実際にはわずかな改善しか行っていません。.

さらに、組織のセキュリティが侵害された場合、CISOの仕事だけでなく、会社全体の評判が危険にさらされます。したがって、組織内のすべての人が最新のセキュリティ脅威について最新の情報を持っている必要があります。.

最後に、たとえ会社がサイバーセキュリティ保険を持っていても、それだけでは不十分です。平均的なデータ侵害のコストは$3.86百万ドルであり、それは平均に過ぎません!会社の規模や盗まれたデータの種類によって、総コストははるかに高くなる可能性があります。.

サイバーセキュリティ保険は総コストの一部しかカバーせず、会社のセキュリティ体制の改善には寄与しません。したがって、たとえ会社が保険を持っていても、侵害が発生しないようにするためにできる限りのことをすることが最善の利益になります。.

攻撃面を減らす

APT脅威を防ぐための重要な領域の1つは、攻撃面を減らすこと、または使用されていない余分なコンポーネントを削除することです。適切なハードニング手順と堅固な構成管理が成功の鍵です。.

開いているポートやスクリプトは、組織をセキュリティ侵害に対して脆弱にする可能性があります。これらのサービスがハッキングされた場合、結果は壊滅的かもしれません。しかし、組織が正当な目的で使用していないサービスを使用していて、それらのサービスが侵害された場合、心配する権利があります。.

多くの成功したAPT攻撃は、有効化された機能を利用していますが、実用的な目的で使用されていません。.

組織は、ソフトウェア、アプリケーション、およびシステム機能の数を減らすことでセキュリティを向上させることができます。機能が少ないほど、攻撃者が侵入する機会が少なくなります。.

HTML埋め込みメールコンテンツに注意する

HTML埋め込みコンテンツをメールで使用する組織は、APTからのスピアフィッシング攻撃に対してより脆弱です。ある人々は、メールでHTML機能を使用して色や背景を遊んだり、コンテンツを埋め込んだりしますが、ほとんどの企業は日常業務にHTMLを必要としません。.

時々、人々はリンクを含むメールを送ってきます。人々は、そのリンクをクリックすると、望む場所に行けると思ってクリックするかもしれません。しかし、サイバー犯罪者は、メールのコードに実際の目的地を隠す方法を見つけました。.

組織がHTMLメールをオフにすれば、多くのスピアフィッシング攻撃を防ぐことができます。.

ユーザーの意識を高める

多くの危険は、ユーザーを添付ファイルを開いたり、クリックすべきでないリンクをクリックさせるなどの詐欺的な手段でネットワークに侵入します。セッションは、ユーザーが許可されるアクションを制限することで、全体的な露出を大幅に低下させる可能性があります。.

行動ランキングを実施する

高度な攻撃者は、何かが安全かどうかを判断するために標準的な戦術を使用することがよくあります。この方法はあまり信頼性が高くありませんが、それでも無数の攻撃者によって広く使用されています。.

攻撃者は検出されないようにしたいので、彼らの行動に注意を払う必要があります。多くの攻撃者は、通常のトラフィックのように見せかけようとします。これにより、セキュリティを通過しても気づかれません。しかし、一度内部に入ると、彼らの本当の意図を示します。したがって、特定の種類の行動に注意を払い、それが通常のユーザーのように見えるか、悪意のある意図を持つ者のように見えるかを判断する必要があります。.

サンドボックス環境を作成する

サンドボックスは、プログラムを実行したりファイルを実行したりしてもシステムの他の部分に影響を与えない、隔離されたテスト環境です。.

一般的なビジネス環境には、さまざまなアプリケーションやデータにアクセスする必要がある多くのユーザーがいます。しかし、すべてのユーザーがすべてのアプリケーションやデータにアクセスする必要はありません。ほとんどのユーザーは、アプリケーションやデータの小さなサブセットにのみアクセスする必要があります。.

サンドボックス環境を作成することで、企業はユーザーがアクセスできるデータやアプリケーションの量を制限できます。サンドボックスは、データ侵害の可能性を最小限に抑え、侵害が発生した場合の影響を軽減します。.

さらに、サンドボックスはマルウェアの拡散を防ぐのにも役立ちます。ユーザーがマルウェアを含むファイルを開いた場合、マルウェアはサンドボックス内で隔離され、システムの他の部分に感染することはできません。.

最小特権を実施する

最小特権は、ユーザーが仕事を遂行するために必要な最低限のアクセスのみを与えるべきであるというセキュリティ原則です。.

たとえば、ユーザーがデータベースからデータを読み取る場合、編集アクセスを与えるべきではありません。ユーザーを最低限必要なアクセスレベルに制限することで、企業はデータ侵害の可能性を減らすことができます。.

さらに、企業はアプリケーションに対しても最小特権を実施することを検討すべきです。アプリケーションがデータベースからデータを読み取る必要がある場合、書き込みアクセスを与えるべきではありません。アプリケーションを最低限必要なアクセスレベルに制限することで、企業はさらにデータ侵害の可能性を減らすことができます。.

ネットワークのアウトバウンドトラフィックを保護する

アウトバウンドトラフィックは、ネットワークから盗まれたデータを含む可能性が高いため、監視がさらに重要です。アウトバウンドトラフィックを確認することで、異常な活動を特定し、会社が被害を受けないようにするための措置を講じることができます。.

攻撃がどのように機能するかを理解する

APT攻撃から組織を保護するためには、攻撃がどのように機能するかを理解する必要があります。また、最新の攻撃手法について最新の情報を持ち、防御を準備する必要があります。.

エンドポイントを制御する

攻撃者はエンドポイントを使用してネットワークに侵入することがありますが、彼らの主な目的は通常、データを盗むことです。データを保護し、攻撃の影響を最小限に抑えたい場合は、, エンドポイントのセキュリティと監視に焦点を当てます。.

組織は、エンドポイントを制御するために多くの異なる技術を使用できます。一般的な方法の1つは、すべてのユーザーに二要素認証(TFA)を要求することです。TFAは、認可されたユーザーのみがデータにアクセスできることを保証します。.

もう1つの方法は、アプリケーションのホワイトリスト化を使用することです。この技術は、承認されたアプリケーションのみがエンドポイントで実行されることを許可します。実行を許可されるアプリケーションを制御することで、攻撃のリスクを減らすことができます。.

また、エンドポイントを制御するために監視ツールを使用することもできます。これらのツールは、疑わしい活動を検出し対応するのに役立ちます。.

データ分類システムを実施する

APTから会社を保護するためには、適切なデータ分類手順が必要です。データ 分類システム とは、どの情報が保護を必要とするほど機密性が高いかを知ることを意味します。APTの問題の1つは、常に組織からデータを盗もうとすることです。すべてのものが会社から出て行くのを止めることはできませんが、適切なデータ分類手順を持つことで、これらの攻撃に対抗するのに役立ちます。.

データを保存する最良の方法は、インターネットベースのストレージネットワークにあります。このストレージネットワークは非常に安全で、データを安全に保つのに役立ちます。また、必要な情報のみが会社を出て行くことを許可し、機密データが無傷であることを確認することも重要です。.

2つのファイルがあり、1つは公知であり、もう1つは機密である場合、機密ファイルは秘密であることを知られていない可能性があるため、より大きなリスクにさらされます。組織は、デジタル著作権管理(DRM)と密接に連携したデータ損失防止(DLP)ソリューションを使用して、情報の流れを規制および管理することができます。.

適切なデータ分類手順にはいくつかのステップがあります。

1. 管理者を決定する

2. データの種類を指定する

3. データを分類する

4. セキュリティ制御を設定する

5. 従業員に手順を訓練する

6. 手順を監視およびレビューする

3. データの価値を決定する

4. データを分類する

5. ポリシーを作成する

6. 従業員を訓練する

7. ポリシーを施行する

8. コンプライアンスを監視する

データ分類手順は、セキュリティ計画の重要な部分です。分類手順を実施することで、APTから会社を保護するのに役立ちます。.

サイバーセキュリティは重要です。組織はハッキングされ続けますが、それでも私たちは戦い続けます。.

すべての攻撃を常に止めることはできませんが、準備と勤勉さを持つことで、ハッカーが引き起こす可能性のある被害を制限できます。.

セサル・ダニエル・バレット

セザール・ダニエル・バレットは、サイバーセキュリティのライターであり、専門家として知られている。 複雑なサイバーセキュリティのトピックを単純化する彼の深い知識と能力で知られています。ネットワーク セキュリティとデータ保護における豊富な経験を持ち、定期的に最新のサイバーセキュリティ動向に関する洞察に満ちた記事や分析を寄稿している。 を寄稿し、専門家と一般市民の両方を教育している。