DDoS攻撃とは何か?完全ガイド

2022年8月01日 • セキュリティ

分散型サービス拒否(DDoS)攻撃は、複数のソースからのトラフィックでオンラインサービスを圧倒し、利用不能にする悪意のある試みです。このガイドでは、DDoS攻撃について知っておくべきすべてのこと、そしてそれに対抗する方法を教えます。.

DDoS攻撃とは何ですか?

DDoS攻撃は、ハッキングの違法な一種であり、サーバーに大量のトラフィックを送り込み、リンクされたオンラインサービスやサイトへのアクセスを妨げるものです。.

人々がDDoS攻撃を仕掛けたい理由は多岐にわたります。ある人々は、企業のサーバーをダウンさせて声明を出したい怒った顧客やハクティビストかもしれません。他の人々は、楽しみのためや何かに対する抗議のために行うかもしれません。.

DDoS攻撃は企業からの盗難に使用されることもありますが、主に財政的な懸念です。例えば、ある企業のインターネット活動がライバルによって妨害され、顧客を奪われることがあります。別の例としては、攻撃者が企業をターゲットにしてホストウェアやランサムウェアをサーバーにインストールし、被害を元に戻すために巨額の身代金を要求する恐喝があります。.

残念ながら、DDoS攻撃は近年ますます頻繁かつ強力になっています。インターネットが企業や個人にとってますます重要になるにつれて、IoTデバイスの増加もこれに寄与しています。これらのデバイスの多くはハッキングが容易であり、攻撃を仕掛けるボットネットを作成するために使用される可能性があります。.

DDoS攻撃はどのように機能しますか?

DDoS攻撃は、多くのハッキングされたコンピュータを使用してウェブサイトやサーバーにトラフィックを送り込み、そのサイトやサーバーの機能を困難にします。これは、ボットネットと呼ばれるボットの集合を使用してこれらのコンピュータをリモートで制御することで行われます。.

ボットネットが確立された後、攻撃者は各ボットにリモートコマンドを送信して攻撃を指示することができます。これにより、ターゲットのIPアドレスがリクエストで過負荷になり、通常のトラフィックに対するサービス拒否攻撃が発生します。.

各ボットがインターネット上の実際のデバイスであるため、異常なトラフィックが予期されるかどうかを判断するのは困難です。.

DDoS攻撃を識別する方法

DDoS攻撃の最も厄介な点は、警告サインが見えないことです。通常、著名なハッキング集団は攻撃を開始する前に警告を出しますが、ほとんどの攻撃者は通知なしに攻撃を命じます。.

人々は、あなたのウェブサイトのコンテンツが気に入らない場合、必ずしも教えてくれるわけではありません。何かが間違っている場合は、最初は教えてくれないかもしれませんが、後で教えてくれるでしょう。これは、人々が通常あなたのウェブサイトをあなたのようにチェックしないからです。あなたはすべてが大丈夫だと思っていますが、時にはそうではないことがあります。最初は見えない問題があることがあるので、注意が必要です。.

分散型サービス拒否攻撃の発信源を見つけるのは難しいことがあります。攻撃は何時間も続くことがあり、すぐに止めることができないかもしれません。これにより、何時間も収益とサービスを失うことになります。.

DDoS攻撃を軽減する

DDoS攻撃からウェブサイトを保護する最良の方法は、できるだけ早くそれを検出することです。次の兆候のいずれかに気付いた場合、現在DDoS攻撃を受けていることを意味します:

- 読み込みが遅い

- サーバーが503で応答する

- TTLがタイムアウトする

- スパムコメントが過剰にある

- ネットワークが突然切断される

- 奇妙な時間にスパイクするような典型的なトラフィックパターンがある

最も一般的なDDoS攻撃の種類

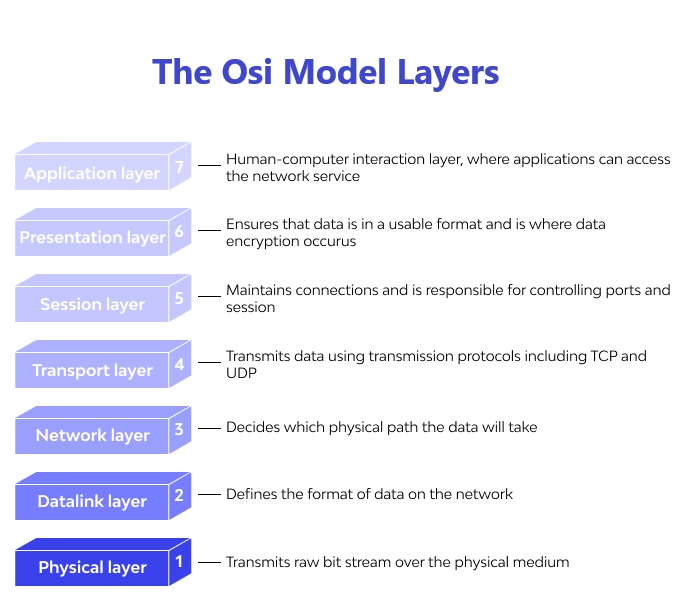

犯罪者はさまざまなネットワーク接続をターゲットにするためにDDoS攻撃を使用します。ネットワークの基本を理解することは、さまざまな種類のDDoS攻撃がどのように機能するかを理解するために不可欠です。.

インターネット接続には、レイヤーとも呼ばれるいくつかの異なる部分があります。各レイヤーには特定の目的があります。.

OSIモデルは、ネットワークのさまざまな部分がどのように接続されているかを表すグラフィカルな方法です。しかし、現在のインターネットは、TCP/IPと呼ばれるより簡単なシステムに基づいています。OSIモデルは、ネットワークがどのように機能し、どのような問題が発生する可能性があるかを理解し、トラブルシューティングするのに役立つため、依然として使用されています。.

DDoS攻撃には3つのタイプがあります。最初のタイプは、デバイスがトラフィックで過負荷になる場合です。2番目のタイプは、ネットワークがトラフィックで過負荷になる場合です。3番目のタイプは、攻撃者が複数の攻撃ベクトルを使用してターゲットを圧倒する場合に発生します。.

アプリケーション層攻撃

ユーザーエクスペリエンスは、人がインターネットに最初に接触したときに始まります。アプリケーション層のDDoS攻撃は、ソフトウェアが動作しないようにして、人々がコンテンツを見られないようにします。これらの攻撃では、ウェブサーバーがよくターゲットにされますが、SIP音声サービスやBGPなどの他のプログラムも攻撃される可能性があります。.

TCP/IPプロトコルは、ネットワーク上のデバイス間でデータを転送できます。しかし、このプロトコルはDDoS攻撃に非常に脆弱です。これは、大量のデータを同時に送信することでデバイスを攻撃し、動作を停止させることができることを意味します。一部の人々はこれにフラストレーションを感じるかもしれませんが、オンライン取引に安全なプロトコルを使用することは依然として重要です。通信の暗号化を使用することで、両方の当事者が傍受や盗聴から保護されます。ほとんどのDDoS攻撃は、1秒あたりのパケット数がはるかに少ないです。.

この攻撃は、ターゲットアプリケーションの特定のプロトコルを使用する必要があり、ハンドシェイクやコンプライアンスを含むことがあります。これらの攻撃は、簡単に偽装できないIoTデバイスによって主に駆動されます。.

アプリケーションDDoS攻撃の例

HTTPフラッド

これは、多くの異なるコンピュータからのリクエストを受け入れるサーバーです。この方法は、多くのPCで同時にウェブページをリフレッシュするように、サーバーに多くのHTTPリクエストを送信し、過負荷にします。攻撃は単純または複雑である可能性があります。.

1つのURLに対して、同じ範囲の攻撃IPアドレス、参照サイト、ユーザーエージェントを使用してアクセスできます。これにより、攻撃者がターゲットURLを見つけて使用するのが容易になります。より複雑なバリエーションでは、さまざまな参照元やユーザーエージェントを使用して、さまざまなURLをターゲットにすることがあります。.

プロトコル攻撃

プロトコルフラッドは、サービスやネットワークに大量のトラフィックを送信し、使用を困難にするDDoS攻撃です。レイヤー3およびレイヤー4のプロトコルスタックの脆弱性を悪用します。.

DDoS攻撃は、多くの低セキュリティ、無防備、無保護のプロトコルをターゲットにすることがよくあります。DDoS攻撃は、インターネット通信標準をターゲットにすることが一般的です。これは、これらのシステムの多くが世界中で使用されており、迅速に変更することが難しいためです。さらに、多くのプロトコルは、現在のバグに対処するために再検討された後でも、固有の複雑さを持っているため、新しいプロトコル攻撃やネットワーク攻撃の新しい脆弱性が出現します。.

プロトコルDDoS攻撃の例

(BGP)ハイジャック

クラウドベースのサービスには、データ泥棒が欲しがる多くの貴重な情報が含まれています。これは、これらのサービスから有用な情報を得ることができるためです。これらのプロバイダーのいずれかからデータ漏洩が発生すると、非常に危険です。誰かがクラウドよりも高いプロトコルを使用して企業に対してDDoS攻撃を仕掛けることができます。BGP(ボーダーゲートウェイプロトコル)は、ネットワークアドレス空間に関する情報を通信します。.

BGPアップデートは、ネットワーク間で情報を共有するために使用されます。誰かが偽のアップデートを送信すると、トラフィックが別のネットワークに移動する可能性があります。これにより、リソースが消費され、混雑が発生する可能性があります。BGPのより安全なバージョンにアップグレードすることは、世界中の何万ものネットワークオペレーターが使用しているため、時間と費用がかかります。.

SYNフラッド

TCP SYNフラッドは、店の前で注文を受ける供給作業員のようなものです。.

ドライバーはパッケージを受け取り、確認を待ち、リクエストを受け取った後に前に運びます。従業員は確認なしに多数の配達リクエストを受け取り、これ以上の出荷を運ぶことができなくなるまで続きます。これにより、彼らは圧倒される可能性があります。.

この攻撃では、攻撃者が被害者に多数のパケットを送信します。パケットには偽のアドレスがあります。彼らは、2台のコンピュータがネットワーク接続を開始するために使用するハンドシェイクを悪用します。.

侵入者の目標は、リソースをシャットダウンする前に可能な限り多くの接続試行を許可することです。.

ボリュメトリック攻撃

この攻撃の目的は、ターゲットと世界の残りの間のインターネット帯域幅をすべて使用することです。データは、増幅またはボットネットからのリクエストなど、膨大なトラフィックを生成するための別の方法のいずれかでターゲットに送信されます。.

ボリュメトリック攻撃の例

DNS増幅

攻撃者はDNSサーバーに小さなクエリを送信しますが、サーバーはクエリをはるかに大きなペイロードに増幅し、被害者のサーバーをクラッシュさせます。このタイプの攻撃は、増幅DDoS攻撃として知られています。.

DNS増幅は、攻撃者がDNSサーバーを使用して被害者のネットワークにメッセージを送信するネットワーク攻撃の一種です。パケットは増幅され、ブロックが難しくなります。.

DNS増幅は、誰かがDNSリゾルバを騙して大量の情報を送信させる攻撃です。これは、偽のリクエストをDNSリゾルバに送信し、実際のアドレスではないアドレスを使用することで発生します。多くの人がこれを行い、多くのDNSリゾルバが存在するため、被害者のネットワークはすぐに圧倒される可能性があります。.

DDoS攻撃の軽減

DDoS攻撃が人々を襲うと、彼らはしばしば混乱します。多くのセキュリティシステムは、受信トラフィックに関する詳細な情報を提供しません。DDoSについて確実に言えることは、クライアントのオンラインアプリケーションがネットワークの停止によりアクセスできなくなったということです。ターゲットネットワークを保護するオンプレミスのセキュリティデバイスがある場合、問題は悪化します。.

古いソフトウェアを使用しているコンピュータがある場合、古いソフトウェアを使用することは安全ではありません。これは、あなたが知らないセキュリティリスクがある可能性があるためです。これを修正するには、最新のパッチとソフトウェアでコンピュータを定期的に更新する必要があります。しかし、新しい脆弱性が常に発見されるため、これは難しいかもしれません。ハッカーはこれらの脆弱性を利用してコンピュータをハッキングし、情報を盗むことができます。.

一部の攻撃者は、DDoSを使用して目標を達成することがあります。しかし、いくつかの障害があります。オンプレミスのセキュリティソリューションは、攻撃の発生を防ぐことはできません。攻撃がオンプレミスのフィルタリング装置に到達する前に、ボリュメトリック攻撃が受信インターネットパイプを詰まらせ、上流のISPが圧倒され、すべての受信トラフィックをブラックホール化し、ターゲットネットワークをインターネットから切断する可能性があります。.

DDoS攻撃から防御する方法

DDoS攻撃から防御する方法はたくさんあります。最も重要なことは、攻撃される前に計画を立てておくことです。.

帯域幅を増やす

ホスティングインフラストラクチャが大量のトラフィックを処理できることを確認することは、DDoS攻撃から自分を守るためにできる最も重要なことの1つです。これは、誰かがあなたのウェブサイトをハッキングしたときに発生する可能性のある予期しないトラフィックスパイクに備えるべきことを意味します。ただし、帯域幅を増やすことが常にDDoS攻撃から保護されることを意味するわけではありません。.

帯域幅を増やすと、攻撃者がウェブサイトに侵入するのが難しくなります。ただし、さまざまな対策を使用してウェブサイトのセキュリティを向上させることができます。.

サーバーレベルのDDoS軽減を設定する

一部のウェブホストには、サーバーレベルでDDoS軽減ソフトウェアがあります。この機能は常に利用可能ではないため、ウェブホストに提供されているかどうかを確認する必要があります。提供されている場合は、それが無料のサービスか、料金がかかるかを確認してください。このサービスの利用可能性は、プロバイダーとホスティングプランによって異なります。.

クラウドベースのホスティングに移行する

クラウドベースのホスティングは、クラウドコンピューティングを使用してサービスを提供するウェブホスティングの一種です。クラウドベースのホスティングは、従来のウェブホスティングよりもスケーラブルで信頼性が高い場合があります。.

クラウドベースのホスティングの利点の1つは、DDoS攻撃に対してより耐性がある可能性があることです。これは、クラウドプロバイダーがDDoS攻撃を吸収し、偏向するためのリソースを持っているためです。.

レート制限

サーバーが一定時間内に受け入れるリクエストの数を制限することで、サービス拒否攻撃を防ぐことができます。レート制限は、ウェブスクレイパーが情報を盗むのを防ぎ、ブルートフォースログインを減らすのに役立ちますが、単独で高度なDDoS攻撃に対処するには不十分かもしれません。.

コンテンツ配信ネットワーク(CDN)を使用する

CDNは、ユーザーの地理的位置に基づいてコンテンツを配信するサーバーのネットワークです。CDNは、ウェブサイトのパフォーマンスを向上させ、DDoS攻撃から保護するために使用できます。.

CDNを使用すると、ウェブサイトの静的コンテンツがCDNのサーバーにキャッシュされます。このコンテンツは、ユーザーの位置に最も近いサーバーから配信されます。CDNは、ウェブサイトのパフォーマンスを向上させ、DDoS攻撃から保護するのに役立ちます。.

複数のCDNを使用して、世界中の異なるサーバーからウェブサイトの静的コンテンツを配信することができます。これにより、ウェブサイトはより信頼性が高く、強力になります。さらに、マルチCDNソリューションを使用することで、複数のCDNベンダーが提供するPoPのネットワークを活用できます。.

ブラックホールルーティング

ブラックホールルートは、ネットワーク管理者がほぼすべての問題に対処するための優れた方法です。複雑なルールなしでブラックホールフィルタリングが行われる場合、ヌルルートが使用されて良いトラフィックと悪いトラフィックの両方を拒否します。.

DDoS攻撃がサーバーをターゲットにする場合、インターネットサービスプロバイダー(ISP)は、サイトのトラフィックをすべてブラックホールにリダイレクトして攻撃を止めようとするかもしれません。これは理想的ではありません。なぜなら、攻撃者が望んでいること、つまりネットワークを利用不能にすることを実現してしまうからです。.

ウェブアプリケーションファイアウォール(WAF)を使用する

WAFは、ウェブサイトを攻撃から保護するのに役立つセキュリティソフトウェアの一種です。WAFは、受信トラフィックを検査し、悪意のあるコードを含むリクエストをブロックまたはリダイレクトします。.

WAFを使用して、ウェブサイトをDDoS攻撃から保護することができます。ただし、WAFが適切に構成されていることを確認する必要があります。そうでないと、正当なトラフィックをブロックする可能性があります。.

ネットワークの異常な活動を監視する

ネットワークの異常な活動を監視する必要があります。これには、トラフィックの急増や奇妙なリクエストの監視が含まれます。.

異常な活動に気付いた場合は、すぐに調査する必要があります。それは、ウェブサイトが攻撃を受けている兆候かもしれません。.

要するに

DDoS攻撃は、企業にとって壊滅的な影響を与える可能性があります。ダウンタイム、収益の損失、評判の損傷を引き起こす可能性があります。.

しかし、サーバーレベルのDDoS軽減、クラウドベースのホスティング、レート制限、CDNの使用など、さまざまな対策を使用してウェブサイトをDDoS攻撃から保護することができます。また、ネットワークの異常な活動を監視し、疑わしい活動をすぐに調査する必要があります。.

これらの手順を実行することで、DDoS攻撃に直面しても、ウェブサイトがユーザーに利用可能でアクセス可能であることを保証するのに役立ちます。.

DDoS攻撃のFAQ

DDoS攻撃は複雑で、ある程度の技術的専門知識が必要です。しかし、DDoS-for-hireサービスにより、誰でも簡単に攻撃を開始できるようになりました。.

DDoS攻撃の目的は、ウェブサイトやネットワークを利用不能にすることです。攻撃者は、ターゲットをトラフィックやリクエストで圧倒することでこれを行います。.

DDoS攻撃は、数時間または数日にわたって続くことがあります。攻撃の期間は、攻撃者の目的と利用可能なリソースによって異なります。.

DDoS攻撃は情報を盗むことはできません。しかし、DDoS攻撃は、データ漏洩などの他のタイプの攻撃が実行されている間にITスタッフの注意をそらすために使用されることがあります。.

VPNは、IPアドレスを隠すことで攻撃者がネットワークを特定できないようにすることで、デバイスをDDoS攻撃から保護するのに役立ちます。ただし、攻撃を完全に止めることはできません。.

セキュリティ

ガバメント・テクノロジー誌のシニア・スタッフ・ライター。以前はPYMNTSとThe Bay State Bannerに寄稿し、カーネギーメロン大学でクリエイティブ・ライティングの学士号を取得。ボストン郊外に拠点を置く。