디도스 공격이란 무엇인가요? 전체 가이드

2022년 8월 01일 • 보안

분산 서비스 거부(DDoS) 공격은 여러 출처에서 발생하는 트래픽으로 온라인 서비스를 압도하여 사용할 수 없게 만들려는 악의적인 시도입니다. 이 가이드는 DDoS 공격에 대해 알아야 할 모든 것과 방어 방법을 가르쳐 드립니다.

DDoS 공격이란 무엇입니까?

DDoS 공격은 서버에 트래픽을 폭주시켜 연결된 온라인 서비스 및 사이트에 대한 접근을 방해하는 불법적인 해킹의 한 형태입니다.

There are many reasons why people might want to launch a DDoS attack. Some people might be angry customers or hacktivists who want to bring down a company’s servers just to make a statement. Others might do it for fun or in protest of something.

Although DDoS attacks may be used to steal from a company, they are primarily a financial worry. For example, one firm’s internet activities are disrupted or halted by a rival to steal clients. Another example is extortion, in which attackers target a firm and install hostware or ransomware on their servers before demanding that they pay a huge ransom to undo the damage.

불행히도, 인터넷이 기업과 개인에게 점점 더 중요해짐에 따라 최근 몇 년 동안 DDoS 공격은 더 빈번하고 강력해졌습니다. IoT 기기의 증가도 이에 기여했는데, 이러한 기기 중 많은 수가 해킹하기 쉬워 봇넷을 만들어 공격을 수행할 수 있기 때문입니다.

DDoS 공격은 어떻게 작동합니까?

DDoS 공격은 많은 해킹된 컴퓨터를 사용하여 웹사이트나 서버에 트래픽을 보내 사이트나 서버의 기능을 어렵게 만드는 것입니다. 이는 봇넷이라는 봇의 집합을 사용하여 원격으로 이러한 컴퓨터를 제어함으로써 수행할 수 있습니다.

After an established botnet, the attacker may send remote commands to each bot to direct an assault. This can overload the target’s IP address with requests, resulting in a denial-of-service attack on routine traffic.

각 봇이 인터넷상의 실제 장치이기 때문에 비정상적인 트래픽이 예상되는지 여부를 판단하기 어려울 수 있습니다.

DDoS 공격 식별 방법

The trickiest thing about a DDoS attack is that you can’t see any warning signs. Usually, prominent hacking collectives will give warnings before they launch an attack, but most attackers will just order an assault without notice.

People may not always tell you if they do not like the content on your website. They might be afraid to say anything. But if something is wrong, they will tell you. They might not tell you at first, but they will later. That’s because people usually don’t check your website as you do. You think everything is okay, but sometimes it is not. You need to be careful because sometimes there are problems that you cannot see at first.

분산 서비스 거부 공격의 출처를 찾는 것은 어려울 수 있습니다. 공격은 여러 시간 동안 지속될 수 있으며 즉시 중단할 수 없을 수도 있습니다. 이는 수 시간 동안 수익과 서비스를 잃게 된다는 것을 의미합니다.

DDoS 공격 완화

DDoS 공격으로부터 웹사이트를 보호하는 가장 좋은 방법은 가능한 한 빨리 이를 감지하는 것입니다. 다음과 같은 징후가 나타나면 현재 DDoS 공격을 받고 있다는 의미입니다:

- 느린 로딩

- 서버가 503 응답

- TTL 시간 초과

- 과도한 스팸 댓글

- 네트워크가 갑자기 끊김

- 이상한 시간대에 급증하는 트래픽과 같은 일반적인 패턴이 있음

가장 일반적인 DDoS 공격 유형

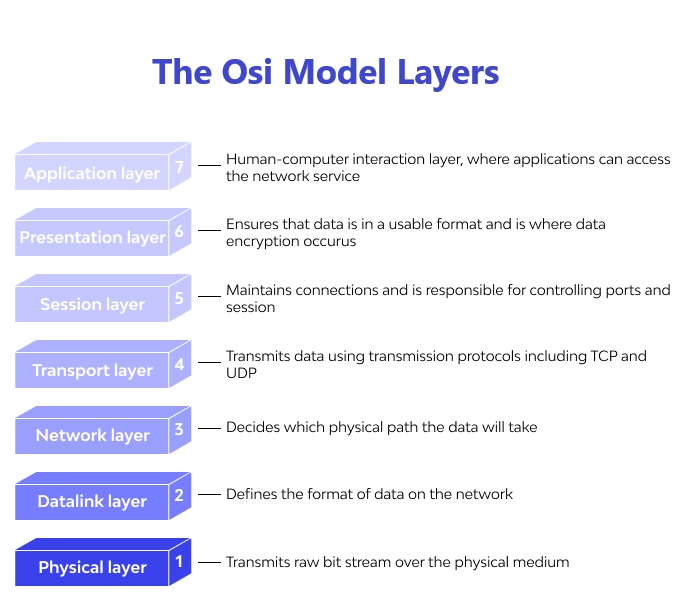

DDoS 공격은 범죄자들이 다양한 네트워크 연결을 대상으로 사용합니다. 여러 유형의 DDoS 공격이 어떻게 작동하는지 이해하려면 네트워킹의 기본을 이해하는 것이 필수적입니다.

인터넷 연결은 계층이라고도 하는 여러 개의 구별되는 부분으로 구성됩니다. 각 계층은 특정한 목적을 가지고 있습니다.

OSI 모델은 네트워크의 다양한 부분이 어떻게 연결되어 있는지를 그래픽으로 나타내는 방법입니다. 그러나 현재 인터넷은 TCP/IP라는 더 간단한 시스템을 기반으로 하고 있습니다. OSI 모델은 여전히 사용되고 있으며, 네트워크가 어떻게 작동하는지 이해하고 잠재적인 문제를 해결하는 데 도움이 됩니다.

DDoS 공격에는 세 가지 유형이 있습니다. 첫 번째 유형은 장치가 트래픽으로 과부하되는 경우입니다. 두 번째 유형은 네트워크가 트래픽으로 과부하되는 경우입니다. 세 번째 유형은 공격자가 여러 공격 벡터를 사용하여 대상을 압도하는 경우입니다.

애플리케이션 계층 공격

The user experience begins when a person first contacts the internet. Application layer DDoS attacks stop software from working so people can’t see any content. Web servers are often targeted in these attacks, but other programs such as SIP voice services and BGP can also be attacked.

TCP/IP 프로토콜은 네트워크상의 장치 간에 데이터를 전송할 수 있습니다. 그러나 이 프로토콜은 DDoS 공격에 매우 취약합니다. 이는 누군가가 동시에 많은 데이터를 보내서 장치를 공격하고 작동을 멈출 수 있다는 것을 의미합니다. 일부 사람들은 이에 좌절할 수 있지만, 온라인 거래에 안전한 프로토콜을 사용하는 것은 여전히 중요합니다. 통신에 암호화를 사용하면 양측 모두 도청과 가로채기를 방지할 수 있습니다. 대부분의 DDoS 공격은 초당 훨씬 적은 패킷을 사용합니다.

This attack would require using the specific protocol of the targeted application, which can involve handshakes and compliance. These kinds of assaults will be driven primarily by IoT gadgets that can’t easily be spoofed.

애플리케이션 DDoS 공격의 예

HTTP 플러드

이는 여러 다른 컴퓨터로부터 요청을 수락하는 서버입니다. 이 방법은 여러 PC에서 동시에 웹 페이지를 새로 고침하는 것과 같이 서버에 많은 HTTP 요청을 보내 과부하를 일으킵니다. 공격은 간단하거나 복잡할 수 있습니다.

하나의 URL은 동일한 범위의 공격 IP 주소, 참조 사이트 및 사용자 에이전트를 사용하여 액세스할 수 있습니다. 이는 공격자가 대상 URL을 찾고 사용하는 것을 더 쉽게 만듭니다. 더 복잡한 변형은 다양한 참조자와 사용자 에이전트를 사용하여 다양한 URL을 대상으로 할 수 있습니다.

프로토콜 공격

프로토콜 플러드는 서비스나 네트워크에 많은 트래픽을 보내 사용하기 어렵게 만드는 DDoS 공격입니다. 계층 3 및 계층 4 프로토콜 스택의 취약점을 악용합니다.

DDoS 공격은 종종 보안이 낮고 보호되지 않은 많은 프로토콜을 대상으로 합니다. DDoS 공격은 일반적으로 인터넷 통신 표준을 대상으로 합니다. 이는 이러한 시스템 중 많은 수가 전 세계적으로 사용되고 있으며 빠르게 수정하기 어렵기 때문입니다. 또한, 많은 프로토콜이 현재의 버그를 해결하기 위해 재검토된 후에도 고유한 복잡성을 가지고 있어 새로운 유형의 프로토콜 공격 및 네트워크 공격을 허용하는 새로운 취약점이 발생합니다.

프로토콜 DDoS 공격의 예

(BGP) 하이재킹

클라우드 기반 서비스에는 데이터 도둑들이 원하는 많은 유용한 정보가 포함되어 있습니다. 이는 이러한 서비스에서 유용한 정보를 얻을 수 있기 때문입니다. 이러한 제공업체 중 하나에서 데이터 유출이 발생하면 매우 위험할 수 있습니다. 누군가가 클라우드보다 높은 프로토콜을 사용하여 회사에 DDoS 공격을 시작할 수 있습니다. BGP(경계 게이트웨이 프로토콜)는 네트워크 주소 공간에 대한 정보를 전달합니다.

BGP 업데이트는 네트워크 간 정보를 공유하는 데 사용됩니다. 누군가가 가짜 업데이트를 보내면 트래픽이 다른 네트워크로 이동할 수 있습니다. 이는 리소스를 소모하고 혼잡을 초래할 수 있습니다. 전 세계 수만 명의 네트워크 운영자가 사용하기 때문에 BGP의 더 안전한 버전으로 업그레이드하는 것은 시간과 비용이 많이 듭니다.

SYN 플러드

TCP SYN 플러드는 상점 앞에서 주문을 받는 공급 작업자와 같습니다.

운전자는 요청을 받은 후 패키지를 받고 확인을 기다린 후 앞쪽으로 운반합니다. 직원은 확인 없이 많은 배송 요청을 받아 더 이상 배송을 수행할 수 없게 됩니다. 이는 그들이 압도당하게 만들 수 있습니다.

이 공격에서 공격자는 피해자에게 많은 패킷을 보냅니다. 패킷에는 가짜 주소가 있습니다. 그들은 네트워크 연결을 시작하기 위해 두 컴퓨터가 사용하는 핸드셰이크를 악용합니다.

An intruder’s goal is to allow as many connection attempts as possible before shutting down its resources.

볼류메트릭 공격

이 공격은 대상과 나머지 세계 사이의 인터넷 대역폭을 모두 사용하려는 것입니다. 데이터는 증폭 또는 봇넷의 요청과 같이 엄청난 트래픽을 생성하는 다른 방법 중 하나로 대상을 향해 전송됩니다.

볼류메트릭 공격의 예

DNS 증폭

The attacker sends small queries to a DNS server, but the server amplifies the query into a much larger payload that crashes the victim’s servers. This type of attack is known as an amplification DDoS assault.

DNS Amplification is a type of network assault in which the attacker sends messages to a victim’s network using DNS servers. The packets may be amplified, making them more difficult to block.

DNS amplification is an attack where someone tricks a DNS resolver into sending them a lot of information. This happens when they send a fake request to the DNS resolver with an address that is not real. Because so many people do this and there are so many DNS resolvers, the victim’s network can quickly be overwhelmed.

DDoS 공격 완화

When a DDoS attack hits people, they are often confused. Many security systems do not give detailed information about the traffic coming in. The only thing that is certain about a DDoS is that your clients’ online applications have been inaccessible because of a network outage. The issue worsens if an on-premises security device protects the targeted network.

오래된 소프트웨어를 사용하는 컴퓨터가 있는 경우 안전하지 않습니다. 이는 알지 못하는 보안 위험이 있을 수 있기 때문입니다. 이를 해결하려면 최신 패치와 소프트웨어로 컴퓨터를 정기적으로 업데이트해야 합니다. 그러나 새로운 취약점이 계속 발견되기 때문에 이는 어려울 수 있습니다. 해커는 이러한 취약점을 사용하여 컴퓨터를 해킹하고 정보를 훔칠 수 있습니다.

일부 공격자는 DDoS를 사용하여 목표를 달성할 수 있습니다. 그러나 여러 장애물이 있습니다. 온프레미스 보안 솔루션은 공격이 발생하는 것을 방지할 수 없습니다. 공격이 온프레미스 필터링 장치에 도달하기 전에 볼류메트릭 공격이 들어오는 인터넷 파이프를 막고 상위 ISP가 모든 들어오는 트래픽을 차단하여 대상 네트워크를 인터넷에서 차단할 수 있습니다.

DDoS 공격 방어 방법

DDoS 공격을 방어하는 방법은 여러 가지가 있습니다. 가장 중요한 것은 공격을 받기 전에 계획을 세우는 것입니다.

대역폭 증가

호스팅 인프라가 많은 트래픽을 처리할 수 있도록 하는 것은 DDoS 공격으로부터 자신을 보호하기 위해 할 수 있는 가장 중요한 일 중 하나입니다. 이는 누군가가 웹사이트를 해킹할 때 발생할 수 있는 예기치 않은 트래픽 급증에 대비해야 한다는 것을 의미합니다. 그러나 대역폭을 늘린다고 해서 항상 DDoS 공격으로부터 보호되는 것은 아닙니다.

When you increase your bandwidth, it becomes harder for attackers to break into your website. However, you can improve your website’s security by using a variety of measures.

서버 수준의 DDoS 완화 설정

Some web hosts have DDoS mitigation software on the server level. This function is not always available, so you should ask your web host if they offer it. If they do, find out if it’s a complimentary service or if there is a charge for it. The availability of this service depends on the provider and hosting plan.

클라우드 기반 호스팅으로 이동

클라우드 기반 호스팅은 클라우드 컴퓨팅을 사용하여 서비스를 제공하는 웹 호스팅 유형입니다. 클라우드 기반 호스팅은 전통적인 웹 호스팅보다 확장 가능하고 더 신뢰할 수 있습니다.

클라우드 기반 호스팅의 이점 중 하나는 DDoS 공격에 더 저항력이 있을 수 있다는 것입니다. 이는 클라우드 제공업체가 DDoS 공격을 흡수하고 방어할 수 있는 리소스를 가지고 있기 때문입니다.

속도 제한

서버가 일정 시간 내에 수락할 요청 수를 제한하면 서비스 거부 공격을 방지하는 데 도움이 될 수 있습니다. 속도 제한은 웹 스크래퍼가 정보를 훔치는 것을 방지하고 무차별 로그인 시도를 줄이는 데 도움이 될 수 있지만, 자체적으로 고급 DDoS 공격을 처리하기에는 충분하지 않을 수 있습니다.

콘텐츠 전송 네트워크(CDN) 사용

CDN은 사용자의 지리적 위치에 따라 콘텐츠를 제공하는 서버 네트워크입니다. CDN은 웹사이트의 성능을 향상시키고 DDoS 공격으로부터 보호하는 데 사용할 수 있습니다.

When you use a CDN, your website’s static content is cached on the CDN’s servers. This content is then delivered to users from the server closest to their location. A CDN can help improve your website’s performance and protect it from DDoS attacks.

You can use multiple CDNs to deliver your website’s static content from different servers worldwide. This makes your website more reliable and powerful. Additionally, using a Multi-CDN solution, you can take advantage of a network of PoPs provided by several CDN vendors.

블랙홀 라우팅

블랙홀 라우트는 네트워크 관리자가 거의 모든 문제를 처리하는 데 훌륭한 방법입니다. 복잡한 규칙 없이 블랙홀 필터링이 수행될 때, 널 라우트가 사용되어 좋은 네트워크 트래픽과 나쁜 네트워크 트래픽 모두를 거부합니다.

If a DDoS attack targets a server, the Internet service provider (ISP) may try to stop the attack by redirecting all of the site’s traffic to a black hole. This is not ideal because it gives the attacker what they want: making the network inaccessible.

웹 애플리케이션 방화벽(WAF) 사용

WAF는 웹사이트를 공격으로부터 보호하는 데 도움이 되는 보안 소프트웨어 유형입니다. WAF는 들어오는 트래픽을 검사하고 악성 코드가 포함된 요청을 차단하거나 리디렉션합니다.

WAF를 사용하여 웹사이트를 DDoS 공격으로부터 보호할 수 있습니다. 그러나 WAF가 올바르게 구성되어 있는지 확인해야 합니다. 그렇지 않으면 합법적인 트래픽을 차단할 수 있습니다.

네트워크에서 비정상적인 활동 모니터링

네트워크에서 비정상적인 활동을 모니터링해야 합니다. 여기에는 트래픽의 갑작스러운 증가와 이상한 요청을 모니터링하는 것이 포함됩니다.

비정상적인 활동이 감지되면 즉시 조사해야 합니다. 이는 웹사이트가 공격받고 있다는 신호일 수 있습니다.

간단히 말해서

DDoS 공격은 기업에 치명적일 수 있습니다. 이는 다운타임, 수익 손실 및 평판 손상을 초래할 수 있습니다.

그러나 서버 수준의 DDoS 완화, 클라우드 기반 호스팅, 속도 제한 및 CDN 사용을 포함한 다양한 조치를 통해 웹사이트를 DDoS 공격으로부터 보호할 수 있습니다. 또한 네트워크에서 비정상적인 활동을 모니터링하고 의심스러운 활동을 즉시 조사해야 합니다.

이러한 조치를 통해 DDoS 공격에도 불구하고 웹사이트가 사용자에게 제공되고 접근 가능하도록 보장할 수 있습니다.

DDoS 공격 FAQ

DDoS 공격은 복잡할 수 있으며 일정 수준의 기술 전문 지식이 필요합니다. 그러나 이제 DDoS 대여 서비스로 인해 누구나 쉽게 공격을 시작할 수 있습니다.

DDoS 공격의 목표는 웹사이트나 네트워크를 사용할 수 없게 만드는 것입니다. 공격자는 트래픽이나 요청으로 대상을 압도하여 이를 수행합니다.

DDoS attacks can last for hours or even days. The duration of the attack depends on the attacker’s goals and the available resources.

DDoS 공격은 정보를 훔칠 수 없습니다. 그러나 DDoS 공격은 데이터 유출과 같은 다른 유형의 공격이 수행되는 동안 IT 직원의 주의를 분산시키는 데 사용될 수 있습니다.

A VPN can help to protect your devices from DDoS attacks by hiding your IP addresses so the attackers can’t locate your network. However, it will not stop the attack entirely.

보안

admin은 정부 기술의 선임 스태프 작가입니다. 이전에는 PYMNTS와 베이 스테이트 배너에 글을 썼으며 카네기 멜론에서 문예창작 학사 학위를 받았습니다. 현재 보스턴 외곽에 거주하고 있습니다.