APT (amenințare persistentă avansată)

21 august 2022 • César Daniel Barreto

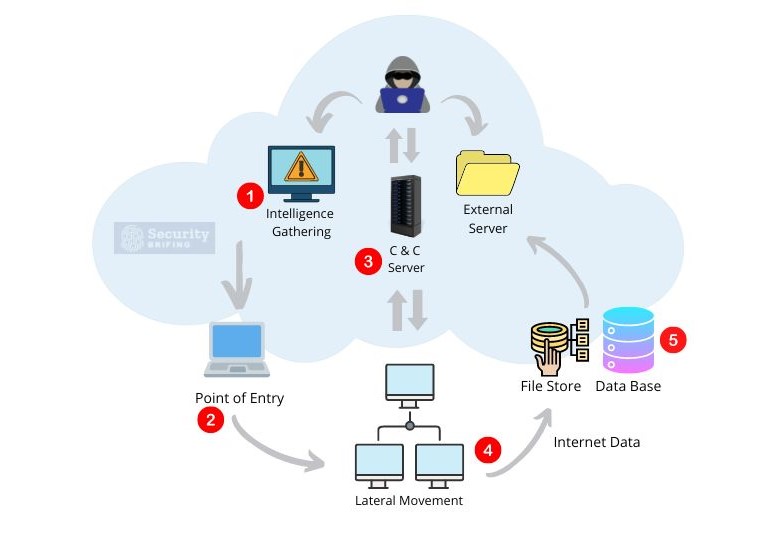

Un atac APT este un tip de atac cibernetic realizat de un atacator motivat și bine resursat, care își propune să obțină acces pe termen lung la rețeaua unei ținte. Atacul este realizat în mai multe etape:

- Colectarea de informații: Atacatorul APT colectează informații despre rețeaua țintă, adesea prin e-mailuri de phishing, atașamente malware și vulnerabilități software.

- Punct de intrare: Atacatorul găsește o modalitate de a intra în sistem pentru a instala malware, folosind tehnici precum e-mailuri de phishing sau exploatarea vulnerabilităților software.

- Server de comandă și control: Atacatorul stabilește un canal de comunicare cu malware-ul, de obicei printr-o adresă IP situată într-o altă țară.

- Mișcare laterală: Atacatorul obține acces la mai multe mașini din rețea exploatând vulnerabilitățile software și folosind acreditări furate.

- Transfer de date: Atacatorul fură date prin exfiltrarea lor, de obicei comprimându-le și criptându-le pentru a evita detectarea.

- Acoperire: Atacatorul își ascunde urmele, ștergând fișiere, dezactivând logarea sau folosind alte mijloace pentru a face atacul greu de detectat.

Cum să executați o securitate adecvată împotriva amenințărilor avansate

Am ajuns la un punct de cotitură în securitate când organizațiile trebuie să accepte că vor fi hackuite. Este, de asemenea, corect să presupunem că orice sistem critic conectat la o rețea și apoi expus la Internet a fost deja compromis.

Nu există garanții că vreo organizație este liberă de amenințare. Este potrivit ca o organizație să spere că nu va fi hackuită, dar are sens să aibă măsuri de detectare în vigoare, doar în caz. Și când apare o breșă, aceasta poate fi detectată cât mai curând posibil.

Este crucial să găsiți problema rapid pentru a nu se întâmpla din nou.

Prioritatea noastră principală este să menținem compania pe linia de plutire, iar cea mai bună modalitate de a face acest lucru este prin detectarea timpurie a breșelor de date și reacționarea rapidă pentru a minimiza daunele. Din păcate, evenimentele recente au arătat că companiile trebuie să facă mai mult pentru a vedea aceste compromisuri.

Înțelegerea riscurilor

Afacerile ar trebui să mențină același nivel de precauție în ceea ce privește securitatea, așa cum facem în viața de zi cu zi. Ai mânca o ciocolată de pe jos, din care altcineva a mușcat deja? Desigur că nu! În același mod, afacerile nu ar trebui să își asume riscuri inutile acolo unde nu știu ce s-ar putea întâmpla sau cum ar putea ajunge lucrurile.

Din păcate, când vine vorba de securitatea cibernetică, aceleași concepte de bun simț nu au fost încă insuflate. Este la fel de riscant să ridici și să folosești un stick USB lăsat pe jos ca și cum ai mânca mâncare de pe podea. Cu toate acestea, majoritatea oamenilor nu au fost învățați să nu facă acest lucru încă din copilărie. Și este esențial să educăm oamenii despre pericolele din lumea digitală.

Concentrați-vă pe vulnerabilitățile organizației

Ne concentrăm în mod natural pe acele amenințări care au cea mai bună șansă de a fi exploatate și de a provoca un impact semnificativ. Zece vulnerabilități majore sunt mai ușor de remediat decât 100 minore. În loc să îmbunătățească o expunere la un moment dat până când dispare, multe organizații fac această greșeală și se concentrează excesiv pe repararea uneia până când este rezolvată, în loc să reducă multe riscuri simultan.

Această viziune mioapă creează un fals sentiment de securitate și le dă impresia CISO-urilor că își fac treaba când, în realitate, fac doar îmbunătățiri marginale.

În plus, când securitatea unei organizații este compromisă, nu este doar slujba CISO-ului în pericol. Reputația întregii companii este în joc. Așadar, toată lumea din organizație trebuie să fie la curent cu cele mai recente amenințări de securitate.

Și, în final, chiar dacă o companie are asigurare de securitate cibernetică, aceasta nu este suficientă. Costul mediu al unei breșe de date este de 3,86 milioane de dolari, și acesta este doar media! Costul total ar putea fi mult mai mare, în funcție de dimensiunea companiei și de tipul de date furate.

Asigurarea de securitate cibernetică acoperă doar o fracțiune din costul total și nu contribuie la îmbunătățirea posturii de securitate a companiei. Așadar, chiar dacă o companie are asigurare, este în interesul său să facă tot ce poate pentru a preveni o breșă de la bun început.

Reduceți suprafața de atac

Una dintre zonele critice pentru prevenirea amenințărilor APT este reducerea suprafeței de atac sau eliminarea componentelor suplimentare care nu sunt utilizate. Procedurile de întărire rezonabile și managementul solid al configurației sunt cheia succesului.

Porturile deschise și scripturile pot face o organizație vulnerabilă la breșe de securitate. Dacă aceste servicii sunt hackuite, consecințele ar putea fi dezastruoase. Cu toate acestea, dacă o organizație folosește servicii nu pentru scopuri legitime și acele servicii sunt compromise, aveți tot dreptul să fiți îngrijorat.

Multe atacuri APT de succes au profitat de capacități activate, dar care nu sunt utilizate în scopuri practice.

Organizațiile își pot îmbunătăți securitatea reducând numărul de caracteristici software, aplicații și sisteme. Mai puține caracteristici înseamnă mai puține oportunități pentru atacatori de a găsi o cale de intrare.

Fiți conștienți de conținutul de e-mail încorporat în HTML

Organizațiile care folosesc conținut încorporat în HTML în e-mailurile lor sunt mai susceptibile la atacuri de tip spear phishing de la APT-uri. În timp ce unii oameni folosesc caracteristicile HTML într-un e-mail pentru a se juca cu culori și fundaluri sau pentru a încorpora conținut, majoritatea afacerilor nu necesită HTML pentru operațiunile lor zilnice.

Uneori oamenii vă trimit e-mailuri cu linkuri în ele. Oamenii ar putea face clic pe link, crezând că îi va duce unde doresc să meargă. Dar infractorii cibernetici au găsit o modalitate de a ascunde destinația reală în codul e-mailului.

Dacă organizațiile ar dezactiva e-mailurile HTML, ar opri multe atacuri de tip spear phishing.

Creșteți conștientizarea utilizatorilor

Multe pericole intră într-o rețea prin mijloace frauduloase, cum ar fi atragerea utilizatorului să deschidă un atașament sau să facă clic pe un link pe care nu ar trebui. Sesiunile pot contribui mult la reducerea expunerii generale prin restricționarea acțiunilor pe care un utilizator le poate efectua cu o conștientizare adecvată.

Efectuați clasificarea comportamentului

Adesea, atacatorii sofisticați folosesc tactici standard pentru a determina dacă ceva este sigur. Deși această metodă nu este foarte fiabilă, este încă folosită pe scară largă de nenumărați atacatori.

Atacatorii doresc să rămână nedetectați, așa că trebuie să fiți atenți la acțiunile lor. Mulți atacatori încearcă să pară trafic obișnuit. Fac acest lucru pentru a putea trece de securitate fără a fi observați. Dar odată ce sunt înăuntru, își arată adevăratele intenții. Așadar, trebuie să fiți atenți la anumite tipuri de comportament și să determinați dacă arată mai mult ca un utilizator obișnuit sau cineva cu intenții rele.

Creați un mediu de sandboxing

Un sandbox este un mediu de testare izolat care permite utilizatorilor să ruleze programe sau să execute fișiere fără a afecta restul sistemului.

Un mediu de afaceri tipic are mulți utilizatori care au nevoie de acces la diferite aplicații și date. Cu toate acestea, nu toți utilizatorii necesită acces la toate aplicațiile și datele. Majoritatea utilizatorilor au nevoie doar de acces la un subset mic de aplicații și date.

Prin crearea unui mediu de sandbox, afacerile pot limita cantitatea de date și aplicații la care utilizatorii pot avea acces. Un sandbox va minimiza șansele unei breșe de date și va reduce impactul dacă apare o breșă.

În plus, sandboxing-ul poate ajuta, de asemenea, la prevenirea răspândirii malware-ului. Dacă un utilizator deschide un fișier care conține malware, malware-ul va fi izolat în sandbox și nu va putea infecta restul sistemului.

Implementați principiul privilegiului minim

Privilegiul minim este un principiu de securitate care afirmă că utilizatorilor ar trebui să li se acorde doar nivelul minim de acces necesar pentru a-și îndeplini sarcina.

De exemplu, utilizatorii ar trebui să aibă acces de editare doar dacă citesc date dintr-o bază de date. Prin restricționarea utilizatorilor la nivelul minim necesar de acces, afacerile pot reduce șansele unei breșe de date.

În plus, afacerile ar trebui să ia în considerare și implementarea principiului privilegiului minim pentru aplicații. Dacă o aplicație are nevoie doar să citească date dintr-o bază de date, nu ar trebui să i se acorde acces de scriere. Prin restricționarea aplicațiilor la nivelul minim necesar de acces, afacerile pot reduce și mai mult șansele unei breșe de date.

Securizați traficul de ieșire al rețelei

Deoarece traficul de ieșire este mai probabil să conțină date furate dintr-o rețea, monitorizarea acestuia este și mai critică. Prin analizarea traficului de ieșire, puteți identifica orice activitate neobișnuită și lua măsuri pentru a preveni ca compania dumneavoastră să fie afectată.

Înțelegeți cum operează ofensiva

Pentru a vă proteja organizația de atacurile APT, trebuie să înțelegeți cum funcționează atacurile. De asemenea, trebuie să fiți la curent cu cele mai recente metode de atac pentru a vă pregăti apărarea.

Controlați punctul final

Atacatorii pot folosi un punct final pentru a intra într-o rețea, dar obiectivul lor principal este, de obicei, să fure date. Dacă doriți să vă protejați datele și să minimizați impactul unui atac, concentrați-vă pe securizarea și monitorizarea punctului final.

Organizațiile pot folosi multe tehnici diferite pentru a controla punctul final. O metodă standard este să solicitați autentificare cu doi factori (TFA) pentru toți utilizatorii. TFA asigură că doar utilizatorii autorizați pot accesa datele.

O altă metodă este utilizarea listei albe de aplicații. Această tehnică permite doar aplicațiilor aprobate să ruleze pe un punct final. Prin controlul aplicațiilor permise să ruleze, puteți reduce riscul unui atac.

De asemenea, puteți folosi instrumente de monitorizare pentru a controla punctul final. Aceste instrumente vă pot ajuta să detectați și să răspundeți la activități suspecte.

Implementați un sistem de clasificare a datelor

Trebuie să aveți o procedură adecvată de clasificare a datelor pentru a vă proteja compania de APT-uri. Un sistem de clasificare a datelor înseamnă să știți care informații sunt suficient de sensibile pentru a necesita protecție. Una dintre problemele cu APT-urile este că încearcă constant să fure date din organizația dumneavoastră. Nu puteți opri totul să părăsească compania, dar având o procedură adecvată de clasificare a datelor vă va ajuta să vă apărați împotriva acestor atacuri.

Cea mai bună modalitate de a stoca datele este pe o rețea de stocare bazată pe Internet. Această rețea de stocare este foarte sigură și va ajuta la păstrarea datelor în siguranță. De asemenea, este important să permiteți doar informațiilor necesare să părăsească compania, astfel încât datele sensibile să rămână intacte.

Dacă aveți două fișiere, unul de cunoștințe publice și celălalt confidențial, fișierul confidențial este expus unui risc mai mare, deoarece oamenii ar putea să nu știe că este secret. O organizație poate acum să reglementeze și să gestioneze fluxul de informații cu o soluție de prevenire a pierderii de date (DLP) care este strâns legată de gestionarea drepturilor digitale (DRM).

Există mai mulți pași într-o procedură adecvată de clasificare a datelor:

1. Determinați administratorul

2. Specificați tipurile de date

3. Categorizați datele

4. Stabiliți controale de securitate

5. Instruiți angajații cu privire la procedură

6. Monitorizați și revizuiți procedura

3. Determinați valoarea datelor

4. Clasificați datele

5. Creați o politică

6. Instruiți angajații

7. Impuneți politica

8. Monitorizați conformitatea

O procedură de clasificare a datelor este o parte esențială a oricărui plan de securitate. Prin implementarea unei proceduri de clasificare, puteți ajuta la protejarea companiei de APT-uri.

Securitatea cibernetică este crucială. Organizațiile vor continua să fie hackuite, dar noi încă luptăm.

Nu putem opri întotdeauna fiecare atac, dar fiind pregătiți și vigilenți, putem limita daunele pe care hackerii le pot face.

César Daniel Barreto este un apreciat scriitor și expert în securitate cibernetică, cunoscut pentru cunoștințe aprofundate și capacitatea de a simplifica subiecte complexe de securitate cibernetică. Cu o vastă experiență în securitatea și protecția securitate a rețelelor și protecția datelor, contribuie în mod regulat cu articole perspicace și analize privind cele mai recente tendințe în domeniul securității cibernetice, educând atât profesioniștii, cât și publicul.