APT (ภัยคุกคามขั้นสูงที่คงอยู่)

สิงหาคม 21, 2022 • ซีซาร์ แดเนียล บาร์เรโต

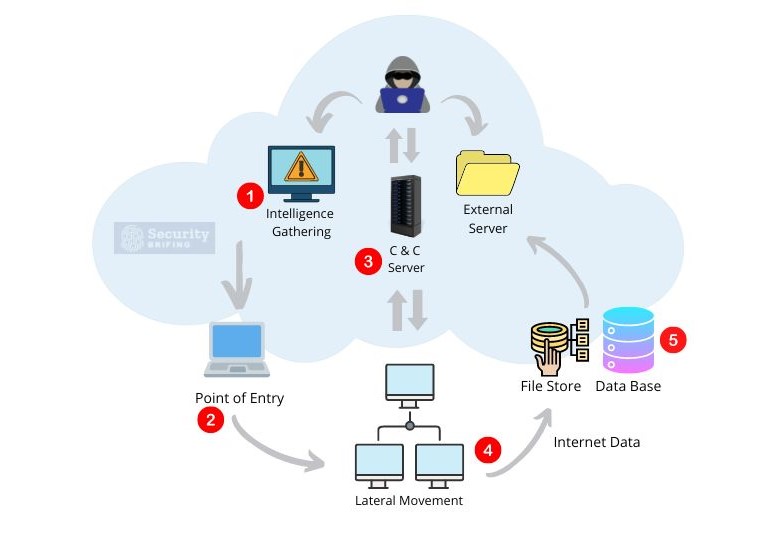

การโจมตีแบบ APT เป็นการโจมตีทางไซเบอร์ประเภทหนึ่งที่ดำเนินการโดยผู้โจมตีที่มีแรงจูงใจและมีทรัพยากรเพียงพอ ซึ่งมีเป้าหมายเพื่อเข้าถึงเครือข่ายของเป้าหมายในระยะยาว การโจมตีนี้ดำเนินการในหลายขั้นตอน:

- การรวบรวมข่าวกรอง: ผู้โจมตี APT รวบรวมข้อมูลเกี่ยวกับเครือข่ายเป้าหมาย โดยมักจะผ่านอีเมลฟิชชิ่ง ไฟล์แนบที่เป็นมัลแวร์ และช่องโหว่ของซอฟต์แวร์

- จุดเข้า: ผู้โจมตีค้นหาวิธีเข้าสู่ระบบเพื่อติดตั้งมัลแวร์โดยใช้เทคนิคเช่นอีเมลฟิชชิ่งหรือการใช้ประโยชน์จากช่องโหว่ของซอฟต์แวร์

- เซิร์ฟเวอร์คำสั่งและควบคุม: ผู้โจมตีจะตั้งค่าช่องทางการสื่อสารกับมัลแวร์ โดยปกติผ่านทางที่อยู่ IP ที่ตั้งอยู่ในประเทศอื่น

- การเคลื่อนไหวในแนวข้าง: ผู้โจมตีสามารถเข้าถึงเครื่องหลายเครื่องบนเครือข่ายได้โดยใช้ประโยชน์จากช่องโหว่ของซอฟต์แวร์และใช้ข้อมูลรับรองที่ขโมยมา

- การถ่ายโอนข้อมูล: ผู้โจมตีขโมยข้อมูลด้วยการดึงข้อมูลออกมา โดยปกติจะบีบอัดและเข้ารหัสเพื่อหลีกเลี่ยงการตรวจจับ

- การปกปิด: ผู้โจมตีซ่อนร่องรอย ลบไฟล์ ปิดการบันทึก หรือใช้วิธีการอื่นๆ เพื่อทำให้การโจมตียากต่อการตรวจจับ

วิธีการดำเนินการรักษาความปลอดภัยที่เหมาะสมต่อภัยคุกคามขั้นสูง

เรามาถึงจุดเปลี่ยนด้านความปลอดภัยเมื่อองค์กรต่างๆ ต้องยอมรับว่าตนเองจะถูกแฮ็ก นอกจากนี้ ยังถือว่ายุติธรรมที่จะสันนิษฐานว่าระบบสำคัญใดๆ ที่เชื่อมต่อกับเครือข่ายแล้วเปิดเผยต่ออินเทอร์เน็ตนั้นได้รับการบุกรุกไปแล้ว

ไม่มีหลักประกันว่าองค์กรใดจะปลอดภัยจากภัยคุกคามนี้ องค์กรควรหวังว่าจะไม่ถูกแฮ็ก แต่ควรมีมาตรการตรวจจับไว้เพื่อป้องกันเหตุการณ์ที่อาจเกิดขึ้น และเมื่อเกิดการละเมิด ก็สามารถตรวจพบได้โดยเร็วที่สุด

สิ่งสำคัญคือต้องค้นหาปัญหาอย่างรวดเร็วเพื่อไม่ให้เกิดขึ้นอีก

สิ่งสำคัญที่สุดสำหรับเราคือการทำให้บริษัทของเราเดินหน้าต่อไปได้ และวิธีที่ดีที่สุดในการทำเช่นนั้นคือการตรวจจับการละเมิดข้อมูลตั้งแต่เนิ่นๆ และตอบสนองอย่างรวดเร็วเพื่อลดความเสียหายให้เหลือน้อยที่สุด น่าเสียดายที่เหตุการณ์ที่เกิดขึ้นเมื่อเร็วๆ นี้แสดงให้เห็นว่าบริษัทต่างๆ จำเป็นต้องดำเนินการมากขึ้นเพื่อดูช่องโหว่เหล่านี้

ความเข้าใจเกี่ยวกับความเสี่ยง

ธุรกิจต่างๆ ควรระมัดระวังเรื่องความปลอดภัยในระดับเดียวกับที่เราใช้ในชีวิตประจำวัน คุณจะกินช็อกโกแลตที่คนอื่นกัดไปแล้วหรือไม่ แน่นอนว่าไม่! ในทำนองเดียวกัน ธุรกิจต่างๆ ไม่ควรเสี่ยงโดยไม่จำเป็นในที่ที่ไม่รู้ว่าจะเกิดอะไรขึ้นหรือจะจบลงอย่างไร

น่าเสียดายที่เมื่อพูดถึงความปลอดภัยทางไซเบอร์ แนวคิดสามัญสำนึกเดียวกันนี้ยังไม่ได้รับการปลูกฝัง การหยิบ USB ขึ้นมาใช้มีความเสี่ยงเท่ากับการกินอาหารจากพื้น อย่างไรก็ตาม คนส่วนใหญ่ยังไม่ได้รับการสอนไม่ให้ทำอย่างนั้นตั้งแต่ยังเป็นเด็ก และการให้ความรู้ผู้คนเกี่ยวกับอันตรายในโลกดิจิทัลจึงเป็นสิ่งสำคัญ

เน้นที่จุดอ่อนขององค์กร

โดยปกติแล้ว เราจะเน้นที่ภัยคุกคามที่มีโอกาสถูกโจมตีและสร้างผลกระทบอย่างรุนแรงมากที่สุด ช่องโหว่สำคัญ 10 ช่องโหว่สามารถแก้ไขได้ง่ายกว่าช่องโหว่เล็กๆ 100 ช่องโหว่ แทนที่จะปรับปรุงความเสี่ยงทีละอย่างจนกว่าจะหมดไป องค์กรหลายแห่งกลับทำผิดพลาดและเน้นมากเกินไปในการแก้ไขทีละอย่างจนกว่าจะแก้ไขได้ แทนที่จะลดความเสี่ยงหลายๆ อย่างพร้อมกัน

วิสัยทัศน์ที่คับแคบนี้ทำให้เกิดความรู้สึกปลอดภัยที่เป็นเท็จ และทำให้ CISO เข้าใจผิดว่าพวกเขากำลังทำหน้าที่ของตนเองอยู่ ในขณะที่ในความเป็นจริงแล้ว พวกเขากำลังปรับปรุงแค่เพียงเล็กน้อยเท่านั้น

นอกจากนี้ เมื่อระบบรักษาความปลอดภัยขององค์กรถูกละเมิด ไม่ใช่แค่หน้าที่ของ CISO เท่านั้นที่ได้รับผลกระทบ แต่ชื่อเสียงของบริษัททั้งหมดก็ตกอยู่ในความเสี่ยง ดังนั้น ทุกคนในองค์กรจำเป็นต้องอัปเดตข้อมูลเกี่ยวกับภัยคุกคามด้านความปลอดภัยล่าสุด

และสุดท้าย แม้ว่าบริษัทจะมีประกันความปลอดภัยทางไซเบอร์ก็ยังต้องมีประกันมากกว่านี้ ค่าใช้จ่ายเฉลี่ยจากการละเมิดข้อมูลอยู่ที่ $3.86 ล้าน และนั่นเป็นเพียงค่าเฉลี่ยเท่านั้น ค่าใช้จ่ายทั้งหมดอาจสูงกว่านี้มาก ขึ้นอยู่กับขนาดของบริษัทและประเภทของข้อมูลที่ถูกขโมย

ประกันภัยไซเบอร์ครอบคลุมเพียงเศษเสี้ยวของต้นทุนรวมเท่านั้น และไม่ได้มีส่วนช่วยในการปรับปรุงสถานะความปลอดภัยของบริษัท ดังนั้น แม้ว่าบริษัทจะมีประกันภัย ก็ยังเป็นประโยชน์สูงสุดที่จะทำทุกวิถีทางเพื่อป้องกันไม่ให้เกิดการละเมิดตั้งแต่แรก

ลดพื้นที่การโจมตี

พื้นที่สำคัญอย่างหนึ่งในการป้องกันภัยคุกคาม APT คือการลดพื้นที่การโจมตีหรือลบส่วนประกอบภายนอกที่ไม่ได้ใช้งาน ขั้นตอนการเสริมความแข็งแกร่งที่เหมาะสมและการจัดการการกำหนดค่าที่มั่นคงเป็นกุญแจสำคัญสู่ความสำเร็จ

พอร์ตและสคริปต์ที่เปิดอยู่สามารถทำให้องค์กรเสี่ยงต่อการละเมิดความปลอดภัยได้ หากบริการเหล่านี้ถูกแฮ็ก ผลที่ตามมาอาจเลวร้ายได้ อย่างไรก็ตาม หากองค์กรใช้บริการที่ไม่เป็นไปตามวัตถุประสงค์ที่ถูกต้อง และบริการเหล่านั้นถูกบุกรุก คุณมีสิทธิ์ที่จะกังวล

การโจมตี APT ที่ประสบความสำเร็จหลายครั้งได้ใช้ประโยชน์จากความสามารถที่เปิดใช้งาน แต่ไม่ได้ใช้เพื่อวัตถุประสงค์ในทางปฏิบัติ

องค์กรต่างๆ สามารถปรับปรุงความปลอดภัยได้โดยการลดจำนวนซอฟต์แวร์ แอปพลิเคชัน และฟีเจอร์ของระบบ ฟีเจอร์ที่น้อยลงหมายถึงโอกาสที่ผู้โจมตีจะหาทางเข้ามาได้น้อยลง

ระวังเนื้อหาอีเมลที่ฝัง HTML

องค์กรที่ใช้เนื้อหาที่ฝัง HTML ในอีเมลมีความเสี่ยงต่อการถูกโจมตีฟิชชิ่งจาก APT มากขึ้น แม้ว่าบางคนจะใช้คุณลักษณะ HTML ในอีเมลเพื่อเล่นกับสีและพื้นหลังหรือฝังเนื้อหา แต่ธุรกิจส่วนใหญ่ไม่จำเป็นต้องใช้ HTML สำหรับการดำเนินงานประจำวัน

บางครั้งผู้คนส่งอีเมลที่มีลิงก์ถึงคุณ ผู้คนอาจคลิกลิงก์โดยคิดว่ามันจะนำพวกเขาไปยังที่ที่พวกเขาต้องการ แต่ผู้ก่ออาชญากรรมทางไซเบอร์ได้ค้นพบวิธีที่จะซ่อนปลายทางที่แท้จริงในรหัสของอีเมล

หากองค์กรปิดการใช้งานอีเมล HTML พวกเขาจะหยุดการโจมตีฟิชชิ่งได้มากมาย

สร้างความตระหนักรู้ให้กับผู้ใช้งาน

อันตรายหลายอย่างเข้ามาในเครือข่ายด้วยวิธีการหลอกลวง เช่น การล่อลวงผู้ใช้ให้เปิดไฟล์แนบหรือคลิกลิงก์ที่ไม่ควรเปิด เซสชันอาจช่วยลดการเปิดเผยข้อมูลโดยรวมได้มาก โดยจำกัดการกระทำที่ผู้ใช้ได้รับอนุญาตให้ดำเนินการด้วยความตระหนักรู้ที่เหมาะสม

ดำเนินการจัดอันดับพฤติกรรม

ผู้โจมตีที่มีความซับซ้อนมักใช้กลวิธีมาตรฐานเพื่อพิจารณาว่าสิ่งใดปลอดภัยหรือไม่ แม้ว่าวิธีนี้จะไม่น่าเชื่อถือมากนัก แต่ผู้โจมตีจำนวนมากก็ยังคงใช้กันอย่างแพร่หลาย

ผู้โจมตีต้องการหลบหนีจากการถูกตรวจจับ ดังนั้นคุณต้องระมัดระวังการกระทำของพวกเขา ผู้โจมตีหลายคนพยายามทำตัวให้ดูเหมือนผู้ใช้ทั่วไป พวกเขาทำเช่นนี้เพื่อที่พวกเขาจะสามารถผ่านระบบรักษาความปลอดภัยไปได้โดยไม่ถูกสังเกตเห็น แต่เมื่อพวกเขาเข้ามาแล้ว พวกเขาก็แสดงเจตนาที่แท้จริงออกมา ดังนั้นคุณต้องระวังพฤติกรรมบางประเภทและดูว่าพฤติกรรมนั้นดูเหมือนผู้ใช้ทั่วไปหรือเป็นผู้มีเจตนาชั่วร้าย

สร้างสภาพแวดล้อมแบบแซนด์บ็อกซ์

แซนด์บ็อกซ์คือสภาพแวดล้อมการทดสอบแบบแยกที่ช่วยให้ผู้ใช้สามารถเรียกใช้โปรแกรมหรือดำเนินการไฟล์ได้โดยไม่ส่งผลกระทบต่อส่วนที่เหลือของระบบ

สภาพแวดล้อมทางธุรกิจทั่วไปมีผู้ใช้จำนวนมากที่ต้องการเข้าถึงแอปพลิเคชันและข้อมูลต่างๆ อย่างไรก็ตาม ผู้ใช้บางรายไม่จำเป็นต้องเข้าถึงแอปพลิเคชันและข้อมูลทั้งหมด ผู้ใช้ส่วนใหญ่ต้องการเข้าถึงเฉพาะแอปพลิเคชันและข้อมูลบางส่วนเท่านั้น

การสร้างสภาพแวดล้อมแบบแซนด์บ็อกซ์ช่วยให้ธุรกิจสามารถจำกัดปริมาณข้อมูลและแอปพลิเคชันที่ผู้ใช้สามารถเข้าถึงได้ แซนด์บ็อกซ์จะช่วยลดโอกาสที่ข้อมูลจะรั่วไหลและลดผลกระทบหากเกิดการรั่วไหล

นอกจากนี้ การแซนด์บ็อกซ์ยังช่วยป้องกันการแพร่กระจายของมัลแวร์ได้อีกด้วย หากผู้ใช้เปิดไฟล์ที่มีมัลแวร์ มัลแวร์จะถูกแยกไว้ในแซนด์บ็อกซ์และไม่สามารถแพร่ระบาดไปยังระบบส่วนที่เหลือได้

ใช้สิทธิ์ขั้นต่ำ

สิทธิ์ขั้นต่ำสุดเป็นหลักการรักษาความปลอดภัยที่ระบุว่าผู้ใช้ควรได้รับสิทธิ์การเข้าถึงในระดับขั้นต่ำที่จำเป็นต่อการทำงานของตนเท่านั้น

ตัวอย่างเช่น ผู้ใช้ควรได้รับสิทธิ์ในการแก้ไขเฉพาะเมื่ออ่านข้อมูลจากฐานข้อมูลเท่านั้น การจำกัดผู้ใช้ให้อยู่ในระดับการเข้าถึงขั้นต่ำที่จำเป็น จะทำให้ธุรกิจลดโอกาสที่จะเกิดการละเมิดข้อมูลได้

นอกจากนี้ ธุรกิจต่างๆ ควรพิจารณาใช้สิทธิ์ขั้นต่ำสำหรับแอปพลิเคชันด้วย หากแอปพลิเคชันจำเป็นต้องอ่านข้อมูลจากฐานข้อมูลเท่านั้น คุณไม่ควรให้สิทธิ์การเขียนแก่แอปพลิเคชัน การจำกัดแอปพลิเคชันให้อยู่ในระดับการเข้าถึงขั้นต่ำที่จำเป็น จะทำให้ธุรกิจลดโอกาสที่ข้อมูลจะถูกละเมิดได้มากขึ้น

รักษาความปลอดภัยการรับส่งข้อมูลขาออกของเครือข่าย

เนื่องจากการรับส่งข้อมูลขาออกมีแนวโน้มที่จะมีข้อมูลที่ถูกขโมยจากเครือข่าย ดังนั้นการตรวจสอบจึงมีความสำคัญยิ่งขึ้น การตรวจสอบการรับส่งข้อมูลขาออกจะช่วยให้คุณระบุกิจกรรมที่ผิดปกติและดำเนินขั้นตอนเพื่อป้องกันไม่ให้บริษัทของคุณได้รับความเสียหาย

เข้าใจวิธีการทำงานของการกระทำความผิด

หากต้องการปกป้ององค์กรของคุณจากการโจมตี APT คุณต้องเข้าใจถึงกลไกการทำงานของการโจมตีนั้นๆ นอกจากนี้ คุณยังต้องคอยอัปเดตเกี่ยวกับวิธีการโจมตีล่าสุดเพื่อเตรียมการป้องกันของคุณ

ควบคุมจุดสิ้นสุด

ผู้โจมตีอาจใช้จุดสิ้นสุดเพื่อเข้าสู่เครือข่าย แต่โดยทั่วไปแล้วเป้าหมายหลักของพวกเขาคือการขโมยข้อมูล หากคุณต้องการปกป้องข้อมูลของคุณและลดผลกระทบจากการโจมตี มุ่งเน้นไปที่การรักษาความปลอดภัยและติดตามจุดสิ้นสุด

องค์กรต่างๆ สามารถใช้เทคนิคต่างๆ มากมายเพื่อควบคุมจุดสิ้นสุด วิธีมาตรฐานวิธีหนึ่งคือกำหนดให้ผู้ใช้ทุกคนต้องใช้การตรวจสอบสิทธิ์สองขั้นตอน (TFA) TFA รับรองว่าเฉพาะผู้ใช้ที่ได้รับอนุญาตเท่านั้นที่สามารถเข้าถึงข้อมูลได้

อีกวิธีหนึ่งคือการใช้รายชื่อแอปพลิเคชันที่ได้รับอนุญาต เทคนิคนี้จะอนุญาตให้เฉพาะแอปพลิเคชันที่ได้รับอนุมัติเท่านั้นที่จะทำงานบนจุดสิ้นสุดได้ คุณสามารถลดความเสี่ยงของการโจมตีได้โดยการควบคุมว่าแอปพลิเคชันใดที่ได้รับอนุญาตให้ทำงาน

คุณยังสามารถใช้เครื่องมือตรวจสอบเพื่อควบคุมอุปกรณ์ปลายทางได้ เครื่องมือเหล่านี้สามารถช่วยให้คุณตรวจจับและตอบสนองต่อกิจกรรมที่น่าสงสัยได้

จัดทำระบบการจำแนกข้อมูล

คุณต้องมีขั้นตอนการจำแนกประเภทข้อมูลที่เหมาะสมเพื่อปกป้องบริษัทของคุณจาก APT ระบบการจำแนกประเภท หมายถึงการทราบว่าข้อมูลใดมีความละเอียดอ่อนเพียงพอที่ต้องได้รับการปกป้อง ปัญหาอย่างหนึ่งของ APT ก็คือ พวกเขาพยายามขโมยข้อมูลจากองค์กรของคุณอยู่ตลอดเวลา คุณสามารถหยุดไม่ให้บางสิ่งหลุดออกจากบริษัทได้เท่านั้น แต่การมีขั้นตอนการจำแนกข้อมูลที่เหมาะสมจะช่วยให้คุณสามารถป้องกันตัวเองจากการโจมตีเหล่านี้ได้

วิธีที่ดีที่สุดในการจัดเก็บข้อมูลของคุณคือการใช้เครือข่ายจัดเก็บข้อมูลบนอินเทอร์เน็ต เครือข่ายจัดเก็บข้อมูลนี้ปลอดภัยมากและจะช่วยให้ข้อมูลของคุณปลอดภัย นอกจากนี้ สิ่งสำคัญคือต้องอนุญาตให้นำข้อมูลที่จำเป็นออกจากบริษัทเท่านั้น เพื่อให้ข้อมูลที่ละเอียดอ่อนยังคงอยู่ครบถ้วน

หากคุณมีไฟล์สองไฟล์ โดยไฟล์หนึ่งเป็นข้อมูลสาธารณะและอีกไฟล์หนึ่งเป็นข้อมูลลับ ไฟล์ข้อมูลลับจะมีความเสี่ยงมากขึ้น เนื่องจากผู้คนอาจไม่ทราบว่าข้อมูลนั้นเป็นความลับ ปัจจุบัน องค์กรสามารถควบคุมและจัดการการไหลของข้อมูลได้ด้วยโซลูชันป้องกันการสูญเสียข้อมูล (DLP) ซึ่งเชื่อมโยงอย่างใกล้ชิดกับการจัดการสิทธิ์ดิจิทัล (DRM)

มีหลายขั้นตอนในการจัดหมวดหมู่ข้อมูลที่เหมาะสม:

1. กำหนดผู้ดูแลระบบ

2. ระบุประเภทข้อมูล

3. จัดหมวดหมู่ข้อมูล

4. ตั้งค่าการควบคุมความปลอดภัย

5. ฝึกอบรมพนักงานเกี่ยวกับขั้นตอน

6. ติดตามและทบทวนขั้นตอนการดำเนินการ

3. กำหนดค่าของข้อมูล

4. จัดหมวดหมู่ข้อมูล

5. สร้างนโยบาย

6. ฝึกอบรมพนักงาน

7. การบังคับใช้นโยบาย

8. ตรวจสอบการปฏิบัติตาม

ขั้นตอนการจัดหมวดหมู่ข้อมูลถือเป็นส่วนสำคัญของแผนความปลอดภัยใดๆ การนำขั้นตอนการจัดหมวดหมู่มาใช้จะช่วยปกป้องบริษัทของคุณจาก APT ได้

ความปลอดภัยทางไซเบอร์เป็นสิ่งสำคัญ องค์กรต่างๆ จะถูกแฮ็กอยู่เรื่อยๆ แต่เราก็ยังคงต่อสู้ต่อไป

เราไม่สามารถหยุดการโจมตีได้ทุกครั้ง แต่ด้วยการเตรียมพร้อมและขยันขันแข็ง เราจะจำกัดความเสียหายที่แฮกเกอร์สามารถก่อขึ้นได้

เซซาร์ ดาเนียล บาร์เรโต

César Daniel Barreto เป็นนักเขียนและผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ที่มีชื่อเสียง ซึ่งเป็นที่รู้จักจากความรู้เชิงลึกและความสามารถในการทำให้หัวข้อความปลอดภัยทางไซเบอร์ที่ซับซ้อนนั้นง่ายขึ้น ด้วยประสบการณ์อันยาวนานด้านความปลอดภัยเครือข่ายและการปกป้องข้อมูล เขามักจะเขียนบทความเชิงลึกและการวิเคราะห์เกี่ยวกับแนวโน้มด้านความปลอดภัยทางไซเบอร์ล่าสุดเพื่อให้ความรู้แก่ทั้งผู้เชี่ยวชาญและสาธารณชน