هجوم عن بُعد

15 سبتمبر 2022 • الأمن

ما هو الهجوم عن بُعد؟

When a thief robs a house for material items, they risk leaving DNA evidence or fingerprints that could lead to their arrest. However, hackers who commit cyber crimes can do so without ever being in the same vicinity as their victim and therefore are much less likely to be caught. In addition, experienced hackers can frame innocent people by planting false evidence online that points back to the innocents’ digital devices or accounts.

بما أن القراصنة ذوي الخبرة ماهرون في العثور على نقاط الضعف في الأنظمة الحالية، فلا يمكن لأي من الأدوات أو الأساليب الوقائية إيقافهم. لسوء الحظ، لا يبدو أن المسؤولين عن تطوير التدابير القانونية لحماية الأفراد والشركات من القرصنة لديهم المعرفة الحقيقية أو الاهتمام بذلك.

أنواع الهجمات عن بُعد

يمكن للمهاجمين السيطرة على الأنظمة البعيدة بطرق متنوعة:

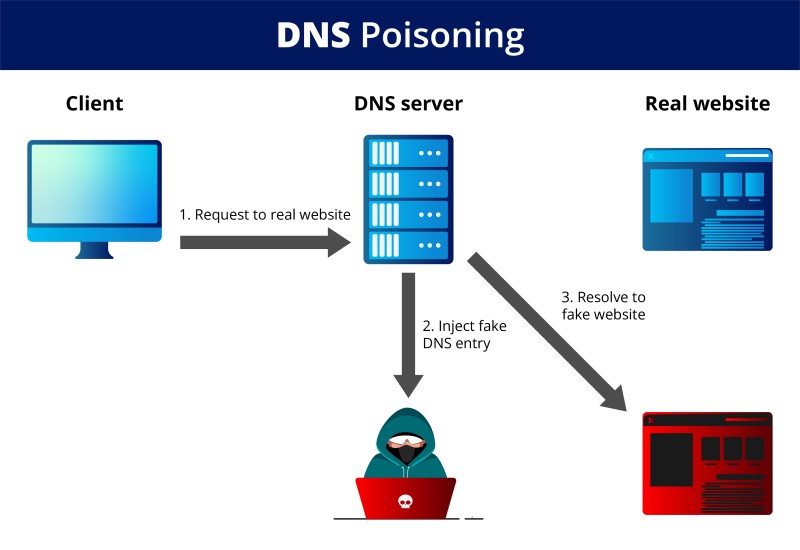

تسميم DNS

كل جهاز وخادم لديه مجموعة من الأرقام تسمى عنوان بروتوكول الإنترنت (IP) تُستخدم لتحديده في الاتصالات. لكل موقع ويب اسم نطاق لمساعدة الأشخاص في العثور على المواقع التي يريدونها (مثل www.domain.com). نظام أسماء النطاقات (نظام أسماء النطاقات) يحول اسم النطاق المحدد من قبل المستخدم إلى عنوان IP الصحيح باستخدام خوادم DNS لتوجيه الحركة بشكل مناسب. يتم إدارة كل هذا من خلال خوادم DNS.

DNS poisoning is when an attacker reroutes traffic from the intended website to a fake site by changing DNS records. For example, if you try to log into your online banking account, but instead you get redirected to a page that looks identical to the bank’s login page, the attacker has performed a DNS poisoning attack. If you enter sensitive information into this fake website, the attacker can steal your information for their benefit.

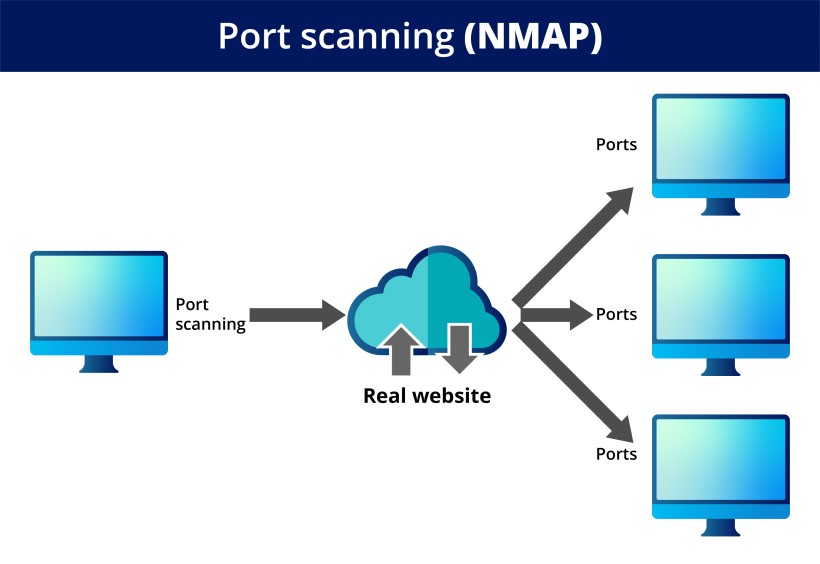

فحص المنافذ

فحص المنافذ هو طريقة لمعرفة أي المنافذ على الشبكة مفتوحة. يتم ذلك عن طريق محاولة إرسال واستقبال البيانات عبر كل منفذ، مثل الطرق على الأبواب لمعرفة ما إذا كان هناك أحد في المنزل. إذا أجاب أحدهم، فأنت تعلم أن المنفذ مفتوح. يقومون بتشغيل فحص المنافذ ضد شبكة أو خادم لإظهار أي المنافذ مفتوحة وتستمع (تستقبل المعلومات) وما إذا كانت هناك أجهزة أمان مثل الجدران النارية بين المصدر والهدف. يمكن أيضًا استخدام فحص المنافذ لتحديد بصمة الجهاز من خلال النظر في نشاط المنافذ الفردية.

لا يُستخدم هذا البرنامج فقط من قبل مسؤولي الأمن لمراقبة شبكتهم لأي نقاط ضعف، بل يُستخدم أيضًا بشكل متكرر من قبل القراصنة كجزء من استطلاعهم عند البحث عن نقاط ضعف لاستغلالها.

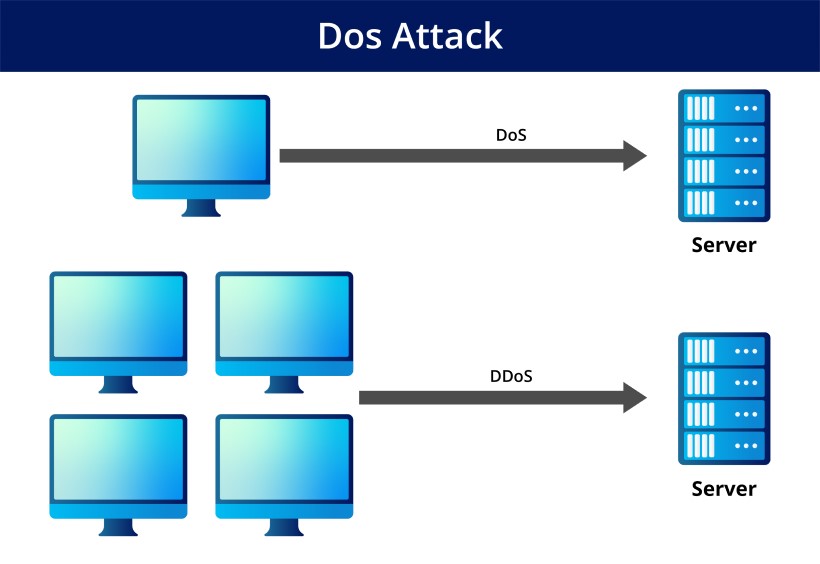

هجمات DoS

The goal of a DoS attack is to stop people who are allowed to use a machine or network from using it. This is done by flooding the target with questions and data that cause the system to crash. Employees, members, and consumers cannot use the system because their legitimate requests are overwhelmed by the attacker’s illicit activities.

هجمات DDoS يمكن أن تكون مكلفة للغاية لأولئك المتأثرين. قد تكون الهجمات حول سرقة البيانات أو الأصول. غالبًا ما تستهدف المؤسسات، مثل البنوك والمتاجر وشركات الإعلام والمؤسسات الحكومية، خوادم الويب الخاصة بها في هذه الهجمات.

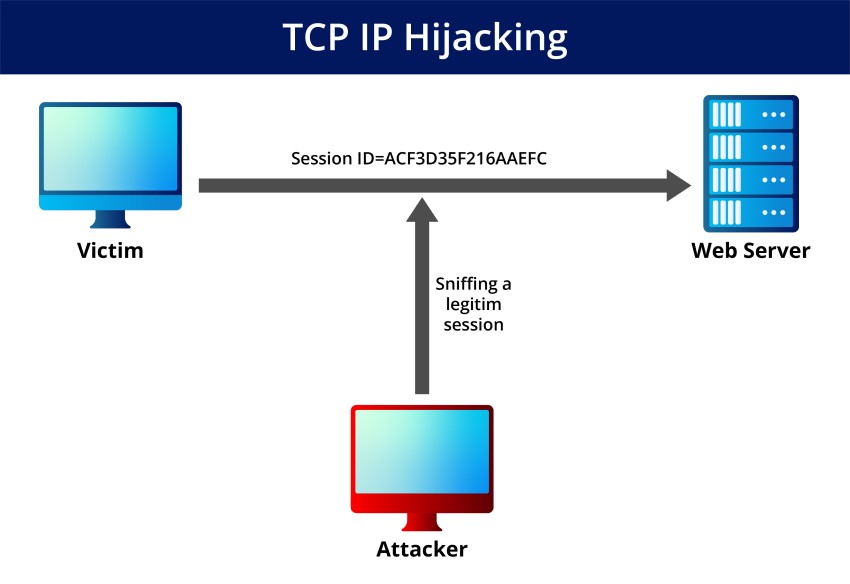

اختطاف TCP /IP

هذا النوع من الهجوم يحدث عندما يستولي القرصان على جلسة بين جهازين يتواصلان بالفعل مع بعضهما البعض. يجب أن يكون المهاجم على نفس الشبكة مع الضحية لتنفيذ هذا الهجوم.

عندما يستولي المهاجم على الجلسة، يمكنه التنصت على المحادثة وتعديل البيانات المتبادلة. غالبًا ما يتم حقن البرامج الضارة في النظام أو سرقة المعلومات الحساسة في هذا الهجوم.

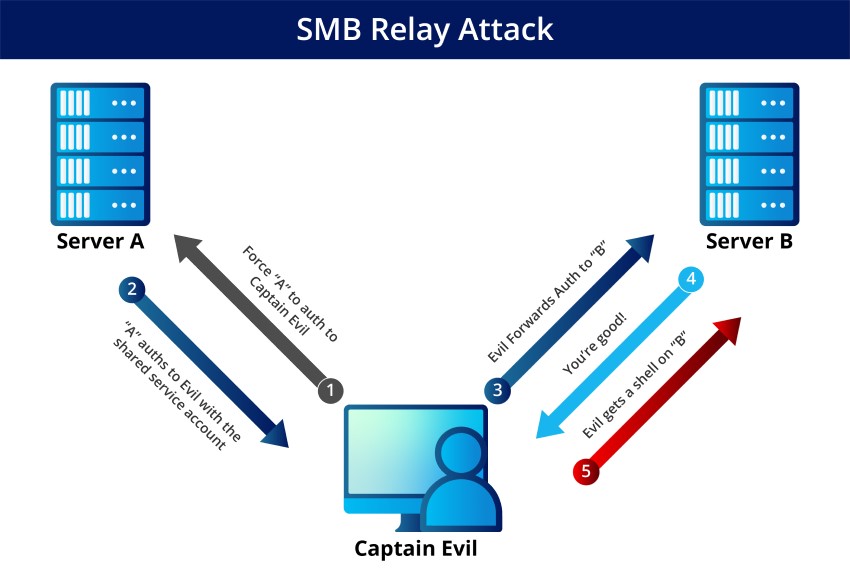

هجوم SMB Relay

هجمات ترحيل رسائل الخادم (SMB) شائعة للأسف في الشركات التي لا تزال تستخدم مصادقة NTLM Version 2. يمكن لمجرمي الإنترنت تمرير البيانات الحساسة سرًا إلى خوادم أخرى دون أن يتم اكتشافهم من خلال الاستماع سرًا إلى حركة المرور على الشبكة.

Think about this problem from the perspective of an exemplary user and an evil hacker. The ideal scenario is when the actual person is trying to log in and authenticate themselves. When, instead of a valid user, a hacker tries to use stolen credentials by monitoring network traffic for them to gain access – there is no need for a password.

التطورات الحديثة في تكنولوجيا القرصنة

القراصنة يكتشفون باستمرار طرقًا جديدة للوصول إلى المعلومات المقيدة، مما يجعل من الواضح أن قانون الاحتيال وإساءة استخدام الكمبيوتر بحاجة إلى تحديث. تم إنشاء هذا القانون في الثمانينيات ولكنه لم يتغير منذ عام 2011، مما يعني أنه لا يستجيب للتطورات التكنولوجية الحديثة. يجب أن يبقى CFAA متقدمًا على القراصنة من خلال التحديث بانتظام.

Lying on a dating profile may not seem important, but if the website’s terms of use are violated, you could be charged with hacking under the قانون الاحتيال وإساءة استخدام الحاسوب. تأتي هذه الجريمة البسيطة مع سنة في السجن أو غرامة 100,000 دولار.

تجاوز اختبار CAPTCHA

يحدد اختبار CAPTCHA ما إذا كان المستخدم إنسانًا أم روبوتًا. يُستخدم عادة لأغراض الأمان، مثل تسجيل الدخول إلى حسابك البنكي. إذا تم القبض عليك تحاول تجاوز CAPTCHA، فقد تُتهم بالقرصنة وتواجه عقوبة تصل إلى 8 سنوات في السجن.

اختبار تورينغ العام المؤتمت بالكامل لتمييز الحاسوب عن الإنسان is a website’s security measure to prevent bots from accessing them. It displays a picture that is difficult to decipher and to gain access, you must enter the letters and numbers displayed in a box below the image. However, hackers became so clever at hacking it that CAPTCHA had to become more complex, resulting in them being solved more frequently than humans. To combat this, ريكابتشا تم تطويرها وتضمنت النظر إلى مربعات صغيرة وتحديدها بصنبور حريق أو حافلة أو ممر مشاة.

في الوقت الحالي،, ريكابتشا لا يزال نشطًا. ومع ذلك، لن يمر وقت طويل قبل اكتشاف تقنيات التعلم الآلي الآلية لتجاوزه.

تم اشتقاق كل من reCAPTCHA وCAPTCHA من الفكرة القائلة بأنه من الممكن التعرف على البشر من أجهزة الكمبيوتر عبر الإنترنت بطريقة منخفضة التكلفة وسهلة الاستخدام وسريعة. تجبرنا هذه الأسئلة على التفكير في ما يجعلنا بشراً وما إذا كانت الآلات يمكن أن تكرر هذا الجانب. الجواب الواضح هو أننا لا نعرف لأننا الآن قفزنا إلى أعماق البركة الفلسفية.

كيف تبقى متقدمًا على المنحنى وتضمن عدم اختراق عملك أو موقعك؟

حافظ على تحديث برنامجك

الشيء الأهم هو الحفاظ على تحديث برنامجك. يشمل ذلك نظام التشغيل وأي تطبيقات وإضافات. البرامج القديمة هي واحدة من أكثر الطرق شيوعًا التي يستخدمها القراصنة للوصول إلى النظام.

طريقة أخرى لحماية نفسك هي تغيير اسم المستخدم وكلمة المرور الافتراضية لأي أجهزة أو حسابات. لا يدرك الكثير من الناس أن اسم المستخدم وكلمة المرور الافتراضية يسهل العثور عليهما عبر الإنترنت. يعرف القراصنة ذلك ويحاولون استخدام هذه البيانات قبل الانتقال إلى طرق أكثر تعقيدًا.

استخدم المصادقة الثنائية

استخدام المصادقة الثنائية (2FA) هو واحد من أفضل الطرق لحماية حساباتك من الاختراق. تضيف 2FA طبقة إضافية من الأمان عن طريق طلب إدخال كل من كلمة المرور ورمز يُرسل إلى هاتفك. هذا يجعل من الصعب جدًا على القراصنة الوصول إلى حسابك حتى لو كان لديهم كلمة المرور الخاصة بك.

تعطيل الوصول المجهول للنظام

الهجمات عن بُعد في تزايد، ومن الضروري اتخاذ خطوات لحماية نفسك. يصبح مجرمو الإنترنت أكثر تطورًا، لذا من الضروري البقاء متقدمًا على المنحنى. الحفاظ على تحديث برنامجك، واستخدام المصادقة الثنائية، وتعطيل الوصول المجهول كلها طرق فعالة لحماية نفسك. مع تقدم التكنولوجيا، سنحتاج إلى تطوير طرق جديدة للبقاء متقدمين على القراصنة في هذه اللعبة القط والفأر.

حماية

أدمن كاتبة كبيرة في قسم تكنولوجيا الحكومة. كتبت سابقًا في PYMNTS وThe Bay State Banner، وحصلت على درجة البكالوريوس في الكتابة الإبداعية من جامعة كارنيجي ميلون. وهي تقيم خارج بوسطن.