نموذج فعال للكشف عن مواقع التصيد الاحتيالي متعددة المراحل

مارس 02, 2023 • الأمن

التصيد الاحتيالي هو الطريقة الأكثر شيوعًا للمجرمين الإلكترونيين لسرقة المعلومات اليوم، وهذه التهديدات الإلكترونية تزداد سوءًا مع تزايد التقارير حول تسريبات الخصوصية والخسائر المالية الناجمة عن هذا النوع من الهجمات الإلكترونية. من المهم أن نضع في اعتبارنا أن الطريقة التي يكتشف بها ODS التصيد الاحتيالي لا تنظر بشكل كامل إلى ما يجعل التصيد الاحتيالي يعمل.

أيضًا، تعمل نماذج الكشف بشكل جيد فقط على عدد قليل من مجموعات البيانات. يجب تحسينها قبل أن يمكن استخدامها في بيئة الويب الحقيقية. بسبب هذا، يرغب المستخدمون في طرق جديدة للعثور بسرعة ودقة على مواقع التصيد الاحتيالي. لهذا، تقدم مبادئ الهندسة الاجتماعية نقاطًا مثيرة يمكن استخدامها لإنشاء طرق فعالة لاكتشاف مواقع التصيد الاحتيالي في مراحل مختلفة، خاصة على الويب الحقيقي.

تاريخ التصيد الاحتيالي

ضع في اعتبارك أن التصيد الاحتيالي هو نوع شائع من هجمات الهندسة الاجتماعية، مما يعني أن القراصنة يستخدمون الغرائز الطبيعية للناس، والثقة، والخوف، والجشع لخداعهم للقيام بأشياء سيئة. تظهر الأبحاث في مجال الأمن السيبراني أن التصيد الاحتيالي ارتفع بنسبة 350% خلال فترة الحجر الصحي لـ COVID-19. يُعتقد أن تكلفة التصيد الاحتيالي الآن تعادل 1/4 من تكلفة الهجمات الإلكترونية التقليدية، لكن الإيرادات تضاعفت عما كانت عليه في الماضي. تكلف هجمات التصيد الاحتيالي الشركات المتوسطة الحجم في المتوسط $1.6 مليون للتعامل معها لأن هذا التهديد الإلكتروني يجعل من السهل فقدان العملاء أكثر من كسبهم.

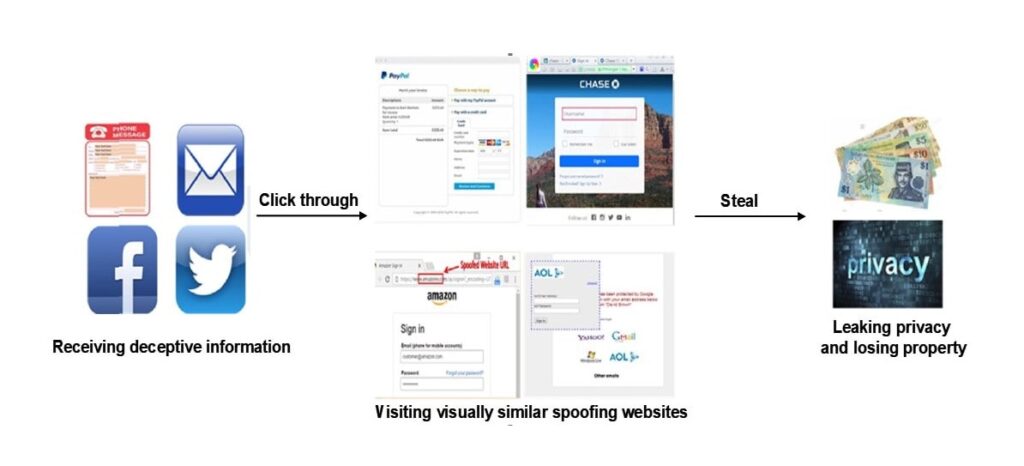

يمكن أن تبدو هجمات التصيد الاحتيالي مختلفة وعادة ما تستخدم عددًا من الطرق للتواصل مع الناس، مثل البريد الإلكتروني، والرسائل النصية، ووسائل التواصل الاجتماعي. بغض النظر عن القناة المستخدمة، يتظاهر المهاجمون غالبًا بأنهم بنوك معروفة، أو شركات بطاقات ائتمان، أو مواقع تجارة إلكترونية لإخافة المستخدمين لتسجيل الدخول إلى موقع التصيد الاحتيالي والقيام بأشياء سيندمون عليها لاحقًا، أو لإجبارهم على القيام بذلك.

على سبيل المثال، قد يتلقى المستخدم مرة أخرى رسالة فورية تقول إن هناك مشكلة في حسابه المصرفي ويتم إرساله إلى رابط ويب يشبه كثيرًا الرابط الذي يستخدمه البنك. لا يفكر المستخدم مرتين في إدخال اسم المستخدم وكلمة المرور في الحقول التي يقدمها له المجرم. يسجل معلوماتها، التي يستخدمها بعد ذلك للوصول إلى جلسة المستخدم.

ما الذي يجب تحسينه في طرق مكافحة التصيد الاحتيالي؟

للإجابة على هذا السؤال، يجب أن نفهم عملية التصيد الاحتيالي النموذجية، والتي تظهر في الشكل التالي.

الطريقة الحالية السائدة لمكافحة التصيد الاحتيالي هي اكتشاف مواقع التصيد الاحتيالي القائمة على التعلم الآلي. هذا الوضع من الكشف عبر الإنترنت، الذي يعتمد على التعلم الإحصائي، هو الطريقة الرئيسية لمكافحة التصيد الاحتيالي؛ ومع ذلك، يجب تحسين قوتها وكفاءتها في بيئات الويب المعقدة. يتم تلخيص القضايا الرئيسية مع طرق مكافحة التصيد الاحتيالي القائمة على التعلم الآلي أدناه.

• يتم إزالة عدد متزايد من الميزات بواسطة طرق مكافحة التصيد الاحتيالي، ولكن ليس من الواضح لماذا تتم إزالة هذه الميزات. الميزات الحالية لا تعكس بدقة طبيعة التصيد الاحتيالي، الذي يستخدم الخداع لسرقة المعلومات الحساسة. نتيجة لذلك، تصبح الوظائف صالحة فقط في عدد قليل من السيناريوهات المحدودة والمحددة، مثل مجموعات البيانات المحددة أو مكون إضافي للمتصفح.

• تعالج الخوارزميات الحالية جميع المواقع بنفس الطريقة، مما يؤدي إلى عدم كفاءة النموذج الإحصائي. بعبارة أخرى، النماذج غير مناسبة للاستخدام في بيئة ويب حقيقية تحتوي على عدد كبير من صفحات الويب المعقدة.

• معظم مجموعات البيانات لا تحتوي على عينات كافية، ولا يتم أخذ تنوع العينات في الاعتبار. أيضًا، نسبة العينات الإيجابية إلى السلبية ليست واقعية. بشكل عام، النماذج المبنية من هذه الأنواع من مجموعات البيانات تحتوي على الكثير من الإفراط في التكييف، ويجب تحسين قوة النماذج.

ما هو التقدم في طرق مكافحة التصيد الاحتيالي؟

في السنوات القليلة الماضية، حاول الناس التوصل إلى طريقة مكافحة تصيد احتيالي واسعة النطاق وموثوقة وفعالة تعمل في بيئة ويب حقيقية. تعتمد هذه الطريقة على خوارزميات التعلم الآلي الإحصائي التي يتم تحسينها بواسطة الاختبارات التالية:

• استخدام تحليل مفصل لنمط هجمات التصيد الاحتيالي للعثور على وظائف إحصائية لمكافحة التصيد الاحتيالي. يتم استخراج الوظائف “التزييف”، “الانتماء”، “السرقة”، و“التقييم” بواسطة النماذج الحالية. هذه تسمى “وظائف ”CASE". يظهر هذا النموذج كيف يتم استخدام الهندسة الاجتماعية في هجمات التصيد الاحتيالي ومدى ملاءمة وجودة المحتوى على الويب. يأخذ نموذج CASE في الاعتبار حقيقة أن التزييف هو جزء من التصيد الاحتيالي، ويضمن أن الميزات يمكن تمييزها وتعميمها، ويوفر الدعم على مستوى الميزات للكشف الفعال عن التصيد الاحتيالي.

• نظرًا لأن المواقع الشرعية والتصيد الاحتيالي لا تحتوي على نفس كمية الحركة، فإن النماذج الحالية للكشف تعتمد على نظام أمان متعدد المراحل. الفكرة وراء النماذج ذات المراحل المتعددة للكشف هي ضمان “التصفية السريعة والاعتراف الدقيق”. خلال مرحلة التصفية السريعة، يتم استبعاد المواقع الشرعية. ثم يتم إجراء التعرف الدقيق المراقب من خلال تعلم عينات إيجابية وسلبية محددة في نطاق أصغر. تضمن هذه الفلسفة للكشف أداءً عاليًا مع وقت كشف أقصر، وهو أكثر واقعية للويب الحقيقي.

• تعتمد النماذج الجديدة لمكافحة التصيد الاحتيالي على بناء مجموعات بيانات تكون قريبة قدر الإمكان من بيئة الويب الحقيقية، مع لغات مختلفة، وجودة محتوى، وعلامات تجارية. أيضًا، نظرًا لأن اكتشاف التصيد الاحتيالي هو مشكلة عدم توازن الفئات، يُعتقد الآن أن الكثير من العينات الإيجابية والسلبية مختلطة، مما يجعل من الصعب جدًا العثور عليها. كل هذه الأشياء تجعل من الصعب العثور عليها من أجل إنشاء نماذج كشف عن التصيد الاحتيالي تعمل بشكل جيد ويمكن استخدامها في بيئة ويب حقيقية.

حتى العديد من نماذج مكافحة التصيد الاحتيالي تعمل بمقارنة عناوين URL، العناوين، الروابط، صناديق تسجيل الدخول، معلومات حقوق الطبع والنشر، الشروط السرية، معلومات محرك البحث، وحتى شعارات العلامات التجارية للمواقع، وقد أظهر أنه يمكن استخدامها للعثور على مواقع التصيد الاحتيالي. في السنوات القليلة الماضية، تم التركيز بشكل أكبر على ميزات التزييف البصري وميزات التقييم. لكنهم لم يكونوا قويين بما يكفي لتحديد ما إذا كان الموقع موقع تصيد احتيالي.

“أكثر من 98% من مواقع التصيد الاحتيالي تستخدم أسماء نطاقات مزيفة,،” يقول APWG. بالنسبة لنماذج مكافحة التصيد الاحتيالي، يستخدم الباحثون المعلومات من سلسلة URL. ومع ذلك، فإن الحصول على المعلومات وراء اسم النطاق، مثل تسجيل النطاق وحله، مهم أيضًا لاكتشاف التصيد الاحتيالي. يمكن أن تظهر هذه المعلومات غالبًا ما إذا كان اسم النطاق مسموحًا له بتقديم خدمات تتعلق بعلامة تجارية. لذلك، المهمة الرئيسية للباحثين في مكافحة التصيد الاحتيالي هي العثور على ميزات فعالة. يفعلون ذلك من خلال النظر في هجمات الهندسة الاجتماعية واقتراح إطار عمل شامل وسهل الفهم للميزات يغطي ليس فقط جميع جوانب هجمات التصيد الاحتيالي ولكن أيضًا جودة وملاءمة محتوى الويب.

الكشف عن التصيد الاحتيالي متعدد المراحل

المرحلة 1: تصفية القائمة البيضاء في هذه المرحلة، يتم فصل صفحات الويب الحقيقية عن الصفحات المشبوهة بناءً على اسم النطاق التصيدي للموقع للعلامة التجارية المستهدفة.

المرحلة 2: هذه هي مرحلة التخلص السريع من الفواتير المزيفة. يشمل ذلك التخلص من وظيفة العنوان المزيف، وظيفة النص المزيف، ووظيفة البصرية المزيفة باستخدام نموذج الكشف. الخطوة الأخيرة هي استخراج ودمج وظائف التعرف الدقيق على التزييف، السرقة، الانتماء، التقييم، التدريب، والكشف عن النماذج باستخدام وظيفة CASE، التي تعتمد على التدريب للكشف عن التصيد الاحتيالي بناءً على النماذج المعدلة.

ختاماً

مع هذا النهج لوقف التصيد الاحتيالي، الذي يعتمد على الكشف متعدد المراحل، سيكون هناك 883 هجوم تصيد احتيالي على تشاينا موبايل، 86 على بنك الصين، 19 على فيسبوك، و13 على أبل في عام 2022. مما يظهر أن نموذج CASE يغطي مساحة الميزات التي تعكس طبيعة التزييف للتصيد الاحتيالي، مما يضمن أن الميزات يمكن تمييزها وتعميمها، ويوفر دعمًا فعالًا للكشف عن التصيد الاحتيالي على مستوى الميزات.

حماية

أدمن كاتبة كبيرة في قسم تكنولوجيا الحكومة. كتبت سابقًا في PYMNTS وThe Bay State Banner، وحصلت على درجة البكالوريوس في الكتابة الإبداعية من جامعة كارنيجي ميلون. وهي تقيم خارج بوسطن.