Sådan løser du langsom DNS-opslag

6. februar 2026 • César Daniel Barreto

Langsomme DNS-opslag tilføjer unødvendig forsinkelse, før din browser overhovedet begynder at indlæse en webside. En typisk DNS-opløsning tager 20–120 ms, men forkert konfigureret eller underpræsterende DNS kan skubbe det langt ud over 100 ms — nogle gange ind i multi-sekunders territorium. DNS-opslagstid påvirker direkte Time to First Byte (TTFB), en Core Web Vitals-metrik. Googles forskning viser, at sandsynligheden for afvisning springer fra 32% ved 3 sekunder til 90% ved 5 sekunders indlæsningstid for siden. Den gode nyhed: de fleste årsager er ligetil at diagnosticere og rette.

Indhold

- Hvad forårsager langsom DNS

- Trin 1: Diagnosticér problemet

- Trin 2: Genstart din hardware

- Trin 3: Skift til en hurtigere DNS-udbyder

- Trin 4: Ryd din DNS-cache

- Trin 5: Ret IPv6 fallback-forsinkelse

- Trin 6: Tjek VPN, antivirus & ghost-adaptere

- Trin 7: Konfigurer DNS over HTTPS (DoH)

- Trin 8: Kør en lokal DNS-cache-server

- Trin 9: Ret browserspecifikke DNS-problemer

- Trin 10: Optimer DNS-poster (webstedsejere)

- Trin 11: Reducer tredjepartsdomæner (webstedsejere)

- Trin 12: Implementer DNS-prefetching (webudviklere)

- Hurtig-referencetabel til fejlfinding

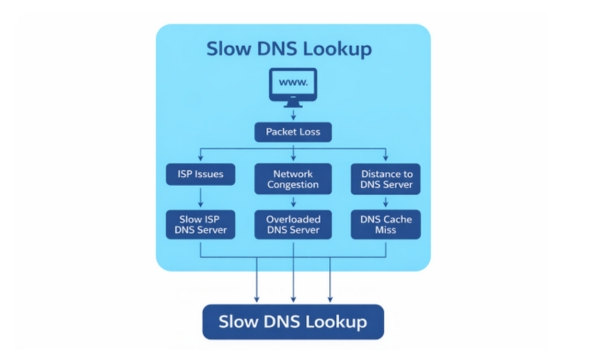

Hvad forårsager langsom DNS

Flere faktorer bidrager til DNS-latens:

- Langsomme DNS-servere leveret af ISP — Standardopløsere fra din ISP er ofte betydeligt langsommere end offentlige alternativer. Gratis DNS fra registratorer som GoDaddy og Namecheap er også typisk langsom.

- Geografisk afstand — Jo længere DNS-serveren er fra dig, desto længere tager rundrejsen.

- IPv6 fallback-forsinkelse — Moderne operativsystemer prioriterer IPv6 (AAAA) opslag. Hvis din ISP har dårlig IPv6-support, hænger din enhed i op til 5 sekunder, før den falder tilbage til IPv4.

- Overflødige DNS-poster — Ubrugte eller forældede A-, CNAME- og TXT-poster tilføjer overhead til opslag.

- CNAME-kædning — Flere omdirigeringer (CNAME → CNAME → A-post) tvinger sekventielle opslag, der stakker latens.

- Ingen DNS-caching — Uden caching gentages de samme DNS-forespørgsler ved hver sideindlæsning.

- Overbelastede navneservere — Hostingudbydere med underdimensionerede navneservere introducerer forsinkelser.

- Netværksbelastning og ikke-optimal routing — Selv en nærliggende server kan være langsom, hvis vejen til at nå den er overbelastet.

- VPN- og proxy-interferens — VPN'er ruter DNS gennem deres egne servere, som kan være langsommere. Nogle lækker DNS-forespørgsler uden for tunnelen.

- Ghost-netværksadaptere — Phantom-adaptere fra VPN-software, virtuelle maskiner eller Docker holder forældede DNS-konfigurationer, der forstyrrer opløsning.

- Antivirus/firewall DNS-filtrering — Nogle sikkerhedssoftware (Norton, Kaspersky, Bitdefender) opfanger DNS-forespørgsler, hvilket tilføjer latens.

- Browser-niveau DNS-overskrivninger — Chrome, Firefox og Edge kan stille overskrive dine OS DNS-indstillinger med deres egen indbyggede DNS over HTTPS (DoH) konfiguration.

- For mange tredjepartsdomæner — Hvert unikt domæne, dit websted indlæser, kræver et separat DNS-opslag, der tilføjer til den samlede sideindlæsningstid.

- Ingen sekundær DNS konfigureret — Uden en fallback DNS-server hænger systemet og venter på en timeout, hvis den primære er nede eller langsom.

Trin 1: Diagnosticér problemet

Før du retter noget, bekræft, at DNS faktisk er flaskehalsen.

Brug af dig (Linux/macOS)

Den grav kommandoen er det primære værktøj til at måle DNS-responstid:

• Forespørg en specifik DNS-server og tjek responstid

grav example.com @8.8.8.8

• Fuld iterativ spor, der viser hver hops latens

grav example.com +trace

Outputtet inkluderer et Forespørgselstid felt (f.eks. 34 ms). Hvis dette overstiger 100 ms, er DNS-laget et ydelsesproblem. Ideelt set sigt efter under 50 ms.

Brug af nslookup (Windows)

For Windows-brugere, nsopslag er det standard DNS-diagnoseværktøj:

• Grundlæggende DNS-opslag

nsopslag example.com

• Forespørg en specifik DNS-server

nsopslag example.com 8.8.8.8

• Tjek navneservere for et domæne

nsopslag -type=ns example.com

Hvis nsopslag returnerer resultater hurtigt, men browsing føles langsom, er problemet sandsynligvis browser-niveau DNS, IPv6 fallback eller VPN-interferens — ikke DNS-serveren selv.

Brug af ping og traceroute

Test rå netværkslatens til din DNS-server for at adskille netværksproblemer fra DNS-applikationsproblemer:

• Linux/macOS

ping -c 3 8.8.8.8

traceroute 8.8.8.8

• Windows

ping 8.8.8.8

tracert 8.8.8.8

Hvis ping viser høj latens, men grav til den samme server er forholdsmæssigt langsom, er problemet netværksafstand, ikke DNS-serveren selv.

DNS Benchmark Værktøjer

- GRC DNS Benchmark — Et Windows-værktøj, der tester dusinvis af DNS-servere og rangerer dem efter hastighed fra din placering. Meget anbefalet til at finde den hurtigste opløser til dit specifikke netværk.

- Namebench — Google-ejet værktøj, der opsporer de hurtigste DNS-servere tilgængelige for din computer.

- DNSPerf — Et open-source værktøj til benchmarking af autoritative DNS-servere under belastning.

- dnsdiag (dnsping, dnstraceroute, dnseval) — Et Python-værktøjssæt til DNS-måling. Installer via

pip3 install dnsdiag. - dnsspeedtest.site — Et browserbaseret værktøj, der benchmarker 20+ DNS-udbydere ved hjælp af DNS over HTTPS uden at installere software.

Trin 2: Genstart din hardware

Den enkleste løsning, der ofte overses. Genstart af din router rydder dens interne DNS-cache og kan løse routingproblemer. Mange ISP-routere har en indbygget DNS-forwarder, der kan blive overbelastet eller forældet over tid.

- Tag stikket ud af din router i 30 sekunder, og sæt det derefter i igen.

- Genstart din pc, telefon eller tablet.

- Hvis du bruger et separat modem, skal du også genstarte det.

Dette rydder midlertidige fejl og tvinger friske DNS-forbindelser. Prøv dette før nogen anden løsning.

Trin 3: Skift til en hurtigere DNS-udbyder

Dette er den enkelt mest indflydelsesrige løsning for de fleste brugere. Erstat din ISP's standard DNS med en hurtigere offentlig opløser. Konfigurer altid både en primær og sekundær DNS — uden en fallback hænger systemet og venter på en timeout, hvis den primære er nede eller langsom.

| Udbyder | Primær | Sekundær | Styrker |

|---|---|---|---|

| Cloudflare | 1.1.1.1 | 1.0.0.1 | Ofte den hurtigste globalt; stærk privatlivspolitik; understøtter ikke EDNS Client Subnet (mere aggressiv caching). |

| Googles offentlige DNS | 8.8.8.8 | 8.8.4.4 | Ekstremt pålidelig; høj oppetid; understøtter EDNS Client Subnet for bedre CDN-routing. |

| Quad9 | 9.9.9.9 | 149.112.112.112 | Blokerer kendte ondsindede domæner; stærkt sikkerhedsfokus. |

| OpenDNS | 208.67.222.222 | 208.67.220.220 | Hurtig forespørgselsbehandling; indholdsfiltreringsmuligheder; forældrekontrol. |

Bemærk om Cloudflare vs Google: Forskning fra ThousandEyes fandt, at Cloudflare leverer DNS-opløsning på niveau med ISP-servere (gennemsnit 23,4 ms), mens Google i gennemsnit var 48,8 ms. Dog kan Googles EDNS Client Subnet-support forbedre CDN-cache-hit-rater. Vælg baseret på din prioritet: rå hastighed (Cloudflare) eller CDN-optimering (Google).

Sådan ændrer du DNS på Windows

Åbn Indstillinger → Netværk & Internet → Ethernet (eller Wi-Fi). Klik på Rediger ved siden af DNS-server tildeling. Skift til Manuel, aktiver IPv4, og indtast dine foretrukne DNS-adresser.

Alternativt via Kommandoprompt:

netsh interface ip add dns name=”Ethernet” addr=1.1.1.1 index=1

netsh interface ip add dns name=”Ethernet” addr=1.0.0.1 index=2

Sådan ændrer du DNS på macOS/Linux

På macOS, gå til Systemindstillinger → Netværk → din forbindelse → DNS og tilføj opløser IP'er. På Linux, rediger /etc/resolv.conf eller konfigurer via din netværksadministrator:

• Linux: Rediger /etc/resolv.conf

sudo nano /etc/resolv.conf

• Tilføj disse linjer:

navneserver 1.1.1.1

navneserver 1.0.0.1

Skift DNS på din router

For netværksomfattende ændringer, opdater DNS-indstillingerne i din routers adminpanel (normalt på 192.168.1.1 eller 192.168.0.1). Dette påvirker alle enheder på netværket — du konfigurerer det kun én gang i stedet for på hver enhed.

Trin 4: Ryd din DNS-cache

Forældede eller korrupte cache-poster kan forårsage opløsningsfejl eller omdirigere til forkerte IP'er. Rydning tvinger friske opslag:

| OS | Kommando |

|---|---|

| Windows 10/11 | ipconfig /flushdns |

| macOS (Ventura+) | sudo dscacheutil -flushcache; sudo killall -HUP mDNSResponder |

| Linux (systemd) | sudo systemd-resolve --flush-caches eller sudo resolvectl flush-caches |

Glem ikke browser-niveau caches. I Chrome, naviger til chrome://net-internals/#dns og klik på “Ryd vært cache”. I Firefox rydder DNS-cachen, når du genstarter browseren eller kan ryddes via about:networking#dns.

Trin 5: Ret IPv6 fallback-forsinkelse

Dette er en af de mest almindelige skjulte årsager til langsom DNS, som standardguider ignorerer. Moderne operativsystemer prioriterer IPv6 (AAAA) opslag over IPv4. Hvis din ISP har dårlig eller ingen IPv6-support, venter din enhed op til 5 sekunder på et IPv6-svar, før den falder tilbage til IPv4. Dette sker ved hver ny forbindelse.

Sådan diagnosticeres

• Test IPv6-forbindelse

ping -6 google.com

• Hvis dette udløber eller tager sekunder, er IPv6 problemet

• Sammenlign med IPv4:

ping -4 google.com

Sådan rettes

Mulighed 1: Deaktiver IPv6 på netværksadapteren (hvis din ISP ikke understøtter det)

- Windows: Netværksadapter egenskaber → fjern markeringen i “Internet Protocol Version 6 (TCP/IPv6)”

- Linux: Tilføj

net.ipv6.conf.all.disable_ipv6 = 1til/etc/sysctl.conf - macOS: Systemindstillinger → Netværk → din forbindelse → TCP/IP → Konfigurer IPv6 → Kun link-lokal

Mulighed 2: Foretræk IPv4 uden helt at deaktivere IPv6 — på Linux, rediger /etc/gai.conf og fjern kommentaren precedence ::ffff:0:0/96 100.

Trin 6: Tjek VPN, antivirus & ghost-adaptere

VPN og Proxy DNS-interferens

VPN'er ruter ofte DNS gennem deres egne servere, som kan være langsommere end din lokale opløser. Nogle VPN'er lækker også DNS-forespørgsler uden for tunnelen, hvilket forårsager inkonsekvent adfærd. For at diagnosticere:

- Besøg dnsleaktest.com mens du er forbundet til din VPN for at tjekke for DNS-lækager.

- Afbryd midlertidigt VPN'en og test DNS-hastighed. Hvis det er hurtigere uden VPN, er din VPN's DNS flaskehalsen.

- Mange VPN'er tillader dig at konfigurere brugerdefinerede DNS-servere — brug Cloudflare eller Google i stedet for VPN-udbyderens DNS.

Antivirus / Firewall DNS-filtrering

Nogle antivirussoftware (Norton, Kaspersky, Bitdefender) opfanger og filtrerer DNS-forespørgsler, hvilket tilføjer latens. Sikkerheds-firewalls kan også blokere eller drosle DNS-trafik til ukendte servere. For at teste:

- Deaktiver midlertidigt din antivirus webbeskyttelse og test DNS-hastighed.

- Tjek dine firewall-regler for enhver DNS-relateret blokering (udgående port 53 eller 853).

- Hvis DNS er hurtigere med antivirus deaktiveret, tilføj en undtagelse for dine foretrukne DNS-servere.

Ghost-netværksadaptere

Gamle eller phantom-netværksadaptere fra VPN-software, virtuelle maskiner (VMware, VirtualBox) eller Docker kan holde forældede DNS-konfigurationer, der forstyrrer opløsning. Windows er særligt udsat for dette.

For at rette på Windows:

• Vis skjulte enheder i Enhedshåndtering

• Åbn CMD som admin:

set devmgr_show_nonpresent_devices=1

devmgmt.msc

• I Enhedshåndtering: Vis → Vis skjulte enheder

• Under Netværksadaptere, fjern eventuelle gråtonede/phantom-adaptere

Trin 7: Konfigurer DNS over HTTPS (DoH)

DNS over HTTPS (DoH) krypterer DNS-forespørgsler inde i HTTPS, hvilket forhindrer ISP-overvågning, DNS-forfalskning og man-in-the-middle-angreb. Dog kan det også forårsage problemer, hvis det er forkert konfigureret.

Fordele

- Krypterer DNS-trafik — ISP'er og netværksadministratorer kan ikke se dine DNS-forespørgsler.

- Forhindrer DNS-forfalskning og cache-forgiftningsangreb.

- Bruger port 443 (standard HTTPS), så det er sjældent blokeret af firewalls.

Potentielle problemer

- Tilføjet latens: HTTPS/TLS-håndtrykket tilføjer overhead på den første forbindelse. Efterfølgende forespørgsler er hurtigere på grund af genbrug af forbindelse.

- Konflikter med lokale DNS-filtre: DoH omgår Pi-hole, lokale DNS-servere og forældrekontrol.

- VPN-konflikter: DoH kan rute DNS uden for VPN-tunnelen, hvis det ikke er konfigureret korrekt.

- Split DNS-problemer: Virksomhedsmiljøer, der bruger intern DNS til lokale ressourcer, kan bryde, når DoH er aktiveret.

- Browser-omgåelse: Chrome, Firefox og Edge har indbygget DoH, der kan lydløst omgå dine OS DNS-indstillinger.

Sådan aktiveres DoH

Windows 11: Indstillinger → Netværk → Ethernet/Wi-Fi → DNS → sæt “Foretrukken DNS-kryptering” til “Kun krypteret (DNS over HTTPS)” eller “Krypteret foretrukken, ukrypteret tilladt.”

Chrome/Edge: Indstillinger → Privatliv → “Brug sikker DNS” → vælg udbyder (Cloudflare, Google osv.).

Firefox: Indstillinger → Privatliv & Sikkerhed → “Aktiver DNS over HTTPS” → vælg udbyder. Firefox bruger som standard Cloudflare for amerikanske brugere.

Sådan deaktiveres DoH (ved fejlfinding)

- Windows 11: Skift DNS-kryptering tilbage til “Kun ukrypteret.”

- Chrome/Edge: Slå “Brug sikker DNS” fra.

- Firefox: Sæt til “Fra” eller skriv

about:configog sætnetwork.trr.mode = 5.

DNS over TLS (DoT) vs DoH

DoT er et alternativ, der krypterer DNS på en dedikeret port (853) i stedet for at blande det med HTTPS-trafik på port 443. DoT er lettere at identificere og blokere/administrere på virksomhedens netværk. DoH blander sig med almindelig webtrafik, hvilket gør det sværere at filtrere. For hjemmebrugere fungerer begge. For netværksadministratorer, der har brug for synlighed, foretrækkes DoT generelt.

Trin 8: Kør en lokal DNS-cache-server

For avancerede brugere og netværksadministratorer eliminerer kørsel af en lokal caching DNS-resolver rundrejser helt for gentagne forespørgsler. I stedet for at ramme en fjern DNS-server hver gang, svarer din lokale cache øjeblikkeligt.

Populære muligheder

- Unbound — En validerende, rekursiv, caching DNS-resolver. Forhindrer en enkelt offentlig DNS-server i at have alle dine poster. Understøtter DoT for upstream-kryptering.

- dnsmasq — Letvægts DNS-forwarder og DHCP-server. Nem at opsætte på Linux-routere.

- Pi-hole — Netværksomfattende annonceblokker, der også fungerer som en DNS-cache. Blokerer annoncer og trackere på DNS-niveau, hvilket reducerer tredjeparts DNS-opslag for alle enheder.

Hurtig opsætning: Unbound på Linux

# Installer Unbound

sudo apt install unbound

# Grundlæggende konfiguration: /etc/unbound/unbound.conf

server:

interface: 127.0.0.1

port: 53

adgangskontrol: 127.0.0.0/8 tillad

cache-min-ttl: 300

cache-max-ttl: 86400

forudindlæs: ja

# Videresend til Cloudflare over TLS

fremad-zone:

name: “.”

fremad-tls-opstrøms: ja

fremad-addr: 1.1.1.1@853

fremad-addr: 1.0.0.1@853

# Start og aktiver

sudo systemctl enable unbound

sudo systemctl start unbound

# Indstil dit system til at bruge lokal resolver

# Rediger /etc/resolv.conf:

navneserver 127.0.0.1

Med forudindlæs: ja, Unbound opdaterer ofte tilgåede poster, før de udløber, så du næsten aldrig oplever et koldt cache-miss.

Trin 9: Ret browserspecifikke DNS-problemer

Browsere har deres egen DNS-adfærd, der kan omgå dine OS-indstillinger:

Chrome / Edge

- Indbygget “Sikker DNS” (DoH) kan omgå OS-niveau DNS. Tjek: Indstillinger → Privatliv → “Brug sikker DNS.”

- Chrome vedligeholder sin egen DNS-cache. Ryd den ved

chrome://net-internals/#dns→ “Ryd vært cache.” - Ryd også socket pools:

chrome://net-internals/#sockets→ “Flush socket pools.”

Firefox

- Firefox har sin egen Trusted Recursive Resolver (TRR), der som standard bruger Cloudflare DoH for amerikanske brugere. Dette omgår fuldstændigt dine OS DNS-indstillinger.

- Tjek status:

about:networking#dnsfor at se cachede DNS-poster og hvilken resolver der er aktiv. - For at deaktivere TRR: Indstillinger → Privatliv & Sikkerhed → DNS over HTTPS → Fra.

- For at tvinge deaktivering via konfiguration:

about:config→ sætnetwork.trr.modetil5.

Alle browsere

- Udvidelser (annonceblokkere, privatlivsværktøjer) kan opfange og omdirigere DNS. Test i inkognito/privat tilstand med udvidelser deaktiveret.

- Hvis DNS fungerer via

gravellernsopslagmen browseren er langsom, er problemet på browser-niveau — ikke system DNS.

Trin 10: Optimer DNS-poster (webstedsejere)

Hvis du administrerer en hjemmeside, og dens DNS er langsom for besøgende, gælder disse optimeringer:

Reducer og ryd op i poster

Fjern ubrugte A, CNAME, TXT og MX-poster. Hver ekstra post tilføjer overhead under opløsning. Revider din DNS-zonefil kvartalsvis.

Eliminer CNAME-kædning

I stedet for CNAME → CNAME → A-post, peg domæner direkte til den endelige IP via en A-post. Mange DNS-udbydere understøtter også CNAME-fladning (også kaldet ALIAS-poster), som løser kæden server-side og returnerer IP'en i en enkelt forespørgsel.

Sæt passende TTL-værdier

- Stabile poster: Brug højere TTL'er (3600–86400 sekunder) for at maksimere cache-fordele.

- Poster, der ofte ændrer sig: Brug TTL'er på 300–600 sekunder (5–10 minutter).

- Undgå at sætte TTL til 86400 (24 timer), medmindre posten virkelig aldrig ændrer sig, da dette forsinker udbredelsen af opdateringer.

DNSSEC-overvejelser

DNSSEC tilføjer kryptografisk signaturverifikation til DNS-svar, hvilket forhindrer cache-forgiftning og spoofing. Det tilføjer dog behandlingstid til hver opslag. Afvejningen er marginal latenstidsforøgelse for betydeligt bedre sikkerhed. Aktiver DNSSEC, hvis sikkerhed er en prioritet; vær opmærksom på, at det kan øge opløsningstiderne en smule, især på langsommere autoritative navneservere.

Brug en Premium DNS-udbyder / CDN

Gratis DNS fra domæneregistratorer er typisk langsom. Premium DNS-udbydere (Cloudflare, AWS Route 53, Dyn, DNS Made Easy) har massiv, globalt distribueret anycast-infrastruktur designet til lav-latenstid svar. En CDN som Cloudflare eller Akamai har sin egen DNS-infrastruktur med globalt distribuerede tilstedeværelsespunkter, der reducerer opslagstider for brugere over hele verden.

Trin 11: Reducer tredjepartsdomæner (webstedsejere)

Hvert unikt tredjepartsdomæne, din hjemmeside indlæser, kræver et separat DNS-opslag. Disse akkumuleres hurtigt — et site, der indlæser ressourcer fra 7 eksterne domæner, kan akkumulere over 1 sekund DNS-tid alene.

Sådan reduceres

- Revider eksterne ressourcer: Brug browser DevTools (Netværk-fanen) eller WebPageTest til at identificere hvert unikt domæne, dit site kalder.

- Selv-host hvor muligt: Download tredjeparts skrifttyper, scripts og aktiver og host dem på din oprindelsesserver eller CDN. Dette eliminerer deres DNS-opslag helt.

- Konsolider CDN-domæner: Brug et enkelt CDN-underdomæne i stedet for flere eksterne værter.

- Fjern ubrugte plugins og trackere: Hvert plugin, der indlæser ekstern JavaScript, tilføjer mindst et DNS-opslag plus selve scriptet.

Udskyd ikke-kritisk JavaScript

Tredjeparts JavaScript indlæser ofte yderligere eksterne domæner. Udskydning af ikke-kritisk JS forsinker disse DNS-opslag, indtil efter hovedsiden er gengivet:

<!– Defer non-critical third-party scripts –>

<script src=”https://analytics.example.com/tracker.js” defer></script>

<!– Async for scripts that don’t depend on page load order –>

<script src=”https://ads.example.com/ad.js” async></script>

Brug af udsætte eller asynkron forhindrer disse scripts i at blokere hovedsidegengivelsen, mens de stadig indlæses. DNS-opslagene for disse domæner sker stadig, men de blokerer ikke længere brugeren fra at se indhold.

Trin 12: Implementer DNS-prefetching (webudviklere)

Moderne browsere understøtter dns-forudindlæs og forudforbindelse ressourcehint, der løser DNS for tredjepartsdomæner, før brugeren har brug for dem:

<!– DNS prefetch for non-critical third-party domains –>

<link rel=”dns-prefetch” href=”https://fonts.googleapis.com”>

<link rel=”dns-prefetch” href=”https://analytics.example.com”>

<!– Preconnect for critical third-party domains (DNS + TCP + TLS) –>

<link rel=”preconnect” href=”https://cdn.example.com”>

<link rel=”preconnect” href=”https://api.example.com”>

Brug forudforbindelse for dine mest kritiske forbindelser (det håndterer DNS + TCP + TLS) og dns-forudindlæs for alt andet. Preconnect kan spare 100–500 ms pr. forbindelse, mens DNS-prefetch sparer 20–120 ms. Overbrug ikke preconnect — hver åbner en forbindelse, der forbruger ressourcer.

Hurtig-referencetabel til fejlfinding

| Symptom | Sandsynlig årsag | Løsning |

|---|---|---|

| Alle sider indlæses langsomt ved første besøg | Langsom ISP DNS-resolver | Skift til Cloudflare (1.1.1.1) eller Google (8.8.8.8). Genstart routeren først. |

| 5-sekunders forsinkelse, før sider begynder at indlæse | IPv6 fallback-forsinkelse | Deaktiver IPv6 på netværksadapteren eller indstil OS til at foretrække IPv4. |

| Specifikt domæne vil ikke løse | Forældet DNS-cache | Ryd DNS-cache på OS og browser. |

| DNS fungerer i terminal, men browseren er langsom | Browser DoH-omgåelse eller udvidelsesinterferens | Tjek Chrome/Firefox sikre DNS-indstillinger. Test i inkognito med udvidelser deaktiveret. |

| DNS langsom kun når VPN er tilsluttet | VPN DNS-routing | Konfigurer brugerdefineret DNS i VPN-indstillinger eller tjek for DNS-lækager på dnsleaktest.com. |

| Intermitterende langsom DNS med antivirus kørende | Antivirus DNS-filtrering | Deaktiver midlertidigt webbeskyttelse. Tilføj DNS-server undtagelser, hvis hurtigere. |

| dig +trace viser et hop, der tager >200 ms | Langsom autoritativ navneserver | Skift til DNS-udbyder med CDN-arkitektur eller brug CNAME-fladning. |

| Høje DNS-tider i PageSpeed / WebPageTest | For mange tredjepartsdomæner | Tilføj dns-prefetch / preconnect hints. Reducer eksterne domæner. Udskyd ikke-kritisk JS. |

| DNS fungerer, men er intermitterende langsom | Overbelastede navneservere eller spøgelsesadaptere | Benchmark med GRC DNS Benchmark. Fjern fantom netværksadaptere. Overvej sekundær DNS. |

| DNS langsom kun fra bestemte regioner | Geografisk afstand | Brug en DNS-udbyder med global anycast (Cloudflare, Route 53). |

| Lokale netværksdomæner løser ikke med DoH aktiveret | DoH omgår lokal DNS | Deaktiver DoH i browseren eller konfigurer delt DNS. Brug DoT i stedet for virksomhed. |

| Sider langsomme efter nylig softwareinstallation | Ny VPN/VM tilføjet spøgelses netværksadapter | Tjek Enhedshåndtering for fantomadaptere. Fjern forældede DNS-konfigurationer. |

César Daniel Barreto er en anerkendt cybersikkerhedsskribent og -ekspert, der er kendt for sin dybdegående viden og evne til at forenkle komplekse cybersikkerhedsemner. Med omfattende erfaring inden for netværks sikkerhed og databeskyttelse bidrager han regelmæssigt med indsigtsfulde artikler og analyser om de seneste cybersikkerhedstendenser og uddanner både fagfolk og offentligheden.