Mi az a DDoS-támadás? A Teljes Útmutató

2022. augusztus 01. • biztonság

A Distributed Denial of Service (DDoS) támadás egy rosszindulatú kísérlet arra, hogy egy online szolgáltatást elérhetetlenné tegyenek azáltal, hogy több forrásból érkező forgalommal túlterhelik azt. Ez az útmutató mindent megtanít, amit tudnia kell a DDoS támadásokról, beleértve azt is, hogyan védekezhet ellenük.

Mi az a DDoS támadás?

A DDoS támadás a hackelés egy illegális formája, amely során egy szerverre irányított forgalomáradat akadályozza meg az embereket abban, hogy hozzáférjenek a kapcsolódó online szolgáltatásokhoz és webhelyekhez.

Számos oka lehet annak, hogy valaki DDoS támadást indítson. Egyesek lehetnek dühös ügyfelek vagy hacktivisták, akik egy vállalat szervereit akarják leállítani, hogy ezzel üzenetet küldjenek. Mások szórakozásból vagy tiltakozásként tehetik ezt.

Bár a DDoS támadásokat fel lehet használni egy vállalat kifosztására, elsősorban pénzügyi aggályt jelentenek. Például egy cég internetes tevékenységét megszakítja vagy leállítja egy versenytárs, hogy ügyfeleket lopjon. Egy másik példa a zsarolás, amikor a támadók egy céget céloznak meg, és hostware-t vagy zsarolóvírust telepítenek a szervereikre, mielőtt hatalmas váltságdíjat követelnének a károk visszafordításáért.

Sajnos a DDoS támadások az utóbbi években gyakoribbá és erősebbé váltak, mivel az internet egyre fontosabbá vált a vállalkozások és az egyének számára. Az IoT eszközök növekedése is szerepet játszott ebben, mivel sok ilyen eszköz könnyen feltörhető, és botnetek létrehozására használható, amelyek támadásokat indítanak.

Hogyan működik egy DDoS támadás?

A DDoS támadás során sok feltört számítógépet használnak arra, hogy forgalmat küldjenek egy webhelyre vagy szerverre, megnehezítve ezzel a webhely vagy szerver működését. Ezt úgy lehet megtenni, hogy távolról irányítják ezeket a számítógépeket egy botnet segítségével, amely botok gyűjteménye.

Miután egy botnet létrejött, a támadó távoli parancsokat küldhet minden botnak, hogy irányítsa a támadást. Ez túlterhelheti a cél IP-címét kérésekkel, ami szolgáltatásmegtagadási támadást eredményez a szokásos forgalom ellen.

Mivel minden bot egy valós eszköz az interneten, nehéz lehet meghatározni, hogy a rendellenes forgalom várható-e.

Hogyan lehet azonosítani egy DDoS támadást

A DDoS támadás legnehezebb része, hogy nem láthatók előjelek. Általában a jelentős hackercsoportok figyelmeztetéseket adnak a támadás megkezdése előtt, de a legtöbb támadó figyelmeztetés nélkül rendeli el a támadást.

Az emberek nem mindig mondják el, ha nem tetszik nekik a weboldal tartalma. Lehet, hogy félnek bármit is mondani. De ha valami nincs rendben, el fogják mondani. Lehet, hogy először nem mondják el, de később igen. Ez azért van, mert az emberek általában nem ellenőrzik a weboldalát úgy, ahogy Ön. Azt hiszi, hogy minden rendben van, de néha nincs. Óvatosnak kell lennie, mert néha vannak problémák, amelyeket először nem lát.

Egy elosztott szolgáltatásmegtagadási támadás forrásának megtalálása nehéz lehet. A támadás sok órán át tarthat, és lehet, hogy nem tudja azonnal megállítani. Ez azt jelenti, hogy órákig bevételt és szolgáltatást veszít.

DDoS támadás enyhítése

A legjobb módja annak, hogy megvédje webhelyét egy DDoS támadástól, ha a lehető leghamarabb észleli azt. Ha az alábbi jelek bármelyikét észleli, az azt jelenti, hogy jelenleg DDoS támadás alatt áll:

- Lassú betöltés

- A szerver 503-as hibával válaszol

- A TTL időtúllépés

- Túlzott mennyiségű spam hozzászólás

- A hálózat hirtelen megszakad

- Tipikus forgalmi minták vannak, például csúcsok furcsa időpontokban

A leggyakoribb DDoS támadástípusok

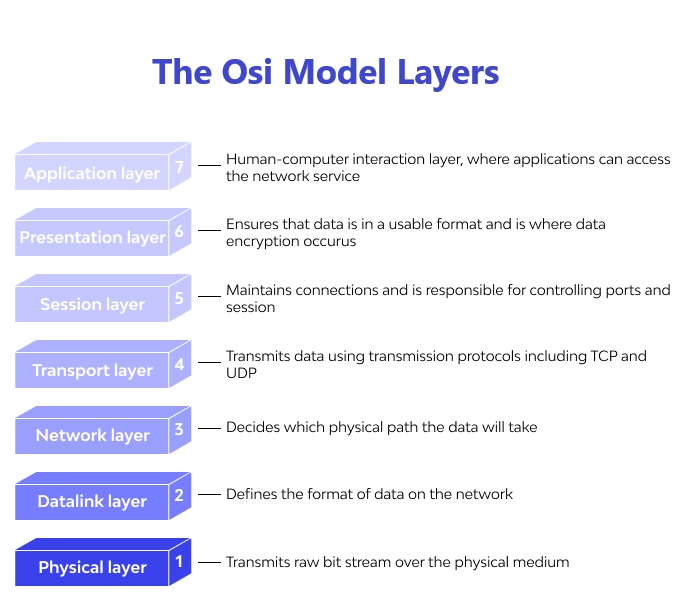

A bűnözők különféle hálózati kapcsolatok célpontjaként használják a DDoS támadásokat. A hálózat alapjainak megértése elengedhetetlen ahhoz, hogy megértsük, hogyan működnek a különböző típusú DDoS támadások.

Az internetkapcsolatnak több különálló része van, más néven rétegek. Minden rétegnek megvan a maga célja.

Az OSI modell grafikus módja annak, hogy bemutassa, hogyan kapcsolódnak a hálózat különböző részei. Azonban a jelenlegi internet egy egyszerűbb rendszeren, az úgynevezett TCP/IP-n alapul. Az OSI modellt még mindig használják, mert segít az embereknek látni és megérteni, hogyan működnek a hálózatok, és elhárítani az esetleges problémákat.

Háromféle DDoS támadás létezik. Az első típus az, amikor egy eszköz túlterhelődik forgalommal. A második típus az, amikor egy hálózat túlterhelődik forgalommal. A harmadik típus akkor fordul elő, amikor egy támadó több támadási vektort használ a célpont túlterhelésére.

Alkalmazási réteg támadások

A felhasználói élmény akkor kezdődik, amikor egy személy először kapcsolatba lép az internettel. Az alkalmazási réteg DDoS támadások megakadályozzák a szoftver működését, így az emberek nem láthatnak tartalmat. Ezekben a támadásokban gyakran a webszervereket célozzák meg, de más programok, például SIP hangszolgáltatások és BGP is támadhatók.

A TCP/IP protokoll képes adatokat továbbítani az eszközök között egy hálózaton. De ez a protokoll nagyon sebezhető a DDoS támadásokkal szemben. Ez azt jelenti, hogy valaki megtámadhatja az eszközét, és megakadályozhatja annak működését azáltal, hogy egyszerre sok adatot küld. Bár egyesek frusztráltak lehetnek emiatt, mégis fontos egy biztonságos protokoll használata az online tranzakciókhoz. A kommunikáció titkosítása megvédi mindkét felet az elfogástól és a lehallgatástól. A legtöbb DDoS támadás sokkal kevesebb csomagot használ másodpercenként.

Ez a támadás megkövetelné a célzott alkalmazás specifikus protokolljának használatát, amely kézfogásokat és megfelelést is magában foglalhat. Ezeket a támadásokat elsősorban olyan IoT eszközök hajtják végre, amelyeket nem lehet könnyen hamisítani.

Példa az alkalmazási DDoS támadásokra

HTTP áradat

Ez egy szerver, amely sok különböző számítógépről fogad kéréseket. Ez a módszer, mint például egy weboldal frissítése sok PC-n egyszerre, sok HTTP kérést küld a szervernek, túlterhelve azt. A támadás lehet egyszerű vagy összetett.

Egy URL elérhető ugyanazon támadó IP-címek, hivatkozó oldalak és felhasználói ügynökök tartományával. Ez megkönnyíti a támadó számára a cél URL megtalálását és használatát. Az összetettebb változatok különféle URL-eket célozhatnak meg különböző hivatkozók és felhasználói ügynökök használatával.

Protokoll támadások

A Protokoll Áradat egy DDoS támadás, amely sok forgalmat küld egy szolgáltatásnak vagy hálózatnak, megnehezítve annak használatát. A harmadik és negyedik réteg protokoll stack sebezhetőségeit kihasználva.

A DDoS támadások gyakran céloznak sok alacsony biztonságú, védtelen és nem biztosított protokollt. A DDoS támadások gyakran célozzák meg az internetes kommunikációs szabványokat. Ennek oka, hogy sok ilyen rendszert világszerte használnak, és nehéz gyorsan módosítani őket. Továbbá, mivel sok protokollnak van belső bonyolultsága, még akkor is, ha újra vizsgálják őket a jelenlegi hibák kezelésére, új sebezhetőségek jelennek meg, amelyek lehetővé teszik új típusú protokoll támadások és hálózati támadások végrehajtását.

Példák a protokoll DDoS támadásokra

(BGP) eltérítés

A felhőalapú szolgáltatások sok értékes információt tartalmaznak, amelyeket az adat tolvajok meg akarnak szerezni. Ennek oka, hogy hasznos információkat szerezhetnek ezekből a szolgáltatásokból. Ha az egyik szolgáltatótól adatlopás történik, az nagyon veszélyes lehet. Valaki DDoS támadást indíthat egy vállalat ellen a felhőnél magasabb protokollok használatával. A BGP (Border Gateway Protocol) információt közöl a hálózati címterekről.

A BGP frissítéseket a hálózatok közötti információmegosztásra használják. Ha valaki hamis frissítést küld, a forgalom más hálózatba kerülhet. Ez felhasználhatja az erőforrásokat és torlódást okozhat. A BGP biztonságosabb verzióra való frissítése időigényes és költséges lenne, mivel világszerte több tízezer hálózati üzemeltető használja.

SYN áradat

A TCP SYN Áradat olyan, mint egy ellátási munkás, aki rendeléseket kap az üzlet elejéről.

A sofőr megkapja a csomagot, várja a megerősítést, majd a kérés megérkezése után elviszi előre. Az alkalmazott számos szállítási kérést kap megerősítés nélkül, amíg nem tud több szállítmányt kezelni. Ez túlterhelheti őket.

Ebben a támadásban a támadó sok csomagot küld az áldozatnak. A csomagok hamis címekkel rendelkeznek. Kihasználják a kézfogást, amelyet két számítógép használ a hálózati kapcsolat megkezdéséhez.

A betolakodó célja, hogy minél több kapcsolódási kísérletet engedélyezzen, mielőtt leállítaná az erőforrásait.

Volumetrikus támadások

Ennek a támadásnak a célja, hogy felhasználja az összes internetes sávszélességet a célpont és a világ többi része között. Az adatokat a célponthoz kétféleképpen küldik: erősítés vagy egy másik módszer a hatalmas forgalom generálására, például egy botnetből érkező kérések.

Példák a volumetrikus támadásokra

DNS erősítés

A támadó kis lekérdezéseket küld egy DNS szervernek, de a szerver a lekérdezést sokkal nagyobb terheléssé erősíti, amely összeomlasztja az áldozat szervereit. Ezt a támadást erősítő DDoS támadásnak nevezik.

A DNS erősítés egy olyan hálózati támadás, amely során a támadó üzeneteket küld az áldozat hálózatának DNS szerverein keresztül. A csomagok erősíthetők, ami megnehezíti a blokkolásukat.

A DNS erősítés egy támadás, amely során valaki becsap egy DNS feloldót, hogy sok információt küldjön neki. Ez akkor történik, amikor hamis kérést küldenek a DNS feloldónak egy nem valós címmel. Mivel sokan csinálják ezt, és sok DNS feloldó van, az áldozat hálózata gyorsan túlterhelhető.

DDoS támadás enyhítése

Amikor egy DDoS támadás éri az embereket, gyakran összezavarodnak. Sok biztonsági rendszer nem ad részletes információt a bejövő forgalomról. Az egyetlen biztos dolog egy DDoS támadás esetén, hogy az ügyfelek online alkalmazásai elérhetetlenek voltak egy hálózati leállás miatt. A probléma súlyosbodik, ha egy helyszíni biztonsági eszköz védi a célzott hálózatot.

Régi szoftver használata nem biztonságos, ha számítógépe régi szoftvert használ. Ennek oka, hogy lehetnek biztonsági kockázatok, amelyekről nem tud. Rendszeresen frissítenie kell számítógépét a legújabb javításokkal és szoftverekkel, hogy ezt megoldja. Azonban ez nehéz lehet, mert folyamatosan új sebezhetőségeket fedeznek fel. A hackerek ezeket a sebezhetőségeket használhatják ki, hogy feltörjék a számítógépét és ellopják az információit.

Egyes támadók DDoS-t használhatnak céljaik elérésére. Azonban számos akadály van. A helyszíni biztonsági megoldások nem tudják megakadályozni a támadás bekövetkezését. Mielőtt a támadás elérné a helyszíni szűrőeszközt, a volumetrikus támadások eltömíthetik a bejövő internetes csövet, és túlterhelhetik a felső szintű ISP-t, ami az összes bejövő forgalom fekete lyukba irányítását eredményezi, elvágva a célhálózatot az internettől.

Hogyan védekezhet a DDoS támadások ellen

Számos módja van a DDoS támadások elleni védekezésnek. A legfontosabb, hogy legyen egy terv, mielőtt megtámadnák.

Sávszélesség növelése

Az egyik legfontosabb dolog, amit tehet, hogy megvédje magát a DDoS támadásoktól, hogy biztosítja, hogy a tárhely infrastruktúrája képes kezelni a sok forgalmat. Ez azt jelenti, hogy fel kell készülnie a váratlan forgalmi csúcsokra, amelyek akkor fordulhatnak elő, amikor valaki feltöri a weboldalát. Azonban a sávszélesség növelése nem mindig jelenti azt, hogy védve lesz a DDoS támadásoktól.

Amikor növeli a sávszélességét, nehezebbé válik a támadók számára, hogy betörjenek a weboldalára. Azonban javíthatja weboldala biztonságát különféle intézkedésekkel.

Szerver szintű DDoS enyhítés beállítása

Egyes webtárhelyek rendelkeznek DDoS enyhítő szoftverrel szerver szinten. Ez a funkció nem mindig elérhető, ezért kérdezze meg webtárhely szolgáltatóját, hogy kínálják-e ezt. Ha igen, derítse ki, hogy ingyenes szolgáltatás-e, vagy van-e díja. Ennek a szolgáltatásnak az elérhetősége a szolgáltatótól és a tárhelycsomagtól függ.

Áttérés felhőalapú tárhelyre

A felhőalapú tárhely egy olyan webtárhely típus, amely felhőalapú számítástechnikai szolgáltatásokat használ a szolgáltatásai nyújtására. A felhőalapú tárhely rugalmasabb és megbízhatóbb lehet, mint a hagyományos webtárhely.

A felhőalapú tárhely egyik előnye, hogy ellenállóbb lehet a DDoS támadásokkal szemben. Ennek oka, hogy a felhőszolgáltatóknak megvannak az erőforrásaik a DDoS támadások elnyelésére és elhárítására.

Kéréskorlátozás

A szerver által elfogadott kérések számának korlátozása egy bizonyos idő alatt segíthet a szolgáltatásmegtagadási támadások megelőzésében. A kéréskorlátozás segíthet megakadályozni a webkaparók információlopását és csökkenteni a brute force bejelentkezéseket, de önmagában nem biztos, hogy elegendő egy fejlett DDoS támadás kezelésére.

Tartalomkézbesítési hálózat (CDN) használata

A CDN egy szerverhálózat, amely a felhasználóknak a földrajzi helyük alapján szállít tartalmat. A CDN-ek használhatók a weboldalak teljesítményének javítására és a DDoS támadások elleni védelemre.

Amikor CDN-t használ, a weboldala statikus tartalma a CDN szerverein van gyorsítótárazva. Ezt a tartalmat a felhasználókhoz a hozzájuk legközelebbi szerver szállítja. A CDN segíthet javítani a weboldala teljesítményét és megvédeni a DDoS támadásoktól.

Több CDN-t is használhat, hogy a weboldala statikus tartalmát különböző szerverekről szállítsa világszerte. Ez megbízhatóbbá és erősebbé teszi a weboldalát. Ezenkívül, ha Multi-CDN megoldást használ, kihasználhatja több CDN szolgáltató által biztosított PoP hálózatot.

Fekete lyuk útvonal

A fekete lyuk útvonal nagyszerű módja annak, hogy a hálózati adminisztrátorok szinte bármilyen problémát kezeljenek. Amikor a fekete lyuk szűrés bonyolult szabályok nélkül történik, egy null útvonalat használnak a jó és rossz hálózati forgalom elutasítására.

Ha egy DDoS támadás egy szervert céloz meg, az internetszolgáltató (ISP) megpróbálhatja megállítani a támadást azáltal, hogy az oldal összes forgalmát egy fekete lyukba irányítja. Ez nem ideális, mert ezzel a támadó eléri a célját: a hálózat elérhetetlenné válik.

Webalkalmazás tűzfal (WAF) használata

A WAF egy olyan biztonsági szoftver, amely segít megvédeni a weboldalakat a támadásoktól. A WAF-ek ellenőrzik a bejövő forgalmat, és blokkolják vagy átirányítják a rosszindulatú kódot tartalmazó kéréseket.

Használhat WAF-et a weboldala védelmére a DDoS támadások ellen. Azonban biztosítania kell, hogy a WAF megfelelően legyen konfigurálva. Ellenkező esetben blokkolhatja a jogos forgalmat.

Figyelje a hálózatát szokatlan tevékenységek után

Figyelnie kell a hálózatát szokatlan tevékenységek után. Ez magában foglalja a hirtelen forgalomnövekedések és furcsa kérések figyelését.

Ha bármilyen szokatlan tevékenységet észlel, azonnal vizsgálja meg. Lehet, hogy ez annak a jele, hogy a weboldala támadás alatt áll.

Röviden

A DDoS támadások pusztítóak lehetnek a vállalkozások számára. Leállást, bevételkiesést és a hírnév károsodását okozhatják.

Azonban megvédheti weboldalát a DDoS támadásoktól különféle intézkedések, például szerver szintű DDoS enyhítés, felhőalapú tárhely, kéréskorlátozás és CDN használata révén. Figyelnie kell a hálózatát szokatlan tevékenységek után, és azonnal vizsgálja meg a gyanús tevékenységeket.

Ezekkel a lépésekkel biztosíthatja, hogy weboldala elérhető és hozzáférhető legyen a felhasználói számára, még egy DDoS támadás esetén is.

DDoS támadás GYIK

A DDoS támadások összetettek lehetnek, és bizonyos szintű technikai szakértelmet igényelnek. Azonban a DDoS-bérlés szolgáltatások most lehetővé teszik bárki számára, hogy támadást indítson.

A DDoS támadás célja, hogy egy weboldalt vagy hálózatot elérhetetlenné tegyen. A támadó ezt úgy éri el, hogy túlterheli a célt forgalommal vagy kérésekkel.

A DDoS támadások órákig vagy akár napokig is tarthatnak. A támadás időtartama a támadó céljaitól és az elérhető erőforrásoktól függ.

A DDoS támadások nem tudnak információt ellopni. Azonban a DDoS támadások felhasználhatók arra, hogy elvonják az informatikai személyzet figyelmét, miközben egy másik típusú támadás, például egy adatvédelmi incidens, végrehajtásra kerül.

Egy VPN segíthet megvédeni az eszközeit a DDoS támadásoktól azáltal, hogy elrejti az IP-címeket, így a támadók nem találhatják meg a hálózatát. Azonban nem állítja meg teljesen a támadást.

biztonság

admin a Government Technology vezető munkatársa. Korábban a PYMNTS és a The Bay State Banner számára írt, és a Carnegie Mellon Egyetemen szerzett B.A. diplomát kreatív írásból. Boston környékén él.