APT (Fejlett Állandó Fenyegetés)

2022. augusztus 21. • César Daniel Barreto

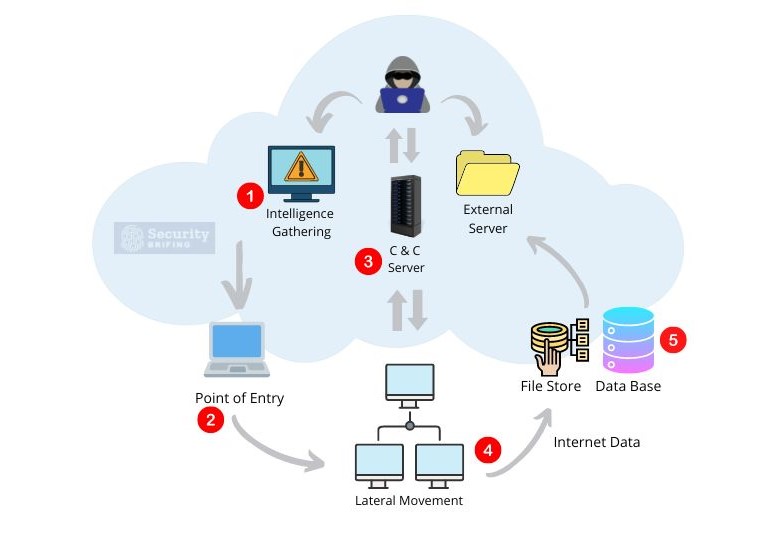

Az APT támadás egy olyan típusú kibertámadás, amelyet egy motivált és jól felszerelt támadó hajt végre, aki hosszú távú hozzáférést kíván szerezni a célhálózathoz. A támadás több szakaszban zajlik:

- Hírszerzési adatok gyűjtése: Az APT támadó információkat gyűjt a célhálózatról, gyakran adathalász e-mailek, rosszindulatú programok mellékletei és szoftveres sebezhetőségek révén.

- Behatolási pont: A támadó megtalálja a módját, hogy a rendszerbe bejusson és rosszindulatú programokat telepítsen, például adathalász e-mailek vagy szoftveres sebezhetőségek kihasználásával.

- Parancs- és vezérlőszerver: A támadó kommunikációs csatornát hoz létre a rosszindulatú programmal, általában egy másik országban található IP-címen keresztül.

- Oldalirányú mozgás: A támadó több géphez is hozzáférést szerez a hálózaton, szoftveres sebezhetőségek kihasználásával és ellopott hitelesítő adatok használatával.

- Adatátvitel: A támadó adatokat lop el azok kiszivárogtatásával, általában tömörítve és titkosítva, hogy elkerülje a felfedezést.

- Nyomok eltüntetése: A támadó elrejti a nyomait, fájlokat töröl, naplózást letilt, vagy más módszereket használ, hogy a támadást nehéz legyen észlelni.

Hogyan hajtsunk végre megfelelő védelmet a fejlett fenyegetések ellen

Elérkeztünk a biztonság egy fordulópontjához, amikor a szervezeteknek el kell fogadniuk, hogy meg fognak hackelni. Az is valószínű, hogy bármely kritikus rendszer, amely hálózathoz kapcsolódik, majd az internetre kerül, már kompromittálódott.

Nincs garancia arra, hogy bármely szervezet mentes a fenyegetésektől. Egy szervezet remélheti, hogy nem hackelik meg, de ésszerű, ha van észlelési elővigyázatosság arra az esetre, ha mégis. És amikor megsértés történik, azt a lehető leghamarabb észlelni lehet.

Létfontosságú, hogy gyorsan megtaláljuk a problémát, hogy ne forduljon elő újra.

Legfontosabb prioritásunk, hogy a cégünket a felszínen tartsuk, és a legjobb módja ennek az, ha korán észleljük az adatvédelmi incidenseket, és gyorsan reagálunk a károk minimalizálása érdekében. Sajnos a közelmúlt eseményei azt mutatják, hogy a vállalatoknak többet kell tenniük ezeknek a kompromittálásoknak a felismeréséhez.

A kockázatok megértése

A vállalkozásoknak ugyanolyan szintű óvatosságot kell fenntartaniuk a biztonság terén, mint a mindennapi életünkben. Meget ennél egy földre esett csokoládét, amelyből már valaki más harapott? Természetesen nem! Ugyanígy a vállalkozásoknak sem szabad felesleges kockázatokat vállalniuk, ahol nem tudják, mi történhet, vagy hogyan végződhetnek a dolgok.

Sajnos a kiberbiztonság terén ezek az alapvető józan ész elvek még nem kerültek beépítésre. Ugyanolyan kockázatos felvenni és használni egy földre esett USB-t, mint ételt enni a földről. Azonban a legtöbb embert még gyermekkorában megtanították, hogy ne tegye az utóbbit. És fontos, hogy az embereket oktassuk a digitális világ veszélyeiről.

A szervezet sebezhetőségeire összpontosítson

Természetesen azokra a fenyegetésekre összpontosítunk, amelyeknek a legnagyobb esélyük van a kihasználásra és jelentős hatás kifejtésére. Tíz nagyobb sebezhetőséget könnyebb megjavítani, mint 100 kisebbet. Ahelyett, hogy egy sebezhetőséget javítanának meg egyszerre, amíg el nem tűnik, sok szervezet elköveti azt a hibát, hogy egyre összpontosít, amíg meg nem javítja, ahelyett, hogy egyszerre több kockázatot csökkentene.

Ez a rövidlátó látásmód hamis biztonságérzetet kelt, és a CISOk számára azt a benyomást kelti, hogy végzik a munkájukat, amikor valójában csak marginális javulásokat érnek el.

Ezenkívül, amikor egy szervezet biztonsága megsérül, nem csak a CISO állása van veszélyben. Az egész vállalat hírneve forog kockán. Tehát a szervezet minden tagjának naprakésznek kell lennie a legújabb biztonsági fenyegetésekkel kapcsolatban.

És végül, még ha egy vállalat rendelkezik is kiberbiztosítással, az önmagában nem elég. Az átlagos adatvédelmi incidens költsége 3,86 millió dollár, és ez csak az átlag! A teljes költség sokkal magasabb lehet a vállalat méretétől és az ellopott adatok típusától függően.

A kiberbiztosítás csak a teljes költség töredékét fedezi, és nem járul hozzá a vállalat biztonsági helyzetének javításához. Tehát még ha egy vállalat rendelkezik is biztosítással, akkor is az az érdeke, hogy mindent megtegyen annak érdekében, hogy megelőzze a megsértést.

Csökkentse a támadási felületet

Az APT fenyegetések megelőzésének egyik kulcsfontosságú területe a támadási felület csökkentése vagy a nem használt felesleges komponensek eltávolítása. Ésszerű megerősítési eljárások és szilárd konfigurációkezelés a siker kulcsa.

Nyitott portok és szkriptek sebezhetővé tehetik a szervezetet a biztonsági megsértésekkel szemben. Ha ezeket a szolgáltatásokat feltörik, a következmények katasztrofálisak lehetnek. Azonban, ha egy szervezet nem legitim célokra használ szolgáltatásokat, és ezek a szolgáltatások kompromittálódnak, akkor minden oka megvan az aggodalomra.

Sok sikeres APT támadás kihasználta az engedélyezett képességeket, amelyek nem gyakorlati célokra szolgálnak.

A szervezetek javíthatják biztonságukat azáltal, hogy csökkentik a szoftverek, alkalmazások és rendszerek funkcióinak számát. Kevesebb funkció kevesebb lehetőséget jelent a támadók számára, hogy bejussanak.

Legyen tisztában a HTML-beágyazott e-mail tartalommal

Azok a szervezetek, amelyek HTML-beágyazott tartalmat használnak e-mailjeikben, érzékenyebbek az APT-k által végrehajtott célzott adathalász támadásokra. Míg egyesek a HTML funkciókat használják az e-mailben színek és háttérképek játszadozására vagy tartalom beágyazására, a legtöbb vállalkozásnak nincs szüksége HTML-re a mindennapi működéshez.

Néha az emberek olyan e-maileket küldenek, amelyekben linkek vannak. Az emberek rákattinthatnak a linkre, azt gondolva, hogy elviszi őket oda, ahová menni szeretnének. De a kiberbűnözők megtalálták a módját, hogy elrejtsék a tényleges célállomást az e-mail kódjában.

Ha a szervezetek kikapcsolnák a HTML e-maileket, sok célzott adathalász támadást megakadályoznának.

Növelje a felhasználók tudatosságát

Sok veszély csalárd módon jut be a hálózatba, például a felhasználót arra csábítják, hogy nyisson meg egy mellékletet vagy kattintson egy linkre, amit nem szabadna. Az ülések sokat tehetnek az általános kitettség csökkentése érdekében azáltal, hogy korlátozzák azokat a tevékenységeket, amelyeket a felhasználó megfelelő tudatossággal végezhet.

Végezzen viselkedési rangsorolást

Gyakran a kifinomult támadók szokásos taktikákat alkalmaznak annak meghatározására, hogy valami biztonságos-e. Bár ez a módszer nem túl megbízható, mégis széles körben használják számtalan támadó.

A támadók észrevétlenek akarnak maradni, ezért óvatosnak kell lennie a tevékenységeikkel kapcsolatban. Sok támadó próbál úgy kinézni, mint a normál forgalom. Ezt azért teszik, hogy átjussanak a biztonsági rendszeren anélkül, hogy észrevennék őket. De ha már bent vannak, megmutatják valódi szándékaikat. Tehát figyelnie kell bizonyos típusú viselkedésekre, és meg kell határoznia, hogy inkább egy normál felhasználóra vagy valakire hasonlít-e, aki rossz szándékkal rendelkezik.

Hozzon létre egy sandbox környezetet

A sandbox egy elkülönített tesztkörnyezet, amely lehetővé teszi a felhasználók számára, hogy programokat futtassanak vagy fájlokat hajtsanak végre anélkül, hogy a rendszer többi részét befolyásolnák.

Egy tipikus üzleti környezetben sok felhasználó van, akiknek hozzáférésre van szükségük különböző alkalmazásokhoz és adatokhoz. Azonban nem minden felhasználónak van szüksége hozzáférésre minden alkalmazáshoz és adathoz. A legtöbb felhasználónak csak egy kis részhalmazhoz van szüksége hozzáférésre az alkalmazások és adatok közül.

Sandbox környezet létrehozásával a vállalkozások korlátozhatják a felhasználók által elérhető adatok és alkalmazások mennyiségét. A sandbox minimalizálja az adatvédelmi incidens esélyét, és csökkenti annak hatását, ha mégis bekövetkezik.

Ezenkívül a sandboxing segíthet megakadályozni a rosszindulatú programok terjedését is. Ha egy felhasználó megnyit egy rosszindulatú programot tartalmazó fájlt, a rosszindulatú program izolálva marad a sandboxban, és nem tudja megfertőzni a rendszer többi részét.

Valósítsa meg a legkisebb jogosultság elvét

A legkisebb jogosultság egy biztonsági elv, amely szerint a felhasználóknak csak a munkájuk elvégzéséhez szükséges minimális szintű hozzáférést kell biztosítani.

Például, ha a felhasználók csak adatokat olvasnak egy adatbázisból, akkor nem szabad szerkesztési hozzáférést adni nekik. A felhasználók minimálisan szükséges hozzáférési szintre korlátozásával a vállalkozások csökkenthetik az adatvédelmi incidens esélyét.

Ezenkívül a vállalkozásoknak fontolóra kell venniük a legkisebb jogosultság elvének alkalmazását az alkalmazásokra is. Ha egy alkalmazásnak csak adatokat kell olvasnia egy adatbázisból, akkor nem szabad írási hozzáférést adni neki. Az alkalmazások minimálisan szükséges hozzáférési szintre korlátozásával a vállalkozások tovább csökkenthetik az adatvédelmi incidens esélyét.

Biztosítsa a hálózat kimenő forgalmát

Mivel a kimenő forgalom valószínűleg adatokat tartalmaz, amelyeket a hálózatból loptak el, még fontosabb annak figyelése. A kimenő forgalom vizsgálatával azonosíthat bármilyen szokatlan tevékenységet, és lépéseket tehet annak megakadályozására, hogy vállalatát károsítsák.

Értse meg, hogyan működik a támadás

Ahhoz, hogy megvédje szervezetét az APT támadásoktól, meg kell értenie, hogyan működnek a támadások. Naprakésznek kell lennie a legújabb támadási módszerekkel is, hogy felkészítse védelmét.

Ellenőrizze a végpontot

A támadók használhatják a végpontot a hálózatba való bejutáshoz, de fő céljuk általában az adatok ellopása. Ha meg akarja védeni adatait és minimalizálni a támadás hatását, összpontosítson a végpont biztosítására és figyelésére.

A szervezetek számos különböző technikát alkalmazhatnak a végpont ellenőrzésére. Az egyik szokásos módszer a kétfaktoros hitelesítés (TFA) megkövetelése minden felhasználó számára. A TFA biztosítja, hogy csak az engedélyezett felhasználók férhessenek hozzá az adatokhoz.

Egy másik módszer az alkalmazásfehérlista használata. Ez a technika csak az engedélyezett alkalmazások futtatását engedélyezi egy végponton. Azáltal, hogy ellenőrzi, mely alkalmazások futtathatók, csökkentheti a támadás kockázatát.

Használhat figyelő eszközöket is a végpont ellenőrzésére. Ezek az eszközök segíthetnek a gyanús tevékenységek észlelésében és reagálásában.

Valósítson meg adatbesorolási rendszert

Megfelelő adatbesorolási eljárásra van szüksége ahhoz, hogy megvédje vállalatát az APT-ktől. Egy adat besorolási rendszer azt jelenti, hogy tudja, mely információk elég érzékenyek ahhoz, hogy védelmet igényeljenek. Az APT-k egyik problémája, hogy folyamatosan próbálnak adatokat lopni a szervezetétől. Nem tud mindent megakadályozni, hogy elhagyja a vállalatát, de egy megfelelő adatbesorolási eljárás segít megvédeni magát ezekkel a támadásokkal szemben.

Az adatok legjobb tárolási módja egy internetalapú tárolóhálózaton van. Ez a tárolóhálózat nagyon biztonságos, és segít megőrizni az adatait. Fontos az is, hogy csak a szükséges információk hagyják el a vállalatot, hogy az érzékeny adatok érintetlenek maradjanak.

Ha két fájlja van, az egyik nyilvános ismeret, a másik bizalmas, a bizalmas fájl nagyobb kockázatnak van kitéve, mert az emberek nem biztos, hogy tudják, hogy titkos. Egy szervezet most szabályozhatja és kezelheti az információáramlást egy adatvesztés-megelőzési (DLP) megoldással, amely szorosan kapcsolódik a digitális jogkezeléshez (DRM).

Egy megfelelő adatbesorolási eljárás több lépésből áll:

1. Határozza meg az adminisztrátort

2. Adja meg az adatok típusait

3. Kategorizálja az adatokat

4. Állítson be biztonsági ellenőrzéseket

5. Képezze ki az alkalmazottakat az eljárásról

6. Figyelje és vizsgálja felül az eljárást

3. Határozza meg az adatok értékét

4. Osztályozza az adatokat

5. Hozzon létre egy irányelvet

6. Képezze ki az alkalmazottakat

7. Érvényesítse az irányelvet

8. Figyelje a megfelelést

Az adatbesorolási eljárás bármely biztonsági terv alapvető része. Az osztályozási eljárás megvalósításával segíthet megvédeni vállalatát az APT-ktől.

A kiberbiztonság létfontosságú. A szervezeteket továbbra is hackelni fogják, de még mindig harcolunk.

Nem mindig tudunk minden támadást megállítani, de felkészültséggel és szorgalommal korlátozhatjuk a hackerek által okozott károkat.

César Dániel Barreto

César Daniel Barreto elismert kiberbiztonsági író és szakértő, aki mélyreható ismereteiről és képességéről ismert, hogy egyszerűsítse a bonyolult kiberbiztonsági témákat. Kiterjedt tapasztalattal rendelkezik a hálózatbiztonság és az adatvédelem terén, rendszeresen hozzájárul betekintő cikkekkel és elemzésekkel a legújabb kiberbiztonsági trendekről, oktatva mind a szakembereket, mind a nagyközönséget.