遠隔攻撃

2022年9月15日 • セキュリティ

リモート攻撃とは何ですか?

泥棒が物品を盗むために家に侵入すると、逮捕につながるDNA証拠や指紋を残すリスクがあります。しかし、サイバー犯罪を犯すハッカーは、被害者と同じ場所にいることなく行動できるため、捕まる可能性ははるかに低くなります。さらに、経験豊富なハッカーは、無実の人々のデジタルデバイスやアカウントに偽の証拠を植え付けることで、彼らを陥れることができます。.

経験豊富なハッカーは現在のシステムの弱点を見つけるスキルを持っているため、予防ツールや方法では彼らを止めることはできません。残念ながら、人々や企業をハッキングから守るための法的措置を開発する責任を負う人々は、それについて本当に知識があるわけでも、関心があるわけでもないようです。.

リモート攻撃の種類

攻撃者はさまざまな方法でリモートシステムを制御できます:

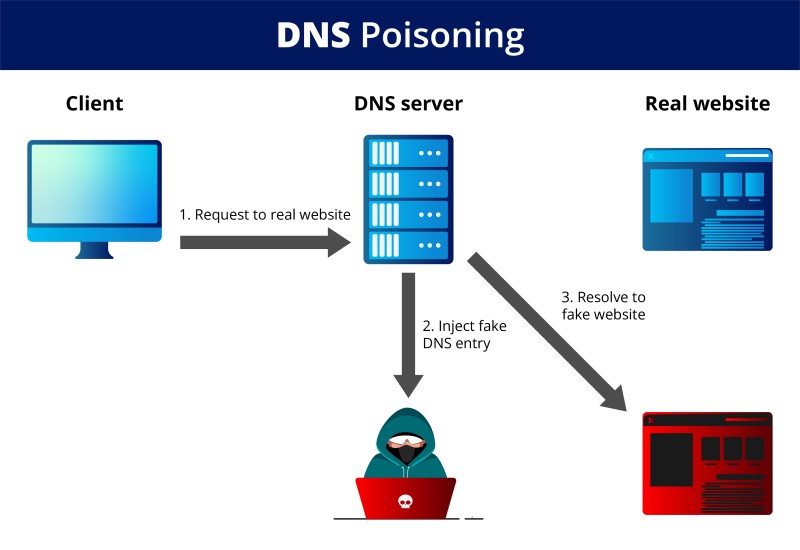

DNSポイズニング

すべてのデバイスとサーバーには、通信で識別するためのインターネットプロトコル(IP)アドレスと呼ばれる一連の番号があります。各ウェブサイトには、ユーザーが目的のウェブサイトを見つけやすくするためのドメイン名があります(例:www.domain.com)。ドメインネームシステム(DNS)は、ユーザーが指定したドメイン名を正しいIPアドレスに変換し、DNSサーバーを使用して適切にトラフィックをルーティングします。これらすべてはDNSサーバーを通じて管理されています。.

DNSポイズニングは、攻撃者がDNSレコードを変更して、意図したウェブサイトから偽のサイトにトラフィックをリダイレクトすることです。たとえば、オンラインバンキングアカウントにログインしようとしたときに、銀行のログインページと同じように見えるページにリダイレクトされた場合、攻撃者はDNSポイズニング攻撃を行ったことになります。この偽のウェブサイトに機密情報を入力すると、攻撃者はその情報を盗んで自分の利益に利用することができます。.

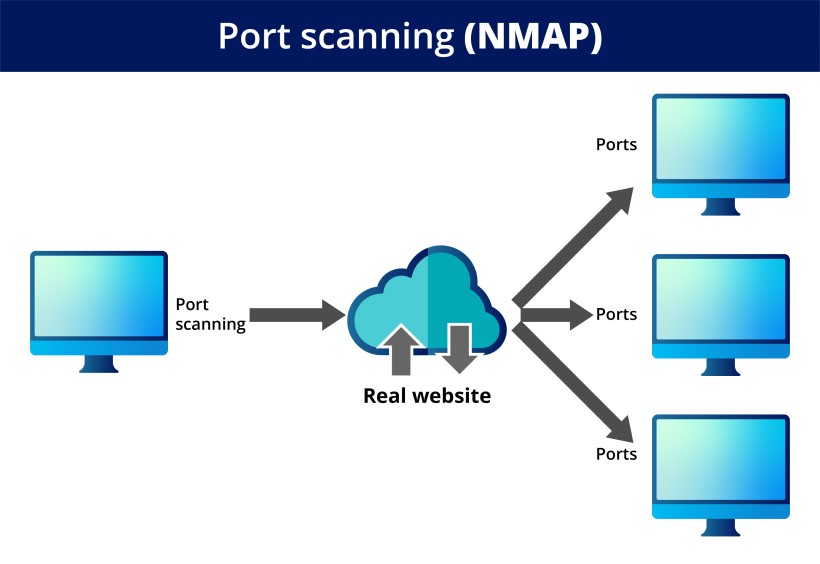

ポートスキャン

ポートスキャンは、ネットワーク上のどのポートが開いているかを調べる方法です。これは、各ポートを通じてデータを送受信しようとすることで行われ、誰かが応答するかどうかを確認するためにドアをノックするようなものです。誰かが応答した場合、そのポートが開いていることがわかります。彼らはネットワークやサーバーに対してポートスキャンを実行し、どのポートが開いていて情報を受信しているか(リスニングしているか)、ソースとターゲットの間にファイアウォールのようなセキュリティデバイスが存在するかどうかを示します。ポートスキャンは、個々のポートの活動を観察することでデバイスのフィンガープリンティングにも使用されます。.

このプログラムは、セキュリティ管理者がネットワークの脆弱性を監視するために使用するだけでなく、ハッカーが弱点を見つけて悪用するための偵察の一環としてもよく使用されます。.

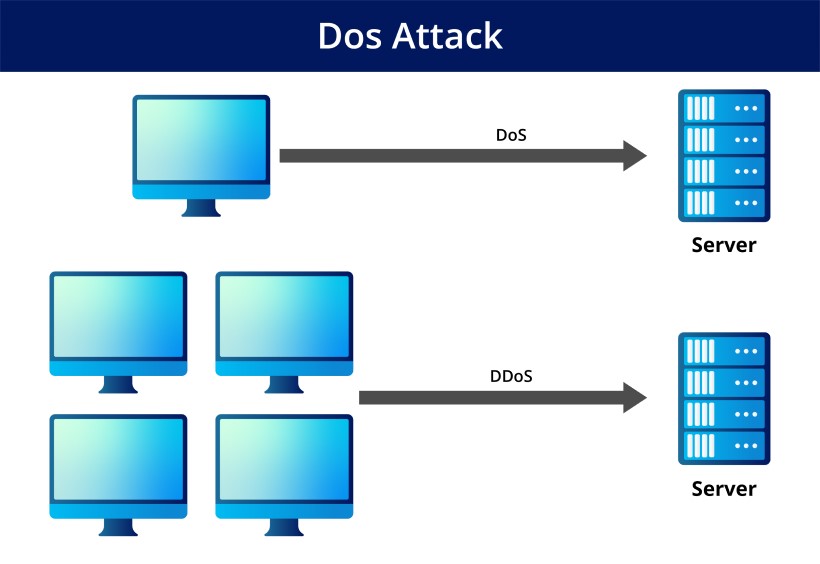

DoS攻撃

DoS攻撃の目的は、許可された人々がマシンやネットワークを使用できなくすることです。これは、ターゲットに質問やデータを大量に送り込み、システムをクラッシュさせることで行われます。従業員、メンバー、消費者は、攻撃者の不正行為によって正当な要求が圧倒されるため、システムを使用することができません。.

DDoS攻撃 被害を受けた人々にとって非常に高額になる可能性があります。攻撃はデータや資産の盗難に関する場合があります。銀行、ショップ、メディア企業、政府機関などの企業は、これらの攻撃でウェブサーバーをターゲットにすることがよくあります。.

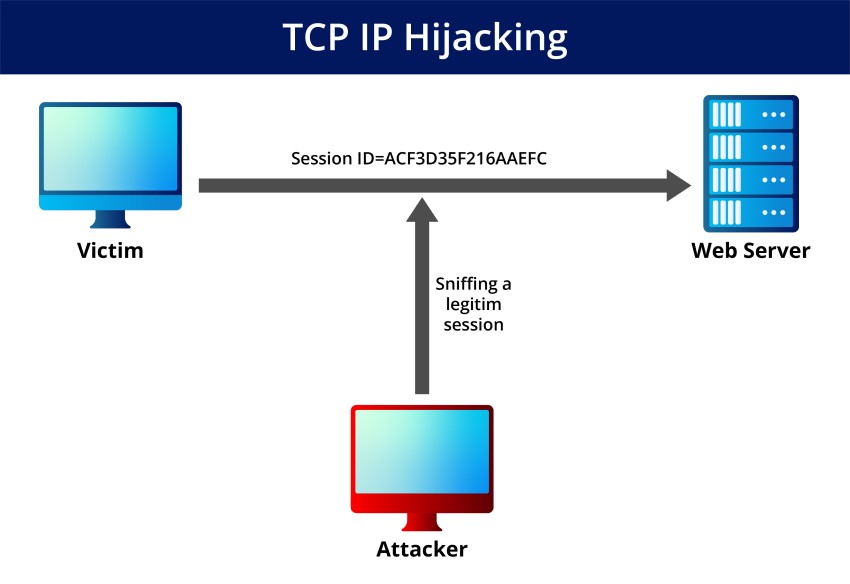

TCP/IPハイジャック

このタイプの攻撃は、すでに通信している2つのデバイス間のセッションをハッカーが乗っ取るときに発生します。攻撃者はこの攻撃を実行するために被害者と同じネットワーク上にいる必要があります。.

攻撃者がセッションを乗っ取ると、会話を盗聴し、交換されるデータを変更することができます。この攻撃は、システムにマルウェアを注入したり、機密情報を盗んだりすることがよくあります。.

SMBリレー攻撃

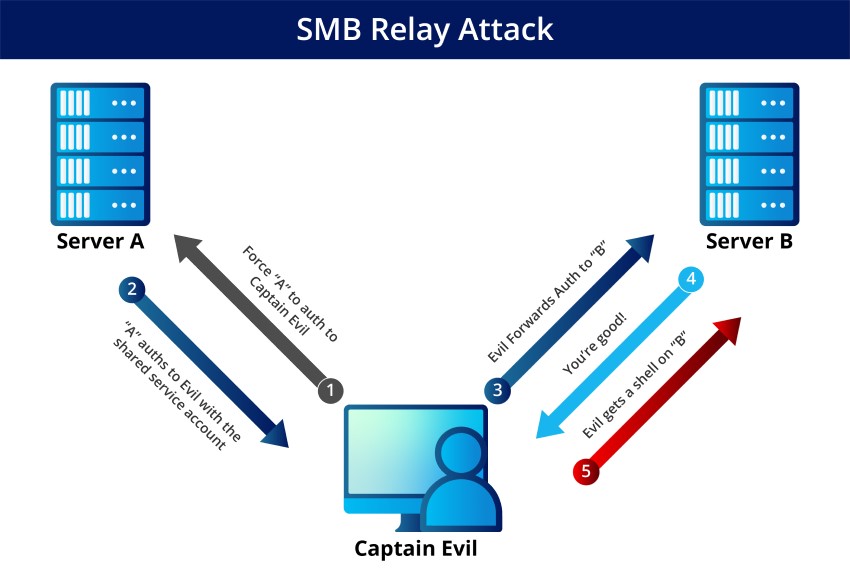

サーバーメッセージブロック(SMB)リレー攻撃は、NTLMバージョン2認証をまだ使用している企業で残念ながら一般的です。サイバー犯罪者は、ネットワークトラフィックを密かに傍受し、検出されることなく機密データを他のサーバーに転送することができます。.

この問題を模範的なユーザーと悪意のあるハッカーの視点から考えてみてください。理想的なシナリオは、実際の人物がログインして認証を試みるときです。正当なユーザーの代わりに、ハッカーがネットワークトラフィックを監視して盗んだ認証情報を使用してアクセスしようとする場合、パスワードは必要ありません。.

ハッキング技術の最近の進歩

ハッカーは常に制限された情報にアクセスする新しい方法を見つけており、コンピュータ詐欺および不正行為防止法(CFAA)が更新される必要があることは明らかです。この法律は1980年代に作成されましたが、2011年以来変更されていないため、最近の技術進歩に対応していません。CFAAは、定期的に更新されることでハッカーに先んじる必要があります。.

デートプロフィールで嘘をつくことは重要でないように思えるかもしれませんが、ウェブサイトの利用規約に違反した場合、 CFAA. に基づいてハッキングの罪に問われる可能性があります。この軽微な違反には、1年間の懲役または$100,000の罰金が科されます。.

CAPTCHAテストの回避

CAPTCHAテストは、ユーザーが人間かロボットかを判断するためのものです。これは、銀行口座にログインするなどのセキュリティ目的で一般的に使用されます。CAPTCHAを回避しようとして捕まった場合、ハッキングの罪に問われ、最大8年間の懲役を受ける可能性があります。.

CAPTCHA は、ボットがウェブサイトにアクセスするのを防ぐためのセキュリティ対策です。解読が難しい画像を表示し、アクセスするためには、画像の下に表示されるボックスに表示された文字と数字を入力する必要があります。しかし、ハッカーはそれをハッキングするのが非常に巧妙になったため、CAPTCHAはより複雑になり、人間よりも頻繁に解決されるようになりました。これに対抗するために、, reCAPTCHA が開発され、小さな四角を見て消火栓、バス、または横断歩道でフラグを立てることが含まれます。.

当面の間、, reCAPTCHA はまだ有効です。しかし、これを回避するための自動機械学習技術が発見されるのも時間の問題です。.

reCAPTCHAとCAPTCHAの両方は、低コストでユーザーフレンドリーかつ迅速にオンラインで人間とコンピュータを識別することが可能であるという考えから派生しました。これらの質問は、私たちが人間であることを何が作っているのか、そして機械がその側面を複製できるかどうかを考えさせます。明らかな答えは、哲学的な深淵に飛び込んでしまったため、わからないということです。.

では、どのようにして先を行き、ビジネスやウェブサイトがハッキングされないようにするのでしょうか?

ソフトウェアを最新の状態に保つ

最も重要なことは、ソフトウェアを最新の状態に保つことです。これには、オペレーティングシステム、アプリケーション、およびプラグインが含まれます。古いソフトウェアは、ハッカーがシステムにアクセスする最も一般的な方法の1つです。.

自分を守るもう一つの方法は、デバイスやアカウントのデフォルトのユーザー名とパスワードを変更することです。多くの人は、デフォルトのユーザー名とパスワードがオンラインで簡単に見つかることに気づいていません。ハッカーはこれを知っており、より複雑な方法に進む前にこれらの資格情報を試します。.

二要素認証を使用する

二要素認証(2FA)を使用することは、アカウントがハッキングされないように保護する最良の方法の1つです。2FAは、パスワードと電話に送信されたコードの両方を入力する必要があるため、セキュリティの層を追加します。これにより、ハッカーがパスワードを持っていてもアカウントにアクセスするのがはるかに難しくなります。.

匿名システムアクセスを無効にする

リモートアクセス攻撃が増加しており、自分を守るための措置を講じることが重要です。サイバー犯罪者はますます洗練されているため、先を行くことが重要です。ソフトウェアを最新の状態に保ち、二要素認証を使用し、匿名アクセスを無効にすることは、自己防衛のための効果的な方法です。技術が進歩するにつれて、この猫とネズミのゲームでハッカーに先んじるための新しい方法を開発する必要があります。.

セキュリティ

ガバメント・テクノロジー誌のシニア・スタッフ・ライター。以前はPYMNTSとThe Bay State Bannerに寄稿し、カーネギーメロン大学でクリエイティブ・ライティングの学士号を取得。ボストン郊外に拠点を置く。