Hoe een trage DNS-zoekopdracht te repareren

6 februari 2026 • César Daniel Barreto

Langzame DNS-opzoekingen voegen onnodige vertraging toe voordat uw browser zelfs maar begint met het laden van een webpagina. Een typische DNS-resolutie duurt 20–120 ms, maar verkeerd geconfigureerde of slecht presterende DNS kan dat ver voorbij de 100 ms duwen — soms zelfs naar meerdere seconden. DNS-opzoektijd beïnvloedt direct de Time to First Byte (TTFB), een Core Web Vitals-metriek. Onderzoek van Google toont aan dat de kans op bounce stijgt van 32% bij 3 seconden naar 90% bij 5 seconden laadtijd van de pagina. Het goede nieuws: de meeste oorzaken zijn eenvoudig te diagnosticeren en op te lossen.

Inhoud

- Wat Veroorzaakt Langzame DNS

- Stap 1: Diagnoseer het Probleem

- Stap 2: Herstart Uw Hardware

- Stap 3: Schakel over naar een Snellere DNS-provider

- Stap 4: Wis Uw DNS-cache

- Stap 5: Los IPv6 Terugvalvertraging op

- Stap 6: Controleer VPN, Antivirus & Ghost Adapters

- Stap 7: Configureer DNS over HTTPS (DoH)

- Stap 8: Voer een Lokale DNS Cache Server uit

- Stap 9: Los Browser-specifieke DNS-problemen op

- Stap 10: Optimaliseer DNS-records (Website-eigenaren)

- Stap 11: Verminder Derde-partij Domeinen (Website-eigenaren)

- Stap 12: Implementeer DNS Prefetching (Webontwikkelaars)

- Snelreferentie Problemenoplossingstabel

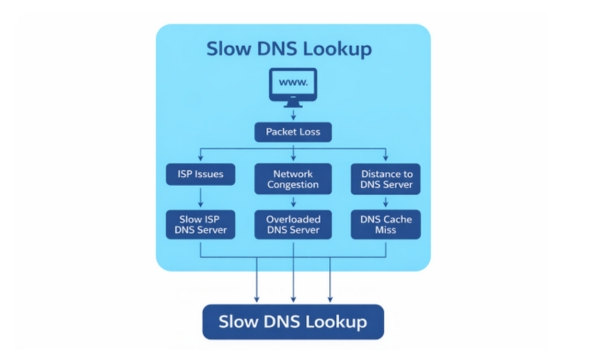

Wat Veroorzaakt Langzame DNS

Verschillende factoren dragen bij aan DNS-latentie:

- Langzame door ISP geleverde DNS-servers — Standaard resolvers van uw ISP zijn vaak aanzienlijk langzamer dan publieke alternatieven. Gratis DNS van registrars zoals GoDaddy en Namecheap is ook meestal traag.

- Geografische afstand — Hoe verder de DNS-server van u verwijderd is, hoe langer de retourtijd duurt.

- IPv6 terugvalvertraging — Moderne besturingssystemen geven prioriteit aan IPv6 (AAAA) opzoekingen. Als uw ISP slechte IPv6-ondersteuning heeft, blijft uw apparaat tot 5 seconden hangen voordat het terugvalt naar IPv4.

- Overmatige DNS-records — Ongebruikte of verouderde A-, CNAME- en TXT-records voegen overhead toe aan opzoekingen.

- CNAME-keten — Meerdere omleidingen (CNAME → CNAME → A-record) dwingen sequentiële opzoekingen die latentie opstapelen.

- Geen DNS-caching — Zonder caching worden dezelfde DNS-opzoekingen bij elke paginalading herhaald.

- Overbelaste naamservers — Hostingproviders met ondergeprovisioneerde naamservers introduceren vertragingen.

- Netwerkcongestie en niet-optimale routering — Zelfs een nabijgelegen server kan traag zijn als het pad om het te bereiken overbelast is.

- VPN- en proxy-interferentie — VPN's leiden DNS via hun eigen servers, die trager kunnen zijn. Sommige lekken DNS-opzoekingen buiten de tunnel.

- Ghost netwerkadapters — Fantoomadapters van VPN-software, virtuele machines of Docker houden verouderde DNS-configuraties vast die de resolutie verstoren.

- Antivirus/firewall DNS-filtering — Sommige beveiligingssoftware (Norton, Kaspersky, Bitdefender) onderschept DNS-opzoekingen, wat latentie toevoegt.

- Browser-niveau DNS-overschrijvingen — Chrome, Firefox en Edge kunnen stilletjes uw OS DNS-instellingen overschrijven met hun eigen ingebouwde DNS over HTTPS (DoH) configuratie.

- Te veel derde-partij domeinen — Elk uniek domein dat uw website laadt vereist een aparte DNS-opzoeking die bijdraagt aan de totale paginalaadtijd.

- Geen secundaire DNS geconfigureerd — Zonder een terugval-DNS-server blijft het systeem hangen in afwachting van een time-out als de primaire uitvalt of traag is.

Stap 1: Diagnoseer het Probleem

Bevestig voordat u iets oplost dat DNS daadwerkelijk de bottleneck is.

Gebruik makend van dig (Linux/macOS)

De dig commando is het primaire hulpmiddel voor het meten van DNS-responstijd:

1. Query een specifieke DNS-server en controleer de responstijd

dig voorbeeld.com @8.8.8.8

1. Volledige iteratieve trace die de latentie van elke hop laat zien

dig voorbeeld.com +trace

De uitvoer bevat een Querytijd veld (bijv. 34 ms). Als dit meer dan 100 ms bedraagt, is de DNS-laag een prestatieprobleem. Idealiter streeft u naar minder dan 50 ms.

Gebruik makend van nslookup (Windows)

Voor Windows-gebruikers, nslookup is het standaard DNS-diagnosehulpmiddel:

1. Basis DNS-opzoeking

nslookup voorbeeld.com

1. Query een specifieke DNS-server

nslookup voorbeeld.com 8.8.8.8

1. Controleer naamservers voor een domein

nslookup -type=ns voorbeeld.com

Als nslookup snel resultaten oplevert maar het browsen traag aanvoelt, ligt het probleem waarschijnlijk op browserniveau DNS, IPv6-terugval of VPN-interferentie — niet de DNS-server zelf.

Gebruik makend van ping en traceroute

Test de ruwe netwerklatentie naar uw DNS-server om netwerkproblemen te scheiden van DNS-toepassingsproblemen:

1. Linux/macOS

ping -c 3 8.8.8.8

traceroute 8.8.8.8

1. Windows

ping 8.8.8.8

tracert 8.8.8.8

Als ping hoge latentie vertoont maar dig naar dezelfde server proportioneel traag is, is het probleem netwerkafstand, niet de DNS-server zelf.

DNS Benchmark Tools

- GRC DNS Benchmark — Een Windows-hulpprogramma dat tientallen DNS-servers test en ze rangschikt op snelheid vanaf uw locatie. Sterk aanbevolen om de snelste resolver voor uw specifieke netwerk te vinden.

- Namebench — Een door Google beheerd hulpmiddel dat de snelste DNS-servers voor uw computer opspoort.

- DNSPerf — Een open-source hulpmiddel voor het benchmarken van autoritatieve DNS-servers onder belasting.

- dnsdiag (dnsping, dnstraceroute, dnseval) — Een Python-toolset voor DNS-metingen. Installeer via

pip3 install dnsdiag. - dnsspeedtest.site — Een browsergebaseerd hulpmiddel dat meer dan 20 DNS-providers benchmarkt met behulp van DNS over HTTPS zonder software te installeren.

Stap 2: Herstart Uw Hardware

De eenvoudigste oplossing die vaak over het hoofd wordt gezien. Het herstarten van uw router wist de interne DNS-cache en kan routeringsproblemen oplossen. Veel ISP-routers hebben een ingebouwde DNS-forwarder die na verloop van tijd overbelast of verouderd kan raken.

- Koppel uw router 30 seconden los en sluit hem vervolgens weer aan.

- Herstart uw pc, telefoon of tablet.

- Als u een aparte modem gebruikt, start die dan ook opnieuw op.

Dit wist tijdelijke storingen en dwingt nieuwe DNS-verbindingen af. Probeer dit voordat u een andere oplossing probeert.

Stap 3: Schakel over naar een Snellere DNS-provider

Dit is de meest impactvolle oplossing voor de meeste gebruikers. Vervang de standaard DNS van uw ISP door een snellere publieke resolver. Configureer altijd zowel een primaire als secundaire DNS — zonder een terugval blijft het systeem hangen in afwachting van een time-out als de primaire uitvalt of traag is.

| Provider | Primair | Secundair | Sterke punten |

|---|---|---|---|

| Cloudflare | 1.1.1.1 | 1.0.0.1 | Vaak de snelste wereldwijd; sterk privacybeleid; ondersteunt geen EDNS Client Subnet (agressievere caching). |

| Google Openbaar DNS | 8.8.8.8 | 8.8.4.4 | Zeer betrouwbaar; hoge uptime; ondersteunt EDNS Client Subnet voor betere CDN-routering. |

| Quad9 | 9.9.9.9 | 149.112.112.112 | Blokkeert bekende kwaadaardige domeinen; sterke beveiligingsfocus. |

| OpenDNS | 208.67.222.222 | 208.67.220.220 | Snelle queryverwerking; contentfilteropties; ouderlijk toezicht. |

Opmerking over Cloudflare vs Google: Onderzoek door ThousandEyes vond dat Cloudflare DNS-resolutie levert die vergelijkbaar is met ISP-servers (gemiddeld 23,4 ms), terwijl Google gemiddeld 48,8 ms scoorde. Echter, de EDNS Client Subnet-ondersteuning van Google kan de cache-hitpercentages van CDN verbeteren. Kies op basis van uw prioriteit: ruwe snelheid (Cloudflare) of CDN-optimalisatie (Google).

Hoe DNS te Wijzigen op Windows

Open Instellingen → Netwerk & Internet → Ethernet (of Wi-Fi). Klik op Bewerken naast DNS-servertoewijzing. Schakel over naar Handmatig, schakel IPv4 in en voer uw voorkeurs-DNS-adressen in.

Alternatief, via Opdrachtprompt:

netsh interface ip add dns name=”Ethernet” addr=1.1.1.1 index=1

netsh interface ip add dns name=”Ethernet” addr=1.0.0.1 index=2

Hoe DNS te Wijzigen op macOS/Linux

Op macOS, ga naar Systeeminstellingen → Netwerk → uw verbinding → DNS en voeg de resolver-IP's toe. Op Linux, bewerk /etc/resolv.conf of configureer via uw netwerkbeheerder:

1. Linux: Bewerk /etc/resolv.conf

sudo nano /etc/resolv.conf

1. Voeg deze regels toe:

nameserver 1.1.1.1

nameserver 1.0.0.1

Wijzig DNS op Uw Router

Voor netwerkbrede wijzigingen, werk de DNS-instellingen bij in het beheerpaneel van uw router (meestal op 192.168.1.1 of 192.168.0.1). Dit beïnvloedt alle apparaten op het netwerk — u configureert het slechts één keer in plaats van op elk apparaat.

Stap 4: Wis Uw DNS-cache

Verouderde of beschadigde cachevermeldingen kunnen resolutiefouten veroorzaken of omleiden naar verkeerde IP's. Wissing dwingt nieuwe opzoekingen af:

| OS | Commando |

|---|---|

| Windows 10/11 | ipconfig /flushdns |

| macOS (Ventura+) | sudo dscacheutil -flushcache; sudo killall -HUP mDNSResponder |

| Linux (systemd) | sudo systemd-resolve --flush-caches of sudo resolvectl flush-caches |

Vergeet niet browser-niveau caches. In Chrome, navigeer naar chrome://net-internals/#dns en klik op “Hostcache wissen”. In Firefox wordt de DNS-cache gewist wanneer u de browser opnieuw start of kan worden gewist via about:networking#dns.

Stap 5: Los IPv6 Terugvalvertraging op

Dit is een van de meest voorkomende verborgen oorzaken van langzame DNS die standaardgidsen negeren. Moderne besturingssystemen geven prioriteit aan IPv6 (AAAA) opzoekingen boven IPv4. Als uw ISP slechte of geen IPv6-ondersteuning heeft, wacht uw apparaat tot 5 seconden op een IPv6-reactie voordat het terugvalt naar IPv4. Dit gebeurt bij elke nieuwe verbinding.

Hoe te Diagnosticeren

1. Test IPv6-connectiviteit

ping -6 google.com

1. Als dit time-out of seconden duurt, is IPv6 het probleem

1. Vergelijk met IPv4:

ping -4 google.com

Hoe te Repareren

Optie 1: Schakel IPv6 uit op de netwerkadapter (als uw ISP het niet ondersteunt)

- Windows: Netwerkadaptereigenschappen → vink “Internet Protocol Versie 6 (TCP/IPv6)” uit”

- Linux: Voeg toe

net.ipv6.conf.all.disable_ipv6 = 1naar/etc/sysctl.conf - macOS: Systeeminstellingen → Netwerk → uw verbinding → TCP/IP → Configureer IPv6 → Alleen link-lokaal

Optie 2: Geef de voorkeur aan IPv4 zonder IPv6 volledig uit te schakelen — op Linux, bewerk /etc/gai.conf en verwijder het commentaar bij precedence ::ffff:0:0/96 100.

Stap 6: Controleer VPN, Antivirus & Ghost Adapters

VPN en Proxy DNS-interferentie

VPN's leiden DNS vaak via hun eigen servers, die trager kunnen zijn dan uw lokale resolver. Sommige VPN's lekken ook DNS-opzoekingen buiten de tunnel, wat inconsistent gedrag veroorzaakt. Om te diagnosticeren:

- Bezoek dnsleaktest.com terwijl u verbonden bent met uw VPN om te controleren op DNS-lekken.

- Koppel de VPN tijdelijk los en test de DNS-snelheid. Als het sneller is zonder VPN, is de DNS van uw VPN de bottleneck.

- Veel VPN's stellen u in staat om aangepaste DNS-servers te configureren — gebruik Cloudflare of Google in plaats van de DNS van de VPN-provider.

Antivirus / Firewall DNS-filtering

Sommige antivirussoftware (Norton, Kaspersky, Bitdefender) onderschept en filtert DNS-opzoekingen, wat latentie toevoegt. Beveiligingsfirewalls kunnen ook DNS-verkeer naar onbekende servers blokkeren of vertragen. Om te testen:

- Schakel tijdelijk uw antiviruswebbescherming uit en test de DNS-snelheid.

- Controleer uw firewallregels op DNS-gerelateerde blokkeringen (uitgaande poort 53 of 853).

- Als DNS sneller is met uitgeschakelde antivirus, voeg dan een uitzondering toe voor uw voorkeurs-DNS-servers.

Ghost Netwerkadapters

Oude of fantoom netwerkadapters van VPN-software, virtuele machines (VMware, VirtualBox) of Docker kunnen verouderde DNS-configuraties vasthouden die de resolutie verstoren. Windows is hier bijzonder gevoelig voor.

Om op Windows op te lossen:

1. Toon verborgen apparaten in Apparaatbeheer

1. Open CMD als admin:

set devmgr_show_nonpresent_devices=1

devmgmt.msc

1. In Apparaatbeheer: Weergave → Verborgen apparaten tonen

1. Verwijder onder Netwerkadapters alle grijs weergegeven/fantoomadapters

Stap 7: Configureer DNS over HTTPS (DoH)

DNS over HTTPS (DoH) versleutelt DNS-opzoekingen binnen HTTPS, waardoor ISP-afluisteren, DNS-spoofing en man-in-the-middle-aanvallen worden voorkomen. Het kan echter ook problemen veroorzaken als het verkeerd is geconfigureerd.

Voordelen

- Versleutelt DNS-verkeer — ISP's en netwerkbeheerders kunnen uw DNS-opzoekingen niet zien.

- Voorkomt DNS-spoofing en cachevergiftigingsaanvallen.

- Gebruikt poort 443 (standaard HTTPS), dus het wordt zelden geblokkeerd door firewalls.

Potentiële Problemen

- Toegevoegde latentie: De HTTPS/TLS-handshake voegt overhead toe bij de eerste verbinding. Latere opzoekingen zijn sneller door hergebruik van de verbinding.

- Conflicten met lokale DNS-filters: DoH omzeilt Pi-hole, lokale DNS-servers en ouderlijk toezicht.

- VPN-conflicten: DoH kan DNS buiten de VPN-tunnel leiden als het niet correct is geconfigureerd.

- Split DNS-problemen: Bedrijfsomgevingen die interne DNS gebruiken voor lokale bronnen kunnen breken wanneer DoH is ingeschakeld.

- Browser-overschrijving: Chrome, Firefox en Edge hebben ingebouwde DoH die stilletjes je OS DNS-instellingen kunnen overschrijven.

Hoe DoH in te schakelen

Windows 11: Instellingen → Netwerk → Ethernet/Wi-Fi → DNS → stel “Voorkeurs-DNS-versleuteling” in op “Alleen versleuteld (DNS over HTTPS)” of “Versleuteld voorkeur, niet-versleuteld toegestaan.”

Chrome/Edge: Instellingen → Privacy → “Gebruik veilige DNS” → selecteer provider (Cloudflare, Google, enz.).

Firefox: Instellingen → Privacy & Beveiliging → “DNS over HTTPS inschakelen” → selecteer provider. Firefox gebruikt standaard Cloudflare voor Amerikaanse gebruikers.

Hoe DoH uit te schakelen (bij problemen oplossen)

- Windows 11: Zet DNS-versleuteling terug naar “Alleen niet-versleuteld.”

- Chrome/Edge: Zet “Gebruik veilige DNS” uit.

- Firefox: Zet op “Uit” of typ

about:configen stel innetwork.trr.mode = 5.

DNS over TLS (DoT) vs DoH

DoT is een alternatief dat DNS versleutelt op een speciale poort (853) in plaats van het te mengen met HTTPS-verkeer op poort 443. DoT is gemakkelijker te identificeren en te blokkeren/beheren op bedrijfsnetwerken. DoH mengt zich met regulier webverkeer, waardoor het moeilijker te filteren is. Voor thuisgebruikers werken beide. Voor netwerkbeheerders die zichtbaarheid nodig hebben, wordt DoT over het algemeen geprefereerd.

Stap 8: Voer een Lokale DNS Cache Server uit

Voor geavanceerde gebruikers en netwerkbeheerders elimineert het draaien van een lokale caching DNS-resolver volledig de rondreizen voor herhaalde queries. In plaats van elke keer een externe DNS-server te benaderen, reageert je lokale cache onmiddellijk.

Populaire Opties

- Unbound — Een validerende, recursieve, caching DNS-resolver. Voorkomt dat een enkele openbare DNS-server al je records heeft. Ondersteunt DoT voor upstream-versleuteling.

- dnsmasq — Lichtgewicht DNS-forwarder en DHCP-server. Eenvoudig op te zetten op Linux-routers.

- Pi-hole — Netwerkbrede advertentieblokker die ook als DNS-cache fungeert. Blokkeert advertenties en trackers op DNS-niveau, waardoor derde partij DNS-opzoekingen voor alle apparaten worden verminderd.

Snelle Setup: Unbound op Linux

# Installeer Unbound

sudo apt install unbound

# Basisconfiguratie: /etc/unbound/unbound.conf

server:

interface: 127.0.0.1

poort: 53

toegangscontrole: 127.0.0.0/8 toestaan

cache-min-ttl: 300

cache-max-ttl: 86400

prefetch: ja

# Doorsturen naar Cloudflare via TLS

forward-zone:

naam: “.”

forward-tls-upstream: ja

forward-addr: 1.1.1.1@853

forward-addr: 1.0.0.1@853

# Start en activeer

sudo systemctl enable unbound

sudo systemctl start unbound

# Stel je systeem in om lokale resolver te gebruiken

# Bewerk /etc/resolv.conf:

nameserver 127.0.0.1

Met prefetch: ja, Unbound vernieuwt vaak geraadpleegde records voordat ze verlopen, zodat je bijna nooit een koude cache-miss ervaart.

Stap 9: Los Browser-specifieke DNS-problemen op

Browsers hebben hun eigen DNS-gedrag dat je OS-instellingen kan overschrijven:

Chrome / Edge

- Ingebouwde “Veilige DNS” (DoH) kan OS-niveau DNS overschrijven. Controleer: Instellingen → Privacy → “Gebruik veilige DNS.”

- Chrome onderhoudt zijn eigen DNS-cache. Wis het bij

chrome://net-internals/#dns→ “Wis hostcache.” - Wis ook socketpools:

chrome://net-internals/#sockets→ “Flush socket pools.”

Firefox

- Firefox heeft zijn eigen Trusted Recursive Resolver (TRR) die standaard Cloudflare DoH gebruikt voor Amerikaanse gebruikers. Dit omzeilt volledig je OS DNS-instellingen.

- Controleer status:

about:networking#dnsom gecachte DNS-vermeldingen en welke resolver actief is te zien. - Om TRR uit te schakelen: Instellingen → Privacy & Beveiliging → DNS over HTTPS → Uit.

- Om via configuratie geforceerd uit te schakelen:

about:config→ stel innetwork.trr.modenaar5.

Alle Browsers

- Extensies (advertentieblokkers, privacytools) kunnen DNS onderscheppen en omleiden. Test in incognito/prive-modus met uitgeschakelde extensies.

- Als DNS werkt via

digofnslookupmaar de browser traag is, ligt het probleem op browserniveau — niet bij systeem-DNS.

Stap 10: Optimaliseer DNS-records (Website-eigenaren)

Als je een website beheert en de DNS is traag voor bezoekers, zijn deze optimalisaties van toepassing:

Verminder en Ruim Records op

Verwijder ongebruikte A-, CNAME-, TXT- en MX-records. Elk extra record voegt overhead toe tijdens de resolutie. Controleer je DNS-zonebestand elk kwartaal.

Elimineer CNAME Chaining

In plaats van CNAME → CNAME → A-record, wijs domeinen direct naar het uiteindelijke IP via een A-record. Veel DNS-providers ondersteunen ook CNAME-flattening (ook wel ALIAS-records genoemd), die de keten server-side oplost en het IP in een enkele query retourneert.

Stel Geschikte TTL-waarden in

- Stabiele records: Gebruik hogere TTL's (3600–86400 seconden) om cachingvoordelen te maximaliseren.

- Records die vaak veranderen: Gebruik TTL's van 300–600 seconden (5–10 minuten).

- Vermijd het instellen van TTL op 86400 (24 uur) tenzij het record echt nooit verandert, omdat dit de propagatie van updates vertraagt.

DNSSEC Overwegingen

DNSSEC voegt cryptografische handtekeningverificatie toe aan DNS-antwoorden, waardoor cachevergiftiging en spoofing worden voorkomen. Het voegt echter verwerkingstijd toe aan elke opzoeking. De afweging is een marginale toename van de latentie voor aanzienlijk betere beveiliging. Schakel DNSSEC in als beveiliging een prioriteit is; wees je ervan bewust dat het de resolutietijden iets kan verhogen, vooral op langzamere gezaghebbende naamservers.

Gebruik een Premium DNS-provider / CDN

Gratis DNS van domeinregistrars is doorgaans traag. Premium DNS-providers (Cloudflare, AWS Route 53, Dyn, DNS Made Easy) hebben een enorme, wereldwijd verspreide anycast-infrastructuur ontworpen voor reacties met lage latentie. Een CDN zoals Cloudflare of Akamai heeft zijn eigen DNS-infrastructuur met wereldwijd verspreide aanwezigheidspunten, waardoor opzoektijden voor gebruikers wereldwijd worden verkort.

Stap 11: Verminder Derde-partij Domeinen (Website-eigenaren)

Elk uniek derde partij domein dat je website laadt, vereist een aparte DNS-opzoeking. Deze stapelen zich snel op — een site die bronnen laadt van 7 externe domeinen kan meer dan 1 seconde aan DNS-tijd alleen al verzamelen.

Hoe te Verminderen

- Controleer externe bronnen: Gebruik browser DevTools (Netwerktab) of WebPageTest om elk uniek domein dat je site aanroept te identificeren.

- Zelf hosten waar mogelijk: Download lettertypen, scripts en assets van derden en host ze op je oorspronkelijke server of CDN. Dit elimineert hun DNS-opzoekingen volledig.

- Consolideer CDN-domeinen: Gebruik een enkel CDN-subdomein in plaats van meerdere externe hosts.

- Verwijder ongebruikte plug-ins en trackers: Elke plug-in die externe JavaScript laadt, voegt ten minste één DNS-opzoeking toe plus het script zelf.

Stel Niet-Kritische JavaScript Uit

JavaScript van derden laadt vaak extra externe domeinen. Het uitstellen van niet-kritische JS vertraagt die DNS-opzoekingen tot na het renderen van de hoofdpagina:

<!– Defer non-critical third-party scripts –>

<script src=”https://analytics.example.com/tracker.js” defer></script>

<!– Async for scripts that don’t depend on page load order –>

<script src=”https://ads.example.com/ad.js” async></script>

Gebruik uitstellen of async voorkomt dat deze scripts de hoofdpagina-rendering blokkeren terwijl ze nog steeds worden geladen. De DNS-opzoekingen voor deze domeinen vinden nog steeds plaats, maar ze blokkeren de gebruiker niet meer om inhoud te zien.

Stap 12: Implementeer DNS Prefetching (Webontwikkelaars)

Moderne browsers ondersteunen dns-prefetch en preconnect resource hints die DNS voor derde partij domeinen oplossen voordat de gebruiker ze nodig heeft:

<!– DNS prefetch for non-critical third-party domains –>

<link rel=”dns-prefetch” href=”https://fonts.googleapis.com”>

<link rel=”dns-prefetch” href=”https://analytics.example.com”>

<!– Preconnect for critical third-party domains (DNS + TCP + TLS) –>

<link rel=”preconnect” href=”https://cdn.example.com”>

<link rel=”preconnect” href=”https://api.example.com”>

Gebruik preconnect voor je meest kritieke verbindingen (het behandelt DNS + TCP + TLS) en dns-prefetch voor alles anders. Preconnect kan 100–500 ms per verbinding besparen, terwijl DNS-prefetch 20–120 ms bespaart. Gebruik preconnect niet te veel — elk opent een verbinding die bronnen verbruikt.

Snelreferentie Problemenoplossingstabel

| Symptoom | Waarschijnlijke Oorzaak | Oplossing |

|---|---|---|

| Alle sites laden langzaam bij eerste bezoek | Trage ISP DNS-resolver | Schakel over naar Cloudflare (1.1.1.1) of Google (8.8.8.8). Start router eerst opnieuw op. |

| 5-seconden vertraging voordat pagina's beginnen te laden | IPv6 terugvalvertraging | Schakel IPv6 uit op netwerkadapter of stel OS in om IPv4 te verkiezen. |

| Specifiek domein wordt niet opgelost | Verouderde DNS-cache | Wis DNS-cache op OS en browser. |

| DNS werkt in terminal maar browser is traag | Browser DoH-overschrijving of extensie-interferentie | Controleer Chrome/Firefox veilige DNS-instellingen. Test in incognito met uitgeschakelde extensies. |

| DNS traag alleen wanneer VPN is verbonden | VPN DNS-routing | Configureer aangepaste DNS in VPN-instellingen of controleer op DNS-lekken op dnsleaktest.com. |

| Intermitterend trage DNS met antivirus actief | Antivirus DNS-filtering | Schakel webbescherming tijdelijk uit. Voeg DNS-serveruitzonderingen toe als sneller. |

| dig +trace toont één hop die >200 ms duurt | Trage gezaghebbende naamserver | Schakel over naar DNS-provider met CDN-architectuur of gebruik CNAME-flattening. |

| Hoge DNS-tijden in PageSpeed / WebPageTest | Te veel derde-partij domeinen | Voeg dns-prefetch / preconnect hints toe. Verminder externe domeinen. Stel niet-kritische JS uit. |

| DNS werkt maar is af en toe traag | Overbelaste naamservers of ghost-adapters | Benchmark met GRC DNS Benchmark. Verwijder fantoom netwerkadapters. Overweeg secundaire DNS. |

| DNS traag alleen vanuit bepaalde regio's | Geografische afstand | Gebruik een DNS-provider met wereldwijde anycast (Cloudflare, Route 53). |

| Lokale netwerkdomeinen worden niet opgelost met DoH aan | DoH omzeilt lokale DNS | Schakel DoH uit in browser of configureer gesplitste DNS. Gebruik DoT in plaats daarvan voor bedrijven. |

| Pagina's traag na recente software-installatie | Nieuwe VPN/VM toegevoegd ghost netwerkadapter | Controleer Apparaatbeheer op fantoomadapters. Verwijder verouderde DNS-configuraties. |

César Daniel Barreto

César Daniel Barreto is een gewaardeerd schrijver en expert op het gebied van cyberbeveiliging, die bekend staat om zijn diepgaande kennis en zijn vermogen om complexe onderwerpen op het gebied van cyberbeveiliging te vereenvoudigen. Met zijn uitgebreide ervaring in netwerk beveiliging en gegevensbescherming draagt hij regelmatig bij aan inzichtelijke artikelen en analyses over de nieuwste cyberbeveiligingstrends, waarmee hij zowel professionals als het publiek voorlicht.