Aanval op afstand

15 september 2022 • beveiliging

Wat is een Remote Attack?

Wanneer een dief een huis berooft voor materiële zaken, loopt hij het risico DNA-bewijs of vingerafdrukken achter te laten die tot zijn arrestatie kunnen leiden. Hackers die cybercriminaliteit plegen, kunnen dit echter doen zonder ooit in de buurt van hun slachtoffer te zijn en worden daarom veel minder snel gepakt. Bovendien kunnen ervaren hackers onschuldige mensen erin luizen door vals bewijs online te plaatsen dat terugwijst naar de digitale apparaten of accounts van de onschuldigen.

Aangezien ervaren hackers bedreven zijn in het vinden van zwakheden in huidige systemen, kunnen geen van de preventieve tools of methoden hen stoppen. Helaas lijken degenen die verantwoordelijk zijn voor het ontwikkelen van juridische maatregelen om mensen en bedrijven te beschermen tegen hacking, zelf niet echt deskundig of bezorgd te zijn over dit onderwerp.

Soorten Remote Attacks

Aanvallers kunnen op diverse manieren de controle over externe systemen overnemen:

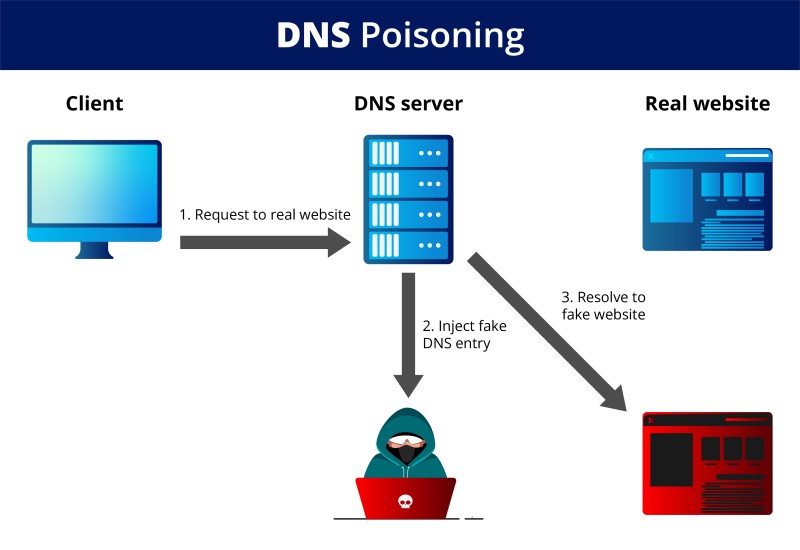

DNS Vergiftiging

Elk apparaat en elke server heeft een reeks nummers genaamd een internetprotocol (IP) adres dat wordt gebruikt om het te identificeren in communicatie. Elke website heeft een domeinnaam om mensen te helpen de websites te vinden die ze willen (bijv. www.domein.com). Het domeinnaamsysteem (DNS) zet de door de gebruiker gespecificeerde domeinnaam om in het juiste IP-adres met behulp van DNS-servers om het verkeer op de juiste manier te routeren. Dit alles wordt beheerd via DNS-servers.

DNS-vergiftiging is wanneer een aanvaller het verkeer van de bedoelde website naar een nepwebsite omleidt door DNS-records te wijzigen. Als je bijvoorbeeld probeert in te loggen op je online bankrekening, maar in plaats daarvan wordt omgeleid naar een pagina die identiek lijkt aan de inlogpagina van de bank, heeft de aanvaller een DNS-vergiftigingsaanval uitgevoerd. Als je gevoelige informatie invoert op deze nepwebsite, kan de aanvaller je informatie stelen voor hun eigen voordeel.

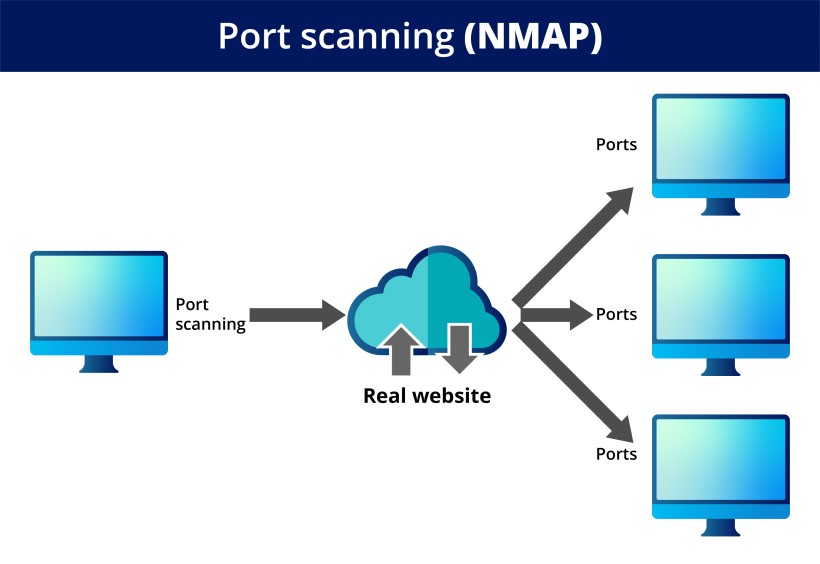

Poortscanning

Poortscanning is een manier om te achterhalen welke poorten op een netwerk open zijn. Dit wordt gedaan door te proberen gegevens te verzenden en te ontvangen via elke poort, zoals kloppen op deuren om te zien of er iemand thuis is. Als iemand antwoordt, weet je dat de poort open is. Ze voeren een poortscan uit op een netwerk of server om te laten zien welke poorten open staan en luisteren (informatie ontvangen) en of er beveiligingsapparaten zoals firewalls bestaan tussen de bron en het doel. Poortscanning kan ook worden gebruikt om een apparaat te fingerprinten door te kijken naar de activiteit van individuele poorten.

Dit programma wordt niet alleen gebruikt door beveiligingsbeheerders om hun netwerk te monitoren op eventuele kwetsbaarheden, maar het wordt ook vaak gebruikt door hackers als onderdeel van hun verkenning bij het zoeken naar zwakke punten om te exploiteren.

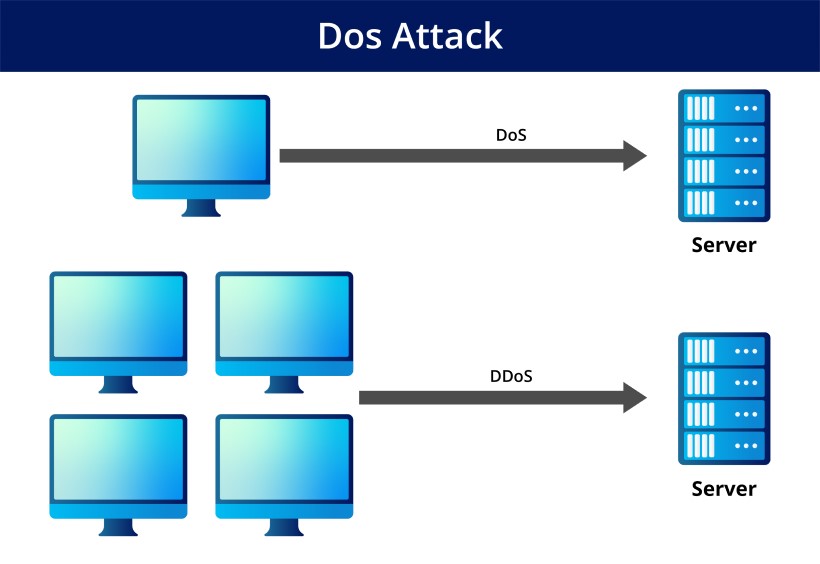

DoS-aanvallen

Het doel van een DoS-aanval is om te voorkomen dat mensen die toestemming hebben om een machine of netwerk te gebruiken, dit kunnen doen. Dit wordt gedaan door het doelwit te overspoelen met vragen en gegevens die het systeem doen crashen. Werknemers, leden en consumenten kunnen het systeem niet gebruiken omdat hun legitieme verzoeken worden overspoeld door de illegale activiteiten van de aanvaller.

DDoS-aanvallen kunnen zeer kostbaar zijn voor de getroffenen. De aanvallen kunnen gaan over de diefstal van gegevens of activa. Ondernemingen, zoals banken, winkels, mediabedrijven en overheidsinstellingen, richten zich vaak op hun webservers in deze aanvallen.

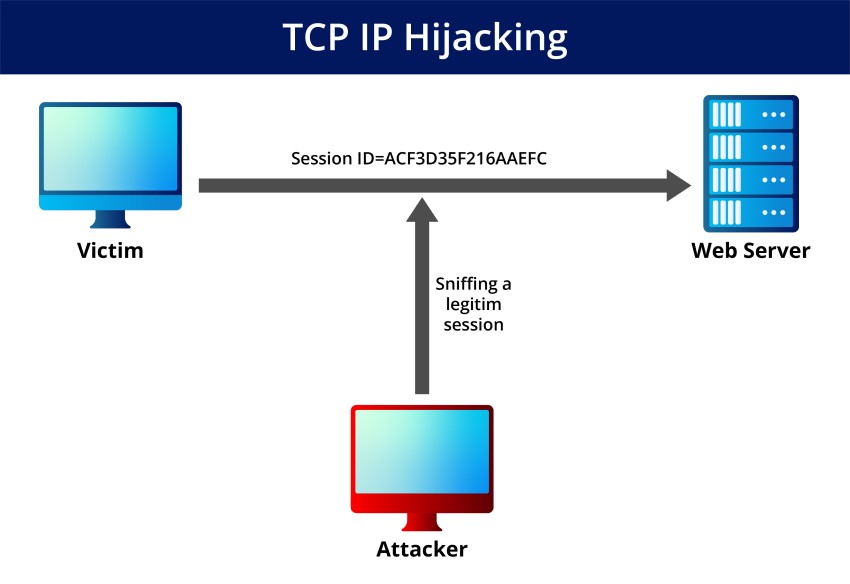

TCP/IP-kaping

Dit type aanval is wanneer een hacker een sessie overneemt tussen twee apparaten die al met elkaar communiceren. De aanvaller moet zich op hetzelfde netwerk als het slachtoffer bevinden om deze aanval uit te voeren.

Wanneer de aanvaller de sessie overneemt, kan hij meeluisteren met het gesprek en de uitgewisselde gegevens wijzigen. Deze aanval injecteert vaak malware in een systeem of steelt gevoelige informatie.

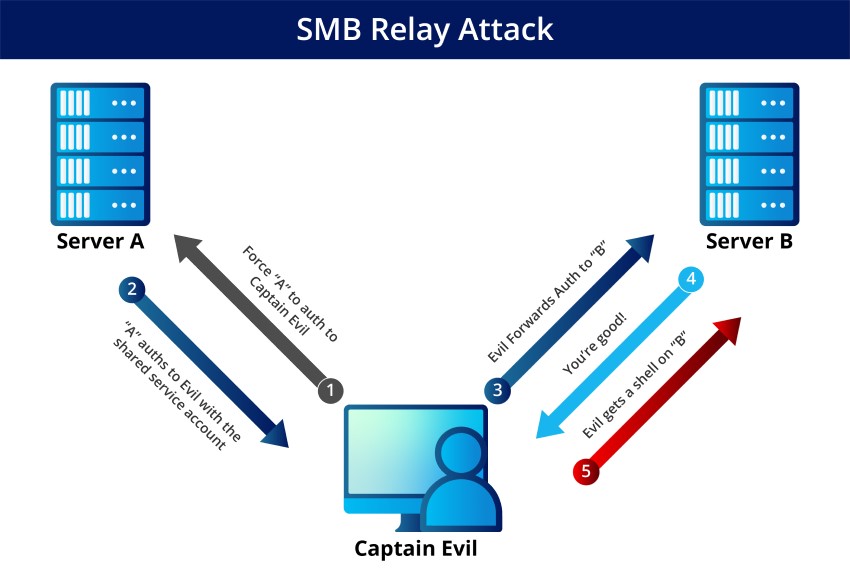

SMB Relay-aanval

Server Message Block (SMB) Relay-aanvallen komen helaas vaak voor in bedrijven die nog steeds NTLM Versie 2-authenticatie gebruiken. Cybercriminelen kunnen stiekem gevoelige gegevens naar andere servers doorsturen zonder gepakt te worden door stiekem mee te luisteren met netwerkverkeer.

Denk aan dit probleem vanuit het perspectief van een voorbeeldige gebruiker en een kwaadaardige hacker. Het ideale scenario is wanneer de daadwerkelijke persoon probeert in te loggen en zichzelf te authenticeren. Wanneer, in plaats van een geldige gebruiker, een hacker probeert gestolen inloggegevens te gebruiken door netwerkverkeer te monitoren om toegang te krijgen – is er geen wachtwoord nodig.

Recente ontwikkelingen in hackingtechnologie

Hackers vinden voortdurend nieuwe manieren om toegang te krijgen tot beperkte informatie, wat duidelijk maakt dat de Computer Fraud and Abuse Act moet worden bijgewerkt. Deze wet is in de jaren 80 gecreëerd, maar is sinds 2011 niet meer gewijzigd, wat betekent dat deze niet reageert op recentere technologische vooruitgangen. CFAA moet hackers voorblijven door regelmatig te worden bijgewerkt.

Liegen op een datingprofiel lijkt misschien niet belangrijk, maar als de gebruiksvoorwaarden van de website worden geschonden, kun je worden beschuldigd van hacking onder de CFAA. Dit kleine vergrijp komt met een jaar gevangenisstraf of een boete van $100.000.

CAPTCHA-test omzeilen

De CAPTCHA-test bepaalt of een gebruiker een mens of een robot is. Het wordt vaak gebruikt voor beveiligingsdoeleinden, zoals inloggen op je bankrekening. Als je betrapt wordt op het proberen om de CAPTCHA te omzeilen, kun je worden beschuldigd van hacking en tot 8 jaar gevangenisstraf krijgen.

CAPTCHA is een beveiligingsmaatregel van een website om te voorkomen dat bots toegang krijgen. Het toont een afbeelding die moeilijk te ontcijferen is en om toegang te krijgen, moet je de letters en cijfers invoeren die in een vakje onder de afbeelding worden weergegeven. Hackers werden echter zo slim in het hacken ervan dat CAPTCHA complexer moest worden, wat resulteerde in dat ze vaker werden opgelost dan mensen. Om dit te bestrijden, reCAPTCHA werd ontwikkeld en betrof het kijken naar kleine vierkantjes en het markeren ervan met een brandkraan, bus of zebrapad.

Voorlopig, reCAPTCHA is nog steeds actief. Het zal echter niet lang duren voordat geautomatiseerde machine learning-technieken worden ontdekt om het te omzeilen.

Zowel reCAPTCHA als CAPTCHA zijn afgeleid van het idee dat het haalbaar is om mensen van computers online te onderscheiden op een goedkope, gebruiksvriendelijke en snelle manier. Deze vragen dwingen ons na te denken over wat ons menselijk maakt en of machines dat aspect kunnen dupliceren. Het voor de hand liggende antwoord is dat we het niet weten omdat we nu in het diepe van de filosofische vijver zijn gesprongen.

Dus hoe blijf je voorop en zorg je ervoor dat je bedrijf of website niet wordt gehackt?

Houd je software up-to-date

Het belangrijkste is om je software up-to-date te houden. Dit omvat het besturingssysteem, eventuele applicaties en plug-ins. Verouderde software is een van de meest voorkomende manieren waarop hackers toegang krijgen tot een systeem.

Een andere manier om jezelf te beschermen is door je standaardgebruikersnaam en -wachtwoord voor apparaten of accounts te wijzigen. Veel mensen realiseren zich niet dat de standaardgebruikersnaam en -wachtwoord gemakkelijk online te vinden zijn. Hackers weten dit en proberen deze inloggegevens voordat ze overgaan op complexere methoden.

Gebruik tweefactorauthenticatie

Het gebruik van tweefactorauthenticatie (2FA) is een van de beste manieren om je accounts te beschermen tegen hacking. 2FA voegt een extra beveiligingslaag toe door je te vragen zowel een wachtwoord als een code die naar je telefoon wordt gestuurd in te voeren. Dit maakt het veel moeilijker voor hackers om toegang te krijgen tot je account, zelfs als ze je wachtwoord hebben.

Schakel anonieme systeemtoegang uit

Remote access-aanvallen nemen toe en het is essentieel om stappen te ondernemen om jezelf te beschermen. Cybercriminelen worden steeds geavanceerder, dus het is essentieel om voorop te blijven lopen. Het up-to-date houden van je software, het gebruik van tweefactorauthenticatie en het uitschakelen van anonieme toegang zijn allemaal effectieve manieren om jezelf te beschermen. Naarmate de technologie vordert, zullen we nieuwe manieren moeten ontwikkelen om hackers voor te blijven in dit kat-en-muisspel.

beveiliging

admin is senior staff writer voor Government Technology. Ze schreef eerder voor PYMNTS en The Bay State Banner en heeft een B.A. in creatief schrijven van Carnegie Mellon. Ze woont buiten Boston.