Vad är en DDoS-attack? Den kompletta guiden

augusti 01, 2022 • säkerhet

En distribuerad överbelastningsattack (DDoS) är ett illvilligt försök att göra en onlinetjänst otillgänglig genom att överväldiga den med trafik från flera källor. Denna guide kommer att lära dig allt du behöver veta om DDoS-attacker, inklusive hur du försvarar dig mot dem.

Vad är en DDoS-attack?

En DDoS-attack är en olaglig form av hacking där en trafikflod riktas mot en server för att hindra människor från att komma åt länkade onlinetjänster och webbplatser.

Det finns många anledningar till varför människor kan vilja starta en DDoS-attack. Vissa kan vara arga kunder eller hacktivister som vill slå ut ett företags servrar bara för att göra ett uttalande. Andra kan göra det för skojs skull eller i protest mot något.

Även om DDoS-attacker kan användas för att stjäla från ett företag, är de främst en ekonomisk oro. Till exempel kan en konkurrents internetaktiviteter störas eller stoppas av en rival för att stjäla kunder. Ett annat exempel är utpressning, där angripare riktar sig mot ett företag och installerar skadlig programvara eller ransomware på deras servrar innan de kräver att de betalar en stor lösensumma för att ångra skadan.

Tyvärr har DDoS-attacker blivit vanligare och kraftfullare de senaste åren eftersom internet har blivit allt viktigare för företag och individer. Ökningen av IoT-enheter har också spelat en roll i detta, eftersom många av dessa enheter är lätta att hacka och kan användas för att skapa botnät som startar attacker.

Hur fungerar en DDoS-attack?

En DDoS-attack är när många hackade datorer används för att skicka trafik till en webbplats eller server, vilket gör det svårt för webbplatsen eller servern att fungera. Detta kan göras genom att fjärrstyra dessa datorer med hjälp av ett botnät, som är en samling av bots.

Efter att ett botnät har etablerats kan angriparen skicka fjärrkommandon till varje bot för att rikta en attack. Detta kan överbelasta målets IP-adress med förfrågningar, vilket resulterar i en överbelastningsattack på rutintrafik.

Eftersom varje bot är en faktisk enhet på internet kan det vara svårt att avgöra om onormal trafik är förväntad.

Hur identifierar man en DDoS-attack

Det knepigaste med en DDoS-attack är att du inte kan se några varningssignaler. Vanligtvis kommer framstående hackerkollektiv att ge varningar innan de startar en attack, men de flesta angripare kommer bara att beställa en attack utan förvarning.

Människor kanske inte alltid berättar för dig om de inte gillar innehållet på din webbplats. De kanske är rädda för att säga något. Men om något är fel kommer de att berätta för dig. De kanske inte berättar för dig först, men de kommer senare. Det beror på att människor vanligtvis inte kontrollerar din webbplats som du gör. Du tror att allt är okej, men ibland är det inte det. Du måste vara försiktig eftersom det ibland finns problem som du inte kan se först.

Att hitta källan till en distribuerad överbelastningsattack kan vara svårt. Attacken kan pågå i många timmar, och du kanske inte kan stoppa den omedelbart. Detta innebär att du kommer att förlora intäkter och tjänster i timmar.

Minska en DDoS-attack

Det bästa sättet att skydda din webbplats från en DDoS-attack är att upptäcka den så snart som möjligt. Om du märker något av följande tecken betyder det att du för närvarande är under en DDoS-attack:

- Långsam laddning

- Servern svarar med en 503

- TTL går ut

- En överdriven mängd skräppostkommentarer

- Nätverket kopplas plötsligt bort

- Det finns typiska mönster i trafiken, som toppar vid udda tider

De vanligaste typerna av DDoS-attacker

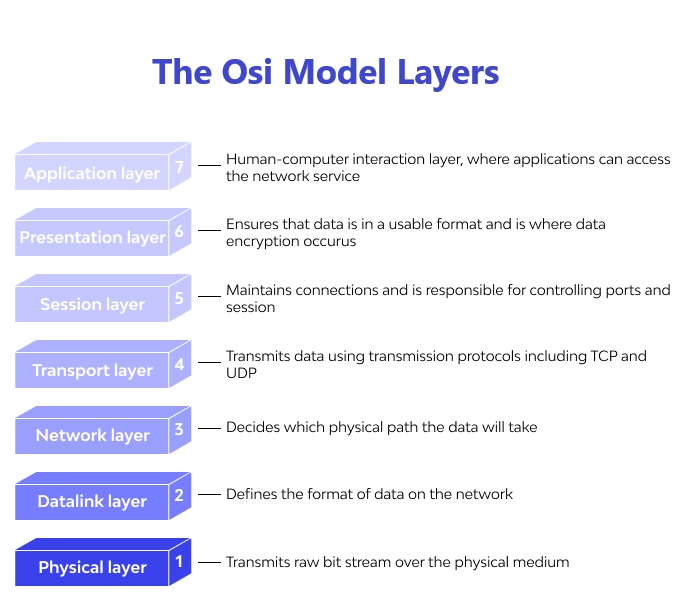

DDoS-attacker används av brottslingar för att rikta sig mot en mängd olika nätverksanslutningar. Att förstå grunderna i nätverk är viktigt för att förstå hur flera typer av DDoS-attacker fungerar.

En internetanslutning har flera distinkta delar, även kända som lager. Varje lager har ett specifikt syfte.

OSI-modellen är ett grafiskt sätt att representera hur olika delar av ett nätverk är anslutna. Men det nuvarande internetet är baserat på ett enklare system som kallas TCP/IP. OSI-modellen används fortfarande eftersom den hjälper människor att se och förstå hur nätverk fungerar och felsöka eventuella problem.

Det finns tre typer av DDoS-attacker. Den första typen är när en enhet överbelastas med trafik. Den andra typen är när ett nätverk överbelastas med trafik. Den tredje typen inträffar när en angripare använder mer än en attackvektor för att överväldiga sitt mål.

Applikationslagerattacker

Användarupplevelsen börjar när en person först kontaktar internet. Applikationslager DDoS-attacker stoppar programvara från att fungera så att människor inte kan se något innehåll. Webbservrar är ofta måltavlor i dessa attacker, men andra program som SIP-rösttjänster och BGP kan också attackeras.

TCP/IP-protokollet kan överföra data mellan enheter i ett nätverk. Men detta protokoll är mycket sårbart för DDoS-attacker. Detta innebär att någon kan attackera din enhet och stoppa den från att fungera genom att skicka mycket data samtidigt. Även om vissa människor kan bli frustrerade av detta, är det fortfarande viktigt att använda ett säkert protokoll för online-transaktioner. Att använda kryptering för kommunikation skyddar båda parter från avlyssning och avlyssning. De flesta DDoS-attacker använder betydligt färre paket per sekund.

Denna attack skulle kräva användning av det specifika protokollet för den riktade applikationen, vilket kan innebära handskakningar och efterlevnad. Dessa typer av attacker kommer främst att drivas av IoT-prylar som inte lätt kan förfalskas.

Exempel på applikations-DDoS-attacker

HTTP-flod

Detta är en server som tar emot förfrågningar från många olika datorer. Denna metod, som att uppdatera en webbsida på många datorer samtidigt, skickar många HTTP-förfrågningar till servern och överbelastar den. Attacken kan vara enkel eller komplex.

En URL kan nås med samma utbud av attackerande IP-adresser, hänvisande webbplatser och användaragenter. Detta gör det lättare för angriparen att hitta och använda mål-URL:en. Mer komplexa varianter kan rikta sig mot en mängd olika URL:er med olika hänvisare och användaragenter för att komma åt dem.

Protokollattacker

En protokollflod är en DDoS-attack som skickar mycket trafik till en tjänst eller ett nätverk, vilket gör det svårt att använda. Utnyttjar sårbarheter i lager tre och lager fyra protokollstacken.

DDoS-attacker riktar sig ofta mot många lågsäkerhets-, oskyddade och osäkra protokoll. DDoS-attacker riktar sig ofta mot internetkommunikationsstandarder. Detta beror på att många av dessa system används över hela världen, och det är svårt att snabbt ändra dem. Dessutom, eftersom många protokoll har inneboende komplexitet även efter att de har granskats för att åtgärda aktuella buggar, uppstår nya sårbarheter som möjliggör nya typer av protokollattacker samt nätverksattacker.

Exempel på protokoll-DDoS-attacker

(BGP) kapning

Molnbaserade tjänster innehåller mycket värdefull information som datatjuvar vill ha. Detta beror på att de kan få användbar information från dessa tjänster. Om det sker ett dataintrång från en av dessa leverantörer kan det vara mycket farligt. Någon kan starta en DDoS-attack mot ett företag med hjälp av protokoll högre än molnet. BGP (Border Gateway Protocol) kommunicerar information om nätverksadressutrymmen.

BGP-uppdateringar används för att dela information mellan nätverk. Om någon skickar en falsk uppdatering kan trafiken gå till ett annat nätverk. Detta kan använda resurser och orsaka trängsel. Att uppgradera till en säkrare version av BGP skulle vara tidskrävande och kostsamt eftersom tiotusentals nätverksoperatörer världen över använder det.

SYN-flod

En TCP SYN-flod är som en leveransarbetare som tar emot beställningar från butikens front.

Föraren får paketet, väntar på verifiering och bär det sedan fram efter att ha fått en förfrågan. Medarbetaren får många leveransförfrågningar utan bekräftelse tills de inte längre kan bära fler leveranser. Detta kan få dem att bli överväldigade.

I denna attack skickar en angripare många paket till ett offer. Paketen har falska adresser. De utnyttjar handskakningen som två datorer använder för att starta en nätverksanslutning.

En inkräktares mål är att tillåta så många anslutningsförsök som möjligt innan de stänger ner sina resurser.

Volymetriska attacker

Denna attack syftar till att använda all internetbandbredd mellan målet och resten av världen. Data skickas till ett mål på ett av två sätt: förstärkning eller en annan metod för att generera enorm trafik, såsom förfrågningar från ett botnät.

Exempel på volymetriska attacker

DNS-förstärkning

Angriparen skickar små förfrågningar till en DNS-server, men servern förstärker förfrågan till en mycket större nyttolast som kraschar offrets servrar. Denna typ av attack är känd som en förstärknings-DDoS-attack.

DNS-förstärkning är en typ av nätverksattack där angriparen skickar meddelanden till ett offers nätverk med hjälp av DNS-servrar. Paketen kan förstärkas, vilket gör dem svårare att blockera.

DNS-förstärkning är en attack där någon lurar en DNS-resolver att skicka dem mycket information. Detta händer när de skickar en falsk förfrågan till DNS-resolvern med en adress som inte är riktig. Eftersom så många människor gör detta och det finns så många DNS-resolvers kan offrets nätverk snabbt bli överväldigat.

Minska en DDoS-attack

När en DDoS-attack drabbar människor är de ofta förvirrade. Många säkerhetssystem ger inte detaljerad information om den inkommande trafiken. Det enda som är säkert med en DDoS är att dina kunders onlineapplikationer har varit otillgängliga på grund av ett nätverksavbrott. Problemet förvärras om en säkerhetsenhet på plats skyddar det riktade nätverket.

Att använda gammal programvara är inte säkert om du har en dator som använder gammal programvara. Detta beror på att det kan finnas säkerhetsrisker som du inte är medveten om. Du måste uppdatera din dator regelbundet med de senaste patcharna och programvaran för att åtgärda detta. Men detta kan vara svårt eftersom nya sårbarheter ständigt upptäcks. Hackare kan använda dessa sårbarheter för att hacka din dator och stjäla din information.

Vissa angripare kan använda en DDoS för att uppnå sina mål. Det finns dock flera hinder. Säkerhetslösningar som är på plats kan inte förhindra att en attack inträffar. Innan attacken når en filtreringsenhet på plats kan volymetriska attacker täppa till den inkommande internetledningen och orsaka att den uppströms ISP:n blir överväldigad och svartlistar all inkommande trafik, vilket skär av det riktade nätverket från internet.

Hur man försvarar sig mot DDoS-attacker

Det finns många sätt att försvara sig mot DDoS-attacker. Det viktigaste är att ha en plan på plats innan du blir attackerad.

Öka bandbredden

Att se till att din hostinginfrastruktur kan hantera mycket trafik är en av de viktigaste sakerna du kan göra för att skydda dig mot DDoS-attacker. Detta innebär att du bör planera för oväntade trafiktoppar, vilket kan hända när någon hackar in på din webbplats. Men att öka din bandbredd betyder inte alltid att du kommer att skyddas från DDoS-attacker.

När du ökar din bandbredd blir det svårare för angripare att bryta sig in på din webbplats. Du kan dock förbättra din webbplats säkerhet genom att använda en mängd olika åtgärder.

Ställ in servernivå DDoS-mitigering

Vissa webbhotell har DDoS-mjukvara på servernivå. Denna funktion är inte alltid tillgänglig, så du bör fråga ditt webbhotell om de erbjuder den. Om de gör det, ta reda på om det är en kostnadsfri tjänst eller om det finns en avgift för den. Tillgängligheten av denna tjänst beror på leverantören och hostingplanen.

Flytta till molnbaserad hosting

Molnbaserad hosting är en typ av webbhotell som använder molnberäkning för att tillhandahålla sina tjänster. Molnbaserad hosting är mer skalbar och kan vara mer tillförlitlig än traditionell webbhotell.

En av fördelarna med molnbaserad hosting är att den kan vara mer motståndskraftig mot DDoS-attacker. Detta beror på att molnleverantörer har resurserna att absorbera och avleda DDoS-attacker.

Begränsning av hastighet

Att begränsa antalet förfrågningar en server accepterar under en viss tid kan hjälpa till att förhindra överbelastningsattacker. Hastighetsbegränsning kan hjälpa till att stoppa webbsökare från att stjäla information och minska brute force-inloggningar, men det kanske inte räcker för att hantera en avancerad DDoS-attack på egen hand.

Använd ett innehållsleveransnätverk (CDN)

Ett CDN är ett nätverk av servrar som levererar innehåll till användare baserat på deras geografiska plats. CDN:er kan användas för att förbättra prestandan på webbplatser och skydda dem från DDoS-attacker.

När du använder ett CDN cachas din webbplats statiska innehåll på CDN:ens servrar. Detta innehåll levereras sedan till användare från servern närmast deras plats. Ett CDN kan hjälpa till att förbättra din webbplats prestanda och skydda den från DDoS-attacker.

Du kan använda flera CDN:er för att leverera din webbplats statiska innehåll från olika servrar världen över. Detta gör din webbplats mer tillförlitlig och kraftfull. Dessutom, genom att använda en Multi-CDN-lösning, kan du dra nytta av ett nätverk av PoP:ar som tillhandahålls av flera CDN-leverantörer.

Blackhole-routing

En blackhole-route är ett bra sätt för nätverksadministratörer att hantera nästan vilket problem som helst. När blackhole-filtrering görs utan komplexa regler används en null-route för att avvisa både bra och dålig nätverkstrafik.

Om en DDoS-attack riktar sig mot en server kan internetleverantören (ISP) försöka stoppa attacken genom att omdirigera all trafik på webbplatsen till ett svart hål. Detta är inte idealiskt eftersom det ger angriparen det de vill ha: att göra nätverket otillgängligt.

Använd en webbapplikationsbrandvägg (WAF)

En WAF är en typ av säkerhetsprogramvara som hjälper till att skydda webbplatser från attacker. WAF:er inspekterar inkommande trafik och blockerar eller omdirigerar förfrågningar som innehåller skadlig kod.

Du kan använda en WAF för att skydda din webbplats från DDoS-attacker. Du måste dock se till att WAF:en är korrekt konfigurerad. Annars kan den blockera legitim trafik.

Övervaka ditt nätverk för ovanlig aktivitet

Du bör övervaka ditt nätverk för ovanlig aktivitet. Detta inkluderar övervakning av plötsliga ökningar i trafik och konstiga förfrågningar.

Om du märker någon ovanlig aktivitet bör du undersöka den omedelbart. Det kan vara ett tecken på att din webbplats är under attack.

I korthet

DDoS-attacker kan vara förödande för företag. De kan orsaka driftstopp, förlorade intäkter och skada ditt rykte.

Du kan dock skydda din webbplats från DDoS-attacker genom att använda en mängd olika åtgärder, inklusive servernivå DDoS-mitigering, molnbaserad hosting, hastighetsbegränsning och användning av ett CDN. Du bör också övervaka ditt nätverk för ovanlig aktivitet och undersöka all misstänkt aktivitet omedelbart.

Genom att ta dessa steg kan du hjälpa till att säkerställa att din webbplats är tillgänglig och tillgänglig för dina användare, även i händelse av en DDoS-attack.

Vanliga frågor om DDoS-attacker

DDoS-attacker kan vara komplexa och kräver en viss nivå av teknisk expertis. Men DDoS-för-hyra-tjänster gör det nu enkelt för vem som helst att starta en attack.

En DDoS-attack syftar till att göra en webbplats eller ett nätverk otillgängligt. Angriparen gör detta genom att överväldiga målet med trafik eller förfrågningar.

DDoS-attacker kan pågå i timmar eller till och med dagar. Attackens varaktighet beror på angriparens mål och tillgängliga resurser.

DDoS-attacker kan inte stjäla information. Däremot kan DDoS-attacker användas för att distrahera IT-personalens uppmärksamhet medan en annan typ av attack, såsom ett dataintrång, utförs.

En VPN kan hjälpa till att skydda dina enheter från DDoS-attacker genom att dölja dina IP-adresser så att angriparna inte kan lokalisera ditt nätverk. Det kommer dock inte att stoppa attacken helt.

säkerhet

admin är en senior personalförfattare för Government Technology. Hon skrev tidigare för PYMNTS och The Bay State Banner och har en BA i kreativt skrivande från Carnegie Mellon. Hon är baserad utanför Boston.