SQL Injection 101: SQLi คืออะไรและจะป้องกันการโจมตีได้อย่างไร

สิงหาคม 06, 2022 • ความปลอดภัย

SQL injection คืออะไร

การแทรก SQL (SQLi) คือประเภทของการโจมตีที่ช่วยให้ผู้ไม่ประสงค์ดีสามารถเรียกใช้คำสั่ง SQL ที่เป็นอันตรายกับแอปพลิเคชันบนเว็บที่มีช่องโหว่ ผู้โจมตีสามารถเข้าถึงข้อมูลที่ละเอียดอ่อน เช่น ข้อมูลลูกค้า ข้อมูลส่วนบุคคล ความลับทางการค้า และอื่นๆ ได้โดยหลีกเลี่ยงมาตรการรักษาความปลอดภัยของแอปพลิเคชัน ในที่นี้เราจะพูดถึงการแทรก SQL วิธีการทำงาน และวิธีป้องกันการโจมตี

การโจมตีด้วยการแทรก SQL สามารถเกิดขึ้นได้กับเว็บไซต์ใดๆ ที่ใช้ฐานข้อมูล SQL การโจมตีประเภทนี้ทำให้ผู้โจมตีสามารถเข้าถึงข้อมูลสำคัญของคุณได้ พวกเขาสามารถดูข้อมูลผู้บริโภค ข้อมูลส่วนบุคคล ความลับทางการค้า และทรัพย์สินทางปัญญาได้ นี่เป็นหนึ่งในประเภทของการโจมตีที่ร้ายแรงที่สุดต่อแอปพลิเคชันบนเว็บ ตามข้อมูลของ OWASP

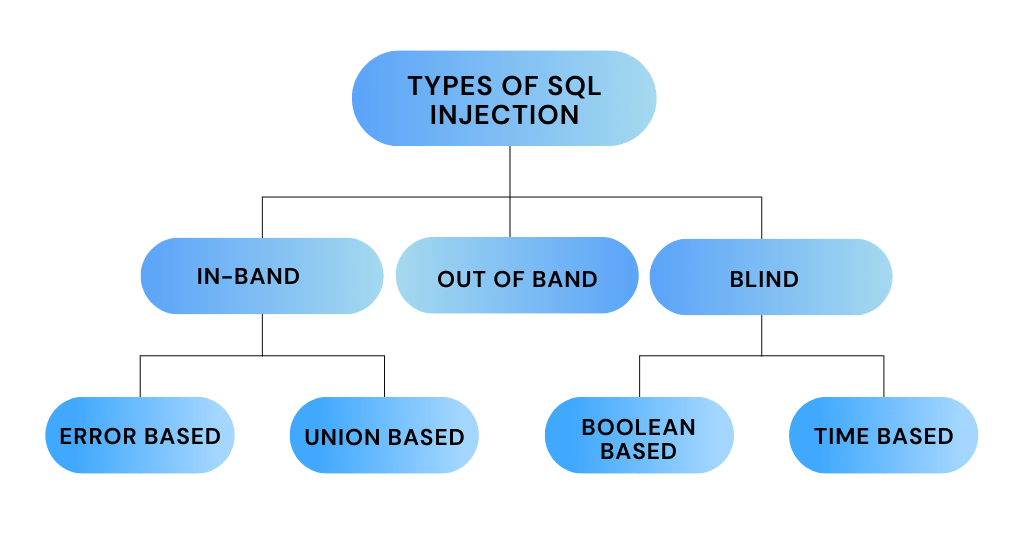

ประเภทของการแทรก SQL

SQLi ในแบนด์

การแทรก SQL แบบอินแบนด์เป็นการโจมตีที่ผู้โจมตีใช้ช่องทางเดียวกันในการส่งและรับแบบสอบถาม แบบอินแบนด์หมายถึงการได้รับการตอบสนองโดยใช้สื่อการสื่อสารเดียวกัน เป้าหมายของผู้โจมตีคือการรับการตอบสนองในเว็บเบราว์เซอร์ทันทีหากเป็นไปได้เมื่อทำการโจมตีด้วยตนเองโดยใช้เว็บเบราว์เซอร์

ตัวอย่างของการแทรก SQL ในแบนด์

วิธีที่พบได้บ่อยที่สุดสำหรับผู้โจมตีในการแทรก SQL แบบอินแบนด์คือการเปลี่ยนแปลงคำขอเพื่อให้สามารถดูข้อมูลส่วนบุคคลของผู้ใช้ปัจจุบันได้ ซึ่งสามารถทำได้โดยการเปลี่ยนแปลงค่าที่ส่งเป็นส่วนหนึ่งของคำขอ ตัวอย่างเช่น หากคำสั่งควรจะแสดงชื่อของผู้ใช้ ผู้โจมตีสามารถเปลี่ยนแปลงเพื่อให้แสดงชื่อของผู้ใช้แทนได้

เลือก * จากผู้ใช้ที่ user_id เช่น 'current_user'

SQLi ตามข้อผิดพลาดและ SQLi ตามสหภาพเป็นรูปแบบการแทรก SQL ในแบนด์ที่พบบ่อยที่สุดสองรูปแบบ

SQLi ตามข้อผิดพลาด

เทคนิค SQLi ตามข้อผิดพลาดเป็นวิธีการแทรก SQL แบบอินแบนด์ที่ใช้ประโยชน์จากข้อความแสดงข้อผิดพลาดของเซิร์ฟเวอร์ฐานข้อมูลเพื่อค้นหาสถาปัตยกรรมของฐานข้อมูล การแทรก SQL ตามข้อผิดพลาดเป็นวิธีการแทรก SQL แบบอินแบนด์ที่พบได้บ่อยที่สุด

ตัวอย่างของ SQLi ที่ใช้ข้อผิดพลาด:

หากผู้โจมตีพยายามเข้าสู่ระบบด้วยข้อมูลประจำตัวต่อไปนี้:

ชื่อผู้ใช้: ' หรือ 'a'='รหัสผ่าน: อะไรก็ได้

ฐานข้อมูลจะส่งกลับข้อผิดพลาดเนื่องจากคำสั่งนั้นไม่ถูกต้องตามไวยากรณ์ ข้อความแสดงข้อผิดพลาดจะเปิดเผยข้อมูลเกี่ยวกับฐานข้อมูลซึ่งผู้โจมตีสามารถนำไปใช้เป็นประโยชน์ได้

SQLi ที่ใช้ฐานสหภาพ:

การแทรก SQL แบบอินแบนด์เป็นวิธีหนึ่งในการรับข้อมูลจากเว็บไซต์โดยใช้ตัวดำเนินการ UNION เพื่อรวมเอาต์พุตจากคำสั่ง SELECT สองคำสั่งขึ้นไป

การแทรก SQL แบบตาบอด

Blind SQL injection คือการโจมตีที่ผู้โจมตีพยายามรับคำตอบจากฐานข้อมูลโดยถามคำถามที่จะส่งผลให้เกิดคำตอบจริงหรือเท็จ ผู้โจมตีใช้ข้อความแสดงข้อผิดพลาดเพื่อดูว่าแอปพลิเคชันตอบสนองแตกต่างกันหรือไม่เมื่อใช้โค้ดเฉพาะ

เมื่อแฮกเกอร์ใช้ SQL injection แอปพลิเคชันเว็บอาจแสดงข้อความเตือนฐานข้อมูลที่สำคัญโดยระบุว่ารูปแบบคำสั่ง SQL ไม่ถูกต้อง การแทรก SQL แบบซ่อนจะทำงานในลักษณะเดียวกับการแทรก SQL แบบดั้งเดิม ยกเว้นวิธีการดึงข้อมูลจากฐานข้อมูล หากฐานข้อมูลไม่มีข้อมูลเพียงพอที่ผู้โจมตีจะใช้ประโยชน์ได้ ผู้โจมตีจะต้องถามคำถามชุดหนึ่งเพื่อรับข้อมูล

การแทรก SQL แบบตาบอดแบ่งออกเป็น SQLi แบบ blind-boolean และ SQLi แบบ blind-time

Blind SQLi ที่ใช้บูลีน

การแทรก SQL แบบตาบอดตามบูลีนเป็นการโจมตีที่ผู้โจมตีพยายามรับคำตอบจากฐานข้อมูลโดยถามคำถามที่จะส่งผลให้เกิดการตอบสนองจริงหรือเท็จ ผู้โจมตีใช้ข้อความแสดงข้อผิดพลาดเพื่อดูว่าแอปพลิเคชันตอบสนองแตกต่างกันหรือไม่เมื่อใช้โค้ดเฉพาะ

ตัวอย่างของ Blind SQLi ที่ใช้บูลีน:

หากผู้โจมตีต้องการค้นหาประเภทฐานข้อมูล พวกเขาจะใช้คำสั่งต่อไปนี้:

เลือก * จากผู้ใช้ที่ user_id เช่น 'current_user' และ database() เช่น '%type%'

หากฐานข้อมูลเป็น MySQL ผลลัพธ์จะออกมาประมาณนี้:

คุณมีข้อผิดพลาดในรูปแบบ SQL ของคุณ ตรวจสอบคู่มือที่สอดคล้องกับเวอร์ชันเซิร์ฟเวอร์ MySQL ของคุณเพื่อดูรูปแบบที่ถูกต้องในการใช้ใกล้กับ 'และ database() เช่น '%type%” ที่บรรทัด

การแทรก SQL แบบ Blind ตามเวลา

การโจมตีแบบ Blind ตามระยะเวลาจะเกิดขึ้นเมื่อมีการส่งคำสั่ง SQL ไปยังเซิร์ฟเวอร์พร้อมกับโค้ดที่ทำให้แบบสอบถามดำเนินการช้าลง

การโจมตีแบบ Blind-based ช่วยให้ผู้โจมตีสามารถดึงข้อมูลโดยอิงตามเวลาที่เข้าถึง การโจมตีดังกล่าวเรียกว่าการโจมตีแบบ Blind หรือ Inferential Injection ซึ่งเป็นการโจมตีประเภทหนึ่งที่ไม่มีการไหลของข้อมูลระหว่างผู้โจมตีและฐานข้อมูล แต่เนื่องจากไม่มีการตอบสนอง จึงเรียกอีกอย่างหนึ่งว่าการโจมตีแบบ Blind Injection

เวลาตอบสนองบ่งชี้ว่าคำตอบนั้นถูกต้องหรือไม่ถูกต้อง หากคำตอบเป็นลบ ผู้บุกรุกจะส่งคำขออีกครั้ง เทคนิคการโจมตีนี้ค่อนข้างช้าเนื่องจากแฮ็กเกอร์ต้องตรวจสอบอักขระแต่ละตัวทีละตัว โดยเฉพาะอย่างยิ่งเมื่อโจมตีฐานข้อมูลขนาดใหญ่

ตัวอย่างของ SQLi แบบตาบอด

ในตัวอย่างนี้ ผู้โจมตีจะพยายามตรวจสอบว่าผู้ใช้ที่มี id=999 มีอยู่ในฐานข้อมูลหรือไม่ โดยใช้คำสั่งต่อไปนี้:

IF(SUBSTRING((เลือกรหัสผ่านจากผู้ใช้ที่ user_id=999),0, LEN('secret'))='secret', SLEEP(30), 'false')

หากผู้ใช้ที่มี ID 999 มีอยู่ในฐานข้อมูลและรหัสผ่านเป็นแบบลับ แอปพลิเคชันจะหยุดทำงานเป็นเวลา 30 วินาที แอปพลิเคชันจะส่งคืนค่า False หากผู้ใช้ไม่มีอยู่ในฐานข้อมูล

SQLi นอกแบนด์

ผู้ที่ต้องการขโมยข้อมูลอาจส่งรหัส SQL ไปยังเซิร์ฟเวอร์ฐานข้อมูลด้วยวิธีที่นอกเหนือจากการสื่อสารปกติระหว่างเซิร์ฟเวอร์และคอมพิวเตอร์เครื่องอื่น ซึ่งสามารถทำได้โดยส่งข้อมูลไปยังเซิร์ฟเวอร์ผ่านคำขอ DNS หรือ HTTP

การตอบสนองของแอปจะไม่ถูกกระทบไม่ว่าจะมีการส่งคืนข้อมูลหรือไม่ก็ตาม ไม่ว่าจะมีปัญหากับฐานข้อมูลหรือไม่ หรือใช้เวลาในการดำเนินการค้นหานานเท่าใด สามารถใช้ข้อมูลนอกแบนด์วิดท์ในการโต้ตอบเครือข่ายเพื่อเรียกใช้เหตุการณ์ตามต้องการ ขึ้นอยู่กับเงื่อนไขที่ฉีดเข้าไป ซึ่งอาจเปิดใช้งานตามเงื่อนไขเพื่อรับข้อมูลทีละบิต

ข้อมูลอาจรั่วไหลผ่านโปรโตคอลเครือข่ายหลายตัวจากการโต้ตอบของเครือข่าย ภาพแสดงคำขอที่ส่งจากแอปพลิเคชันเว็บไปยังฐานข้อมูลของแอปพลิเคชัน

ตัวอย่างของ SQLi นอกแบนด์

ในตัวอย่างนี้ ผู้โจมตีจะพยายามตรวจสอบว่ามีผู้ใช้รายใดรายหนึ่งอยู่ในฐานข้อมูลหรือไม่ โดยจะใช้คำสั่งต่อไปนี้:

เลือก user_id จาก users ที่ username='$username' และ password='$password' LIMIT 0,0 UNION SELECT NULL,' ' ลงในไฟล์ OUTFILE '/var/opt/databases/$filename.php'; --

แอปพลิเคชันจะส่งคืน ID ผู้ใช้หากผู้ใช้มีอยู่ในฐานข้อมูล หากผู้ใช้ไม่มีอยู่ในฐานข้อมูล แอปพลิเคชันจะสร้างไฟล์ที่มีโค้ด PHP ที่สามารถใช้ในการเรียกใช้คำสั่งระบบ ผู้โจมตีสามารถใช้ไฟล์นี้เพื่อเรียกใช้คำสั่งบนเซิร์ฟเวอร์ได้

วิธีป้องกันการแทรก SQL

วิธีที่ดีที่สุดในการป้องกันการโจมตีด้วยการแทรก SQL คือการใช้การตรวจสอบอินพุต คำสั่งที่เตรียมไว้ และแบบสอบถามแบบกำหนดพารามิเตอร์ โค้ดไม่ควรใช้ข้อมูลอินพุตของผู้ใช้โดยตรง นักพัฒนาจะต้องตรวจสอบอินพุตทั้งหมดแทนที่จะใช้เฉพาะอินพุตจากแบบฟอร์มเว็บ เช่น แบบฟอร์มเข้าสู่ระบบ ควรลบเครื่องหมายคำพูดเดี่ยวออกจากส่วนประกอบโค้ดที่น่าสงสัย นอกจากนี้ ควรซ่อนปัญหาฐานข้อมูลบนเว็บไซต์จริงเพื่อหลีกเลี่ยงการเปิดเผยปัญหาโดยไม่ได้ตั้งใจ การแทรก SQL อาจให้ข้อมูลเกี่ยวกับระบบฐานข้อมูลที่ผู้โจมตีสามารถใช้เป็นประโยชน์ได้

หากคุณพบปัญหากับเว็บไซต์ของคุณ คุณควรปิดระบบทันทีและติดต่อผู้ให้บริการโฮสติ้งของคุณ พวกเขาสามารถช่วยคุณพิจารณาว่าเว็บไซต์ของคุณถูกบุกรุกหรือไม่ และคุณต้องดำเนินการอย่างไรเพื่อแก้ไขปัญหา ในระหว่างนี้ ให้แน่ใจว่าผู้ใช้เว็บไซต์ของคุณทุกคนทราบถึงปัญหาและเปลี่ยนรหัสผ่านโดยเร็วที่สุด

เคล็ดลับการป้องกันเพื่อหลีกเลี่ยงการแทรก SQL

มีหลายวิธีที่จะหลีกเลี่ยงช่องโหว่ SQL injection ในภาษาการเขียนโปรแกรมและการตั้งค่าฐานข้อมูลของคุณ เทคนิคเหล่านี้ใช้ได้กับฐานข้อมูลส่วนใหญ่ เช่น XML คุณสามารถใช้เทคนิคเหล่านี้เพื่อทำให้ฐานข้อมูลของคุณปลอดภัยยิ่งขึ้น

1) การใช้กระบวนการจัดเก็บที่สร้างขึ้นอย่างถูกต้อง

ผู้เริ่มต้นควรเริ่มต้นด้วยการเรียนรู้วิธีสร้างคำสั่งที่มีตัวแปร ซึ่งง่ายกว่าการสร้างแบบสอบถามแบบไดนามิก และเข้าใจง่ายกว่า แบบสอบถามแบบมีพารามิเตอร์เป็นวิธีที่นักพัฒนาสร้างโค้ด SQL ทั้งหมด จากนั้นจึงจัดเตรียมพารามิเตอร์แต่ละรายการในภายหลัง วิธีนี้ช่วยให้ฐานข้อมูลสามารถระบุระหว่างโค้ดต้นฉบับและข้อมูลได้

คำสั่งที่เตรียมไว้จะช่วยให้มั่นใจได้ว่าเป้าหมายของแบบสอบถามจะไม่เปลี่ยนแปลง แม้ว่าจะมีคนพยายามให้คำแนะนำ SQL ก็ตาม

2) การตรวจสอบอินพุตแบบรายการอนุญาต

แบบสอบถาม SQL ใช้ตัวแปรผูกในตำแหน่งเฉพาะสำหรับข้อมูล ตัวอย่างเช่น หากคุณใช้ Python คุณจะใช้ %s ตัวแทน คุณสามารถใช้นิพจน์ทั่วไปเพื่อตรวจสอบอินพุตของผู้ใช้กับรายการอนุญาตสำหรับอักขระที่อนุญาตในตัวแปรผูกแต่ละตัว

หากคุณใช้ JavaScript คุณสามารถใช้ _ว เพื่อให้ตรงกับอักขระตัวเลขและอักษรขีดล่าง

รายการที่อนุญาตควรเจาะจงให้มากที่สุดเพื่อหลีกเลี่ยงผลลัพธ์บวกปลอม

ตัวอย่างเช่น หากคุณต้องการค้นหาหมายเลขโทรศัพท์ของสหรัฐอเมริกา คุณจะใช้นิพจน์ทั่วไปดังต่อไปนี้:

/^\d{11}$/

ซึ่งจะตรงกับสตริงที่มีตัวเลข 11 หลัก ซึ่งอาจเป็นหมายเลขโทรศัพท์ หากมีใครพยายามส่งบางอย่างเช่น 'เอบีซีดีเอฟ' มันจะไม่ตรงกัน และอินพุตก็จะไม่ถูกต้อง

วิธีนี้จะช่วยให้แน่ใจว่าข้อมูลของคุณปลอดภัย หากคุณจำเป็นต้องใช้ค่าจากโค้ดแทนพารามิเตอร์ของผู้ใช้ ก็ไม่เป็นไร!

อย่างไรก็ตาม สมมติว่าค่าพารามิเตอร์ของผู้ใช้กำหนดเป้าหมายไปที่ชื่อตารางและคอลัมน์เฉพาะ ในกรณีนั้น ค่าพารามิเตอร์ควรได้รับการแมปกับชื่อตารางและคอลัมน์ที่เกี่ยวข้องเพื่อให้แน่ใจว่าอินพุตของผู้ใช้ที่ไม่ผ่านการตรวจสอบจะไม่เข้าสู่แบบสอบถาม

3) ใช้ไวท์ลิสต์

อย่ากรองข้อมูลอินพุตของผู้ใช้ตามรายการดำของอักขระที่ไม่ดี การใช้รายการอนุญาตของอักขระที่ดีที่คาดว่าจะอยู่ในฟิลด์เฉพาะจะมีประสิทธิภาพมากกว่ามาก วิธีนี้จะหยุดการโจมตีด้วยการแทรก SQL ก่อนที่จะเกิดขึ้น

ตัวอย่างเช่น อนุญาตให้ใส่เฉพาะตัวเลขและขีดกลางในช่องป้อนข้อมูลหากคุณต้องการหมายเลขโทรศัพท์ หากคุณต้องการที่อยู่อีเมล ให้ใส่เฉพาะอักขระที่ถูกต้องในที่อยู่อีเมลเท่านั้น

4) ใช้แพลตฟอร์มที่ทันสมัยที่สุด

PHP ไม่มีการป้องกัน SQLi ในแพลตฟอร์มการพัฒนาเว็บรุ่นเก่า ให้ใช้สภาพแวดล้อมการเขียนโปรแกรม ภาษา และเทคโนโลยีที่เกี่ยวข้องเวอร์ชันล่าสุดที่มีอยู่ แทนที่จะใช้ PHP ให้ใช้ PDO ในตัวอย่างนี้

5) สแกนแอปพลิเคชันเว็บของคุณเป็นประจำ

การแทรก SQL อาจตรวจพบได้ยากมาก สิ่งสำคัญคือต้องสแกนเว็บแอปพลิเคชันของคุณเพื่อหาช่องโหว่เป็นประจำ

6) การบังคับใช้สิทธิพิเศษขั้นต่ำ

หลักการสิทธิ์ขั้นต่ำคือแนวคิดด้านความปลอดภัยที่จำกัดผู้ใช้ให้มีสิทธิ์เข้าถึงขั้นต่ำที่จำเป็นต่อการทำงาน ซึ่งรวมถึงการจำกัดจำนวนบัญชีที่ผู้ใช้มีและสิทธิ์พิเศษที่บัญชีเหล่านั้นมี

การจำกัดการใช้งานให้น้อยที่สุด (LRF) คือแนวทางปฏิบัติและแนวคิดในการจำกัดสิทธิ์ผู้ใช้ บัญชี และกระบวนการประมวลผลให้เหลือเฉพาะทรัพยากรที่จำเป็นสำหรับงานพื้นฐานที่ยอมรับได้เท่านั้น ซึ่งจะช่วยรักษาระดับสิทธิ์ผู้ใช้หรือระดับการอนุญาตขั้นต่ำ ซึ่งมีความสำคัญอย่างยิ่งต่อการทำงานอย่างมีประสิทธิภาพของผู้คน

สิทธิ์ขั้นต่ำคือหลักการรักษาความปลอดภัยที่กำหนดให้แอปพลิเคชัน ระบบ และอุปกรณ์ต่างๆ ต้องมีสิทธิ์ที่จำเป็นในการดำเนินการงานเฉพาะเท่านั้น วิธีนี้จะช่วยจำกัดผลกระทบหากมีผู้ใช้ประโยชน์จากช่องโหว่และสร้างความเสียหาย ซึ่งแตกต่างจากการให้สิทธิ์แก่ผู้ใช้มากกว่าที่จำเป็น ซึ่งจะเพิ่มความเสี่ยงต่ออันตรายร้ายแรงจากการโจมตี SQL

การแทรก SQL – คำถามที่พบบ่อย

การแทรก SQL แบบอินแบนด์เป็นการโจมตีแบบแทรก SQL ที่พบได้บ่อยที่สุด โดยเกิดขึ้นเมื่อผู้โจมตีสามารถใช้ช่องทางการสื่อสารเดียวกันเพื่อส่งข้อมูลและรวบรวมผลลัพธ์

การป้องกันที่ดีที่สุดต่อการแทรก SQL คือการใช้แบบสอบถามแบบมีพารามิเตอร์ แบบสอบถามประเภทนี้ใช้ค่าตัวแทนสำหรับพารามิเตอร์ซึ่งจะให้มาในภายหลัง วิธีนี้ช่วยให้ฐานข้อมูลสามารถระบุระหว่างโค้ดต้นฉบับและข้อมูลได้

สามารถตรวจจับการแทรก SQL ได้หลายวิธี วิธีหนึ่งคือใช้ไฟร์วอลล์แอปพลิเคชันเว็บ (WAF) WAF คือฮาร์ดแวร์หรือซอฟต์แวร์ที่อยู่ระหว่างแอปพลิเคชันเว็บและอินเทอร์เน็ต WAF ตรวจสอบการรับส่งข้อมูลเพื่อหาการกระทำที่เป็นอันตราย และสามารถบล็อกการโจมตีการแทรก SQL ได้

การแทรก SQL ลำดับที่สองเกิดขึ้นเมื่อผู้โจมตีสามารถแทรกเนื้อหาที่จัดเก็บโดยแอปพลิเคชันเว็บแล้วจึงดำเนินการในภายหลัง การโจมตีประเภทนี้ทำได้ยากกว่าเนื่องจากผู้โจมตีจะต้องมีวิธีที่จะทริกเกอร์การดำเนินการเนื้อหาที่จัดเก็บไว้

การแทรก SQL แบบตาบอดเป็นการโจมตีที่ผู้โจมตีไม่เห็นผลลัพธ์ของเพย์โหลดโดยตรง แต่จะต้องใช้คำสั่งจริงหรือเท็จเพื่ออนุมานข้อมูลจากฐานข้อมูล การโจมตีประเภทนี้มีความท้าทายในการดำเนินการมากกว่า แต่ก็อาจอันตรายเท่ากับการแทรก SQL ประเภทอื่น

Stacked Query คือประเภทหนึ่งของการแทรก SQL ที่ผู้โจมตีใช้การสอบถามหลายรายการเพื่อดึงข้อมูลจากฐานข้อมูล การโจมตีประเภทนี้มีความท้าทายในการดำเนินการมากกว่า แต่หากประสบความสำเร็จก็อาจเป็นอันตรายได้มาก

การแทรก SQL ตามข้อผิดพลาดเป็นการโจมตีที่ผู้โจมตีใช้ข้อผิดพลาดของฐานข้อมูลเพื่ออนุมานข้อมูลจากฐานข้อมูล การโจมตีนี้ดำเนินการได้ยากกว่าแต่ก็อาจเป็นอันตรายได้มากหากทำสำเร็จ

ความปลอดภัย

แอดมินเป็นนักเขียนอาวุโสของ Government Technology ก่อนหน้านี้เธอเคยเขียนบทความให้กับ PYMNTS และ The Bay State Banner และสำเร็จการศึกษาระดับปริญญาตรีสาขาการเขียนสร้างสรรค์จากมหาวิทยาลัยคาร์เนกีเมลลอน เธออาศัยอยู่ชานเมืองบอสตัน