การโจมตีระยะไกล

กันยายน 15, 2022 • ความปลอดภัย

การโจมตีระยะไกลคืออะไร?

เมื่อโจรขโมยของจากบ้าน พวกเขาเสี่ยงที่จะทิ้งหลักฐาน DNA หรือรอยนิ้วมือที่อาจนำไปสู่การจับกุม อย่างไรก็ตาม แฮกเกอร์ที่ก่ออาชญากรรมไซเบอร์สามารถทำได้โดยไม่ต้องอยู่ในบริเวณเดียวกับเหยื่อของพวกเขา ดังนั้นจึงมีโอกาสน้อยกว่าที่จะถูกจับ นอกจากนี้ แฮกเกอร์ที่มีประสบการณ์สามารถใส่ร้ายคนบริสุทธิ์ได้โดยการวางหลักฐานเท็จออนไลน์ที่ชี้กลับไปยังอุปกรณ์หรือบัญชีดิจิทัลของผู้บริสุทธิ์.

เนื่องจากแฮกเกอร์ที่มีประสบการณ์มีทักษะในการค้นหาจุดอ่อนในระบบปัจจุบัน ไม่มีเครื่องมือหรือวิธีการป้องกันใดที่สามารถหยุดพวกเขาได้ น่าเสียดายที่ผู้ที่รับผิดชอบในการพัฒนามาตรการทางกฎหมายเพื่อปกป้องผู้คนและธุรกิจจากการแฮ็กดูเหมือนจะไม่รู้จริงหรือไม่สนใจเกี่ยวกับเรื่องนี้เอง.

ประเภทของการโจมตีระยะไกล

ผู้โจมตีสามารถควบคุมระบบระยะไกลได้หลายวิธี:

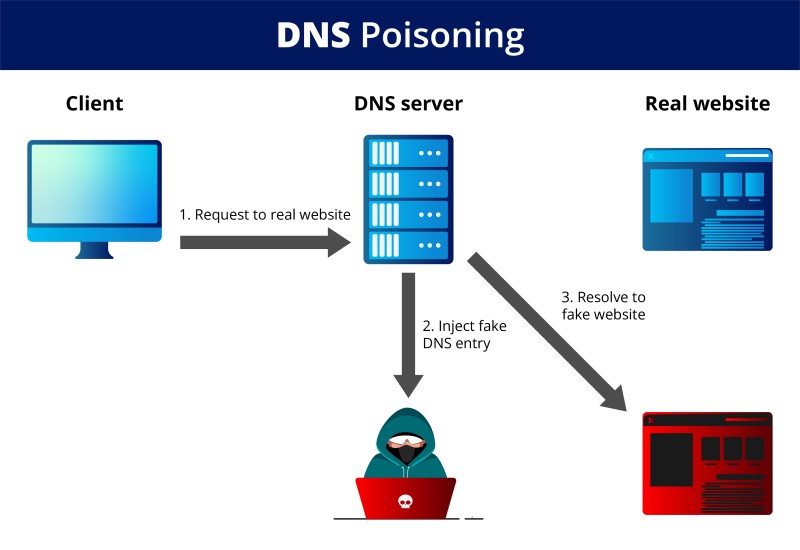

การปลอมแปลง DNS

ทุกอุปกรณ์และเซิร์ฟเวอร์มีชุดตัวเลขที่เรียกว่าที่อยู่โปรโตคอลอินเทอร์เน็ต (IP) ที่ใช้ในการระบุในการสื่อสาร แต่ละเว็บไซต์มีชื่อโดเมนเพื่อช่วยให้ผู้คนค้นหาเว็บไซต์ที่ต้องการ (เช่น www.domain.com) ระบบชื่อโดเมน (DNS) แปลงชื่อโดเมนที่ผู้ใช้ระบุให้เป็นที่อยู่ IP ที่ถูกต้องโดยใช้เซิร์ฟเวอร์ DNS เพื่อกำหนดเส้นทางการจราจรอย่างเหมาะสม ทั้งหมดนี้ได้รับการจัดการผ่านเซิร์ฟเวอร์ DNS.

การปลอมแปลง DNS คือเมื่อผู้โจมตีเปลี่ยนเส้นทางการจราจรจากเว็บไซต์ที่ตั้งใจไปยังเว็บไซต์ปลอมโดยการเปลี่ยนแปลงบันทึก DNS ตัวอย่างเช่น หากคุณพยายามเข้าสู่ระบบบัญชีธนาคารออนไลน์ของคุณ แต่แทนที่จะถูกเปลี่ยนเส้นทางไปยังหน้าที่ดูเหมือนหน้าเข้าสู่ระบบของธนาคาร ผู้โจมตีได้ทำการโจมตีปลอมแปลง DNS หากคุณป้อนข้อมูลที่ละเอียดอ่อนลงในเว็บไซต์ปลอมนี้ ผู้โจมตีสามารถขโมยข้อมูลของคุณเพื่อประโยชน์ของพวกเขา.

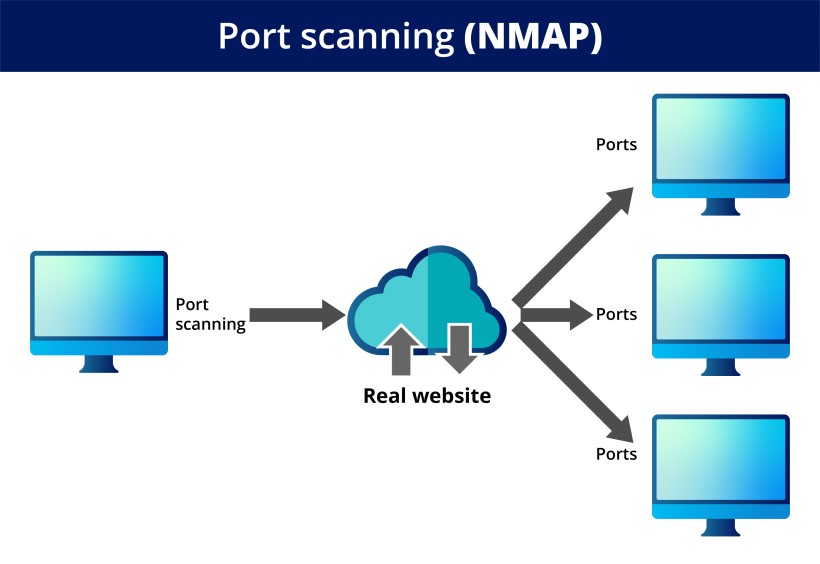

การสแกนพอร์ต

การสแกนพอร์ตเป็นวิธีการค้นหาว่าพอร์ตใดในเครือข่ายที่เปิดอยู่ ซึ่งทำได้โดยการพยายามส่งและรับข้อมูลผ่านแต่ละพอร์ต เหมือนกับการเคาะประตูเพื่อดูว่ามีใครอยู่บ้านหรือไม่ หากมีคนตอบ คุณจะรู้ว่าพอร์ตเปิดอยู่ พวกเขาทำการสแกนพอร์ตกับเครือข่ายหรือเซิร์ฟเวอร์เพื่อแสดงว่าพอร์ตใดเปิดและกำลังฟัง (รับข้อมูล) และมีอุปกรณ์รักษาความปลอดภัยเช่นไฟร์วอลล์อยู่ระหว่างแหล่งที่มาและเป้าหมายหรือไม่ การสแกนพอร์ตยังสามารถใช้เพื่อระบุลักษณะของอุปกรณ์โดยดูจากกิจกรรมของพอร์ตแต่ละพอร์ต.

โปรแกรมนี้ไม่เพียงใช้โดยผู้ดูแลระบบความปลอดภัยเพื่อตรวจสอบเครือข่ายของพวกเขาสำหรับช่องโหว่ใด ๆ แต่ยังมักใช้โดยแฮกเกอร์เป็นส่วนหนึ่งของการสอดแนมเมื่อมองหาจุดอ่อนที่จะใช้ประโยชน์.

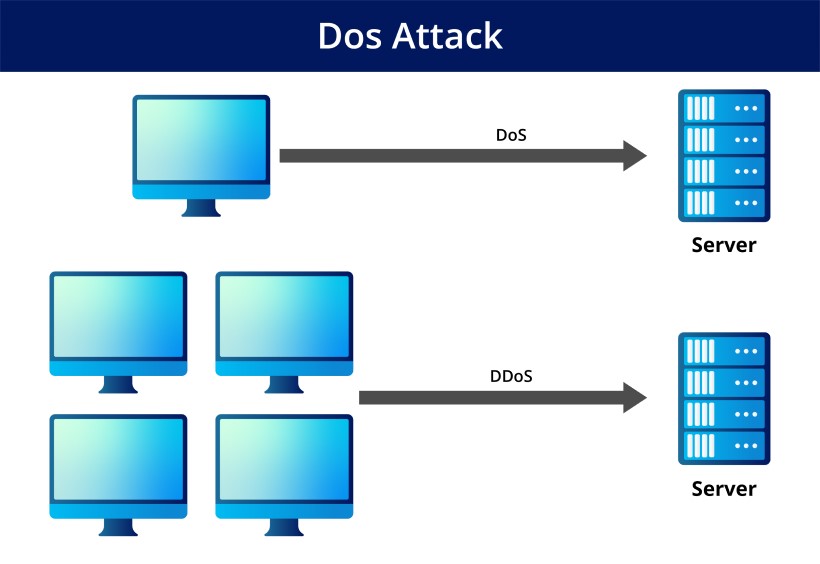

การโจมตี DoS

เป้าหมายของการโจมตี DoS คือการหยุดไม่ให้ผู้ที่ได้รับอนุญาตใช้เครื่องหรือเครือข่ายจากการใช้งาน โดยการท่วมเป้าหมายด้วยคำถามและข้อมูลที่ทำให้ระบบล่ม พนักงาน สมาชิก และผู้บริโภคไม่สามารถใช้ระบบได้เนื่องจากคำขอที่ถูกต้องของพวกเขาถูกครอบงำโดยกิจกรรมที่ผิดกฎหมายของผู้โจมตี.

DDoS attacks อาจมีค่าใช้จ่ายสูงสำหรับผู้ที่ได้รับผลกระทบ การโจมตีอาจเกี่ยวกับการขโมยข้อมูลหรือทรัพย์สิน องค์กร เช่น ธนาคาร ร้านค้า บริษัทสื่อ และสถาบันรัฐบาล มักจะเป็นเป้าหมายของเซิร์ฟเวอร์เว็บของพวกเขาในการโจมตีเหล่านี้.

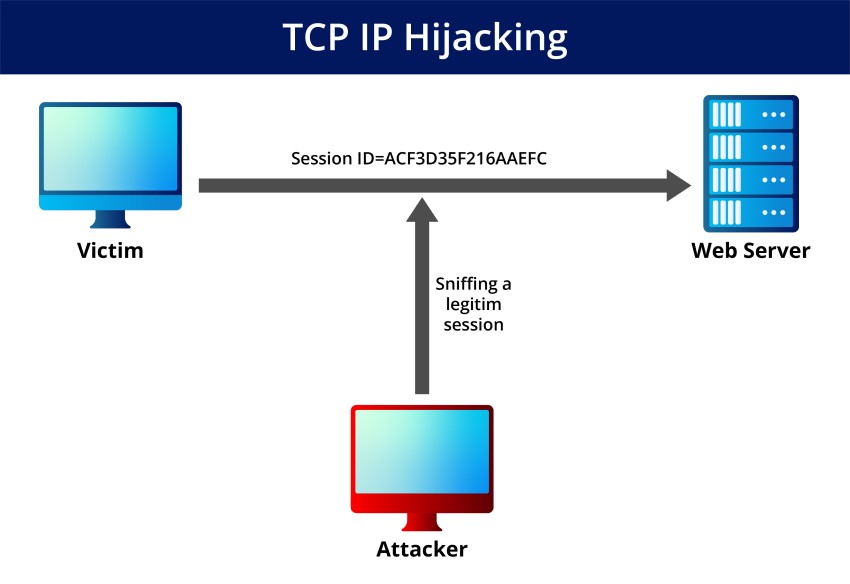

การแย่งชิง TCP/IP

การโจมตีประเภทนี้คือเมื่อแฮกเกอร์เข้าควบคุมเซสชันระหว่างอุปกรณ์สองเครื่องที่กำลังสื่อสารกันอยู่ ผู้โจมตีต้องอยู่ในเครือข่ายเดียวกับเหยื่อเพื่อดำเนินการโจมตีนี้.

เมื่อผู้โจมตีเข้าควบคุมเซสชัน พวกเขาสามารถดักฟังการสนทนาและแก้ไขข้อมูลที่แลกเปลี่ยนกันได้ การโจมตีนี้มักจะแทรกมัลแวร์เข้าสู่ระบบหรือขโมยข้อมูลที่ละเอียดอ่อน.

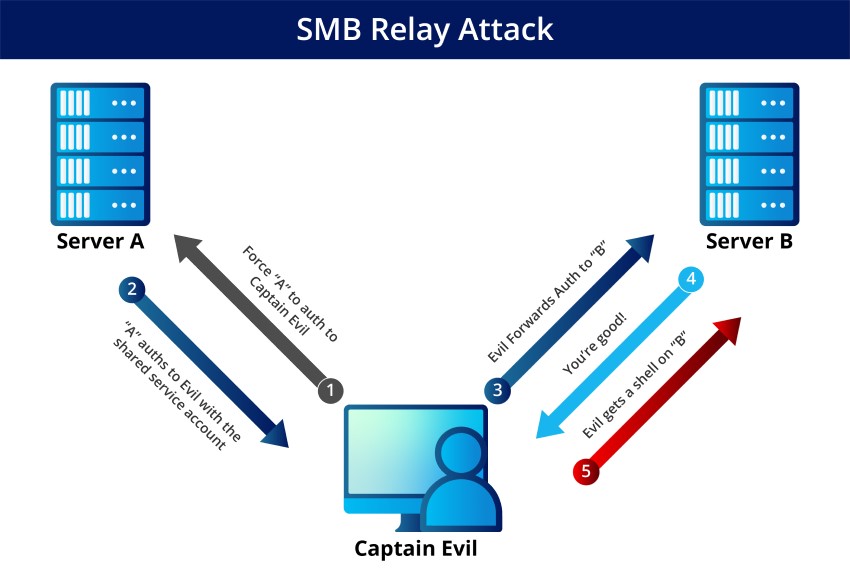

การโจมตี SMB Relay

การโจมตี Server Message Block (SMB) Relay เป็นเรื่องที่พบได้บ่อยในองค์กรที่ยังคงใช้การรับรองความถูกต้อง NTLM Version 2 อาชญากรไซเบอร์สามารถส่งต่อข้อมูลที่ละเอียดอ่อนไปยังเซิร์ฟเวอร์อื่นโดยไม่ถูกจับได้โดยการแอบฟังการจราจรเครือข่าย.

ลองคิดถึงปัญหานี้จากมุมมองของผู้ใช้ที่เป็นแบบอย่างและแฮกเกอร์ที่ชั่วร้าย สถานการณ์ที่เหมาะสมคือเมื่อบุคคลจริงพยายามเข้าสู่ระบบและยืนยันตัวตนของพวกเขา เมื่อแทนที่จะเป็นผู้ใช้ที่ถูกต้อง แฮกเกอร์พยายามใช้ข้อมูลประจำตัวที่ถูกขโมยโดยการตรวจสอบการจราจรเครือข่ายเพื่อให้ได้การเข้าถึง - ไม่มีความจำเป็นสำหรับรหัสผ่าน.

ความก้าวหน้าล่าสุดในเทคโนโลยีการแฮ็ก

แฮกเกอร์กำลังค้นหาวิธีใหม่ ๆ ในการเข้าถึงข้อมูลที่ถูกจำกัด ซึ่งทำให้เห็นได้ชัดว่ากฎหมายการฉ้อโกงและการละเมิดคอมพิวเตอร์จำเป็นต้องได้รับการอัปเดต กฎหมายนี้ถูกสร้างขึ้นในทศวรรษที่ 1980 แต่ไม่ได้รับการเปลี่ยนแปลงตั้งแต่ปี 2011 หมายความว่ามันไม่ตอบสนองต่อความก้าวหน้าทางเทคโนโลยีล่าสุด CFAA ต้องนำหน้าแฮกเกอร์โดยการอัปเดตเป็นประจำ.

การโกหกในโปรไฟล์หาคู่อาจดูไม่สำคัญ แต่ถ้าละเมิดข้อกำหนดการใช้งานของเว็บไซต์ คุณอาจถูกตั้งข้อหาแฮ็กภายใต้ CFAA. ความผิดเล็กน้อยนี้มาพร้อมกับโทษจำคุกหนึ่งปีหรือปรับ 100,000 บาท.

การหลีกเลี่ยงการทดสอบ CAPTCHA

การทดสอบ CAPTCHA ใช้เพื่อกำหนดว่าผู้ใช้เป็นมนุษย์หรือหุ่นยนต์ มักใช้เพื่อวัตถุประสงค์ด้านความปลอดภัย เช่น การเข้าสู่ระบบบัญชีธนาคารของคุณ หากถูกจับได้ว่าพยายามหลีกเลี่ยง CAPTCHA คุณอาจถูกตั้งข้อหาแฮ็กและเผชิญโทษจำคุกสูงสุด 8 ปี.

CAPTCHA เป็นมาตรการรักษาความปลอดภัยของเว็บไซต์เพื่อป้องกันไม่ให้บอทเข้าถึงเว็บไซต์ จะแสดงภาพที่ยากต่อการถอดรหัสและเพื่อให้ได้การเข้าถึง คุณต้องป้อนตัวอักษรและตัวเลขที่แสดงในกล่องด้านล่างภาพ อย่างไรก็ตาม แฮกเกอร์กลายเป็นคนฉลาดในการแฮ็กมันจน CAPTCHA ต้องซับซ้อนมากขึ้น ส่งผลให้พวกเขาถูกแก้ไขบ่อยกว่ามนุษย์ เพื่อรับมือกับเรื่องนี้, reCAPTCHA ได้รับการพัฒนาและเกี่ยวข้องกับการดูสี่เหลี่ยมเล็ก ๆ และทำเครื่องหมายพวกมันด้วยหัวดับเพลิง รถบัส หรือทางข้าม.

ในขณะนี้, reCAPTCHA ยังคงใช้งานอยู่ อย่างไรก็ตาม จะไม่นานก่อนที่เทคนิคการเรียนรู้ของเครื่องอัตโนมัติจะถูกค้นพบเพื่อหลีกเลี่ยงมัน.

ทั้ง reCAPTCHA และ CAPTCHA ได้รับการพัฒนาจากแนวคิดที่ว่ามันเป็นไปได้ที่จะระบุมนุษย์จากคอมพิวเตอร์ออนไลน์ในวิธีที่มีต้นทุนต่ำ ใช้งานง่าย และรวดเร็ว คำถามเหล่านี้บังคับให้เราพิจารณาว่าอะไรที่ทำให้เราเป็นมนุษย์และเครื่องจักรสามารถทำซ้ำแง่มุมนั้นได้หรือไม่ คำตอบที่ชัดเจนคือเราไม่รู้เพราะตอนนี้เราได้กระโดดเข้าสู่บ่อน้ำปรัชญาอย่างลึกซึ้ง.

แล้วคุณจะนำหน้าและป้องกันไม่ให้ธุรกิจหรือเว็บไซต์ของคุณถูกแฮ็กได้อย่างไร?

รักษาซอฟต์แวร์ของคุณให้ทันสมัย

สิ่งที่สำคัญที่สุดคือการอัปเดตซอฟต์แวร์ของคุณให้ทันสมัยอยู่เสมอ ซึ่งรวมถึงระบบปฏิบัติการ แอปพลิเคชัน และปลั๊กอินใด ๆ ซอฟต์แวร์ที่ล้าสมัยเป็นหนึ่งในวิธีที่พบบ่อยที่สุดที่แฮกเกอร์เข้าถึงระบบ.

อีกวิธีหนึ่งในการป้องกันตัวเองคือการเปลี่ยนชื่อผู้ใช้และรหัสผ่านเริ่มต้นสำหรับอุปกรณ์หรือบัญชีใด ๆ หลายคนไม่รู้ว่าชื่อผู้ใช้และรหัสผ่านเริ่มต้นสามารถหาได้ง่ายทางออนไลน์ แฮกเกอร์รู้เรื่องนี้และลองใช้ข้อมูลประจำตัวเหล่านี้ก่อนที่จะย้ายไปยังวิธีการที่ซับซ้อนมากขึ้น.

ใช้การยืนยันตัวตนสองขั้นตอน

การใช้การยืนยันตัวตนสองขั้นตอน (2FA) เป็นหนึ่งในวิธีที่ดีที่สุดในการป้องกันบัญชีของคุณจากการถูกแฮ็ก 2FA เพิ่มชั้นความปลอดภัยเพิ่มเติมโดยกำหนดให้คุณป้อนทั้งรหัสผ่านและรหัสที่ส่งไปยังโทรศัพท์ของคุณ ซึ่งทำให้แฮกเกอร์เข้าถึงบัญชีของคุณได้ยากขึ้นมากแม้ว่าพวกเขาจะมีรหัสผ่านของคุณ.

ปิดการเข้าถึงระบบแบบไม่ระบุชื่อ

การโจมตีการเข้าถึงระยะไกลกำลังเพิ่มขึ้น และการดำเนินการเพื่อป้องกันตัวเองเป็นสิ่งสำคัญ อาชญากรไซเบอร์กำลังมีความซับซ้อนมากขึ้น ดังนั้นการนำหน้าจึงเป็นสิ่งสำคัญ การอัปเดตซอฟต์แวร์ของคุณให้ทันสมัยอยู่เสมอ การใช้การยืนยันตัวตนสองขั้นตอน และการปิดการเข้าถึงแบบไม่ระบุชื่อเป็นวิธีที่มีประสิทธิภาพในการป้องกันตัวเอง เมื่อเทคโนโลยีก้าวหน้า เราจะต้องพัฒนาวิธีใหม่ ๆ เพื่อให้ล้ำหน้าแฮกเกอร์ในเกมแมวและหนูนี้.

ความปลอดภัย

แอดมินเป็นนักเขียนอาวุโสของ Government Technology ก่อนหน้านี้เธอเคยเขียนบทความให้กับ PYMNTS และ The Bay State Banner และสำเร็จการศึกษาระดับปริญญาตรีสาขาการเขียนสร้างสรรค์จากมหาวิทยาลัยคาร์เนกีเมลลอน เธออาศัยอยู่ชานเมืองบอสตัน