فهم أنظمة التحكم في الوصول

07 أكتوبر 2022 • سيزار دانيال باريتو

الهدف النهائي لأي نظام أمني هو توفير شعور بالأمان للأفراد والمنظمات. عندما يكون لدى مجموعة سيطرة كاملة على أصولها ويمكنها استخدامها دون قيود، يتحقق هذا اليوتوبيا. يمكن للناس الاستمتاع براحة البال الحقيقية عندما لا يضطرون للقلق بشأن فقدان الوصول أو الملكية.

أن تكون دائمًا على استعداد لمواجهة الهجمات الإلكترونية الجديدة هو وظيفة بدوام كامل لخبراء الأمن السيبراني. لا يمكن لهؤلاء المتخصصين أن يخفضوا حذرهم أبدًا، حيث يتم تطوير أنواع جديدة من الهجمات الإلكترونية باستمرار.

Security can be considered the degree to which measures are taken to protect against potential damage. The goal for any company or organization would be to keep their system’s security level high enough so that only authorized personnel are allowed access while also protecting them from outside threats like hackers who may try stealing information through cyber-attacks.

الأمن السيبراني مقابل الأمن المادي

على المدى "الأمن المادي” encompasses the measures taken to protect your property from theft or damage. الأمن المادي may include tools like locks and gates and policies such as employee background checks. “الأمن السيبراني,” on the other hand, describes the steps taken to defend against digital threats. الأمن السيبراني includes protecting physical access to devices and systems that store data (like servers) and measures related to network security, informational access, and control of the system’s data.

Today, in order to be secure, both physical and cybersecurity must work together. To ensure everything is covered, it’s crucial to have a comprehensive security plan that encompasses all security aspects. This includes ensuring secure infrastructure (physical buildings, systems, etc.).

نحن نميل إلى التفكير في أمن البنية التحتية من حيث الهياكل المادية، مثل الأبواب أو النوافذ القابلة للقفل. ومع ذلك، هناك العديد من الجوانب الإضافية المتضمنة في إنشاء نظام أمني فعال. تتضمن هذه الأساليب عمومًا مزيجًا من التدابير الأمنية الحيوية التي تم تصميمها واختبارها لتلبية المتطلبات التشغيلية والشركات.

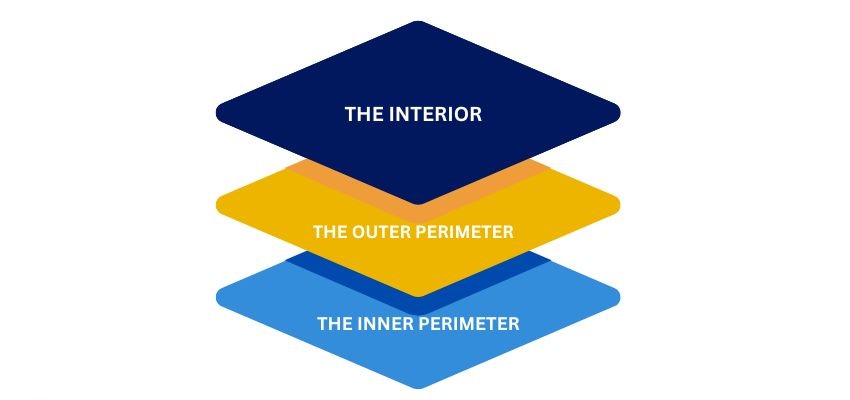

الطبقات الثلاث للتحكم في الوصول المادي

هناك ثلاث طبقات عامة لتطوير وتنفيذ استراتيجية لتأمين أصول البنية التحتية.

- الداخل هذه هي الطبقة الأعمق من الحماية، التي تشمل الداخل للهيكل، المكتب، الكابينة، وما إلى ذلك التي تقع داخل المحيط الداخلي والخارجي.

- المحيط الخارجي هذه هي المساحة المحيطة بالمنطقة الآمنة. لتأمين هذه المساحة، يجب عليك التحكم في من يمكنه عبور الخط القانوني أو المادي الذي يحدد حدوده. على سبيل المثال، خطوط الملكية أو الجدران الخارجية للمبنى ستحدد المحيط الخارجي لمجمع.

- المحيط الداخلي غالبًا ما يتم تعريفه بالحواجز المادية مثل الجدران، الأبواب، والنوافذ - سواء كانت خارجية أو داخلية، اعتمادًا على سياق المحيط الخارجي.

ستغطي خطة الأمان الشاملة جميع المستويات الثلاثة للأمان. تتكون الطبقات الثلاث للأمان عادةً من تقنيات مختلفة تعمل معًا لتشكيل حل حماية مادي فعال.

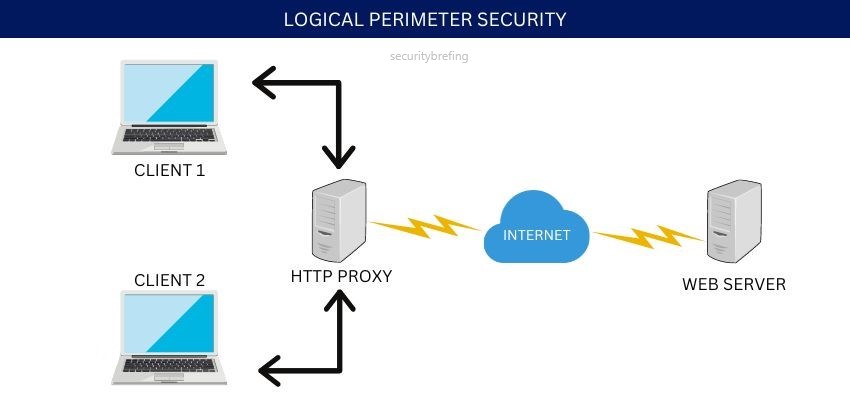

أمن المحيط المنطقي

In addition to the three physical layers, there is also what’s known as logical perimeter security. This term covers the electronic access controls that are in place to protect systems and data. These include passwords, user IDs, encryption keys, and other digital means of keeping information safe.

طرق التحكم في الوصول الطبيعية

يتضمن التحكم الطبيعي في الوصول استخدام عناصر التصميم الطبيعية لتقييد أو السماح بالوصول إلى منطقة، على سبيل المثال، استخدام نهر كحاجز طبيعي للحماية من الهجمات البرية.

تعزيز الإقليم

Territorial reinforcement employs structures, systems, and policies to establish and maintain a physical security presence. For example, this may involve lighting to increase an area’s visibility or establishing access control measures like gates and fences.

طرق التحكم في الوصول التكنولوجية

يستخدم التحكم في الوصول التكنولوجي التكنولوجيا لتقييد أو السماح بالوصول إلى منطقة. تشمل أنظمة CCTV، أنظمة الإنذار، و أنظمة التحكم في الوصول.

يعتمد تشغيل وإدارة أمن البنية التحتية على ثلاثة أنواع أساسية من الأنظمة الفرعية:

- الردع

- الوقاية

- الاستجابة

يعتمد الردع على فكرة أنه إذا علم المتسلل أنه من المرجح أن يتم القبض عليه، فسيكون أقل احتمالًا لمحاولة الهجوم.

الهدف من الوقاية هو جعل من الصعب على المتسلل الوصول إلى الهدف. يتم ذلك عن طريق جعل من الصعب العثور على الهدف، ومن الصعب الاقتراب من الهدف، ومن الصعب اختراق الهدف.

تم تصميم أنظمة الاستجابة لاكتشاف التسلل ثم اتخاذ إجراء لإيقاف المهاجم وتقليل الضرر الذي يمكن أن يسببه.

سيجمع نظام الأمان المصمم جيدًا بين هذه الأنظمة الفرعية الثلاثة لإنشاء نظام فعال للردع والوقاية والاستجابة.

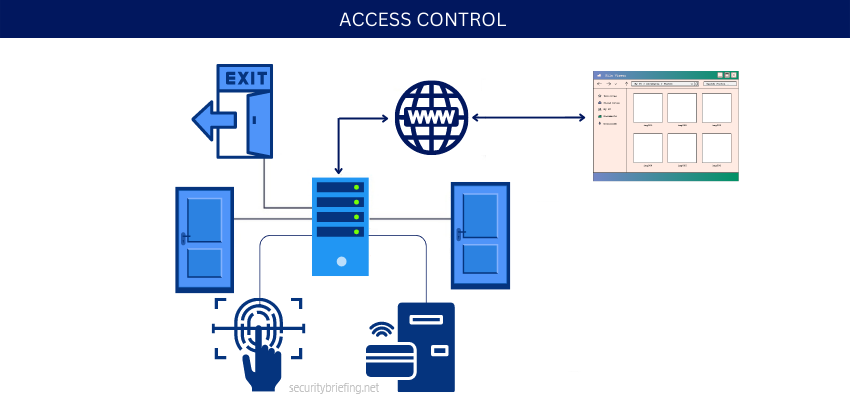

التحكم في الوصول

الأولوية الأولى لأنظمة الأمان، كما يتفق معظم الخبراء، هي منع المتسللين باستخدام الردع. يمكن تقييد أجزاء من البنية التحتية بحيث لا يمكن للأشخاص غير المصرح لهم إحداث أي ضرر أو تدمير أو سرقة.

الخروج، أو الحق القانوني لمغادرة منشأة، يُعرف بأنه الطريق الذي يستخدمه الناس للدخول والخروج من مكان. يمكن تعريف الأمن المادي على أنه الدخول، الذي يشير إلى المسار المادي الذي يستخدمه شخص ما للدخول إلى موقع والخروج منه بشكل صحيح.

في مصطلحات الأمان، الحق هو امتياز قانوني أو إذن يُمنح لشخص أو مجموعة من قبل سلطة معترف بها. يمكن أن تكون هذه السلطة حكومة، أو وكيل حكومي معترف به قانونيًا، أو مالك الأصل. عندما يحاول الأشخاص غير المصرح لهم الوصول إلى أصل ليس لديهم حقوق له، يصبحون متسللين.

لذلك، يتعلق التحكم في الوصول بالتحكم في من يمكنه الدخول، الخروج، والعودة إلى الأصل. التحكم في وصول الأشخاص غير المصرح لهم إلى الأصول الأساسية هو خطوة أمنية حيوية يمكنك اتخاذها.

التفويض

Authorization may be the property line of the organization’s physical property or the front door of their facilities.

الهدف الرئيسي من المحيط هو تفويض الموظفين فقط. يمكن استخدام طرق مختلفة لتحقيق ذلك - مثل زراعة الأسوار حول خط الملكية أو وضع لافتات مرئية. إذا حاول فرد غير مصرح له العبور، يتم إيقافه فورًا بواسطة ميزات الأمان مثل الأسلاك الشائكة مع البوابات والحراس المسلحين.

Most access-control efforts occur between a property’s outer and inner perimeters. This can include having employee and guest parking in strategic places and using landscaping to direct people to specific entrances and exits and keep them away from other possible entry/exit points.

هذا يعني أيضًا الحفاظ على منزلك آمنًا من المتسللين. يمكنك القيام بذلك باستخدام حواجز مادية مثل الجدران، النوافذ، والأبواب. ستمنع هذه الحواجز الناس من الاقتراب كثيرًا من منزلك وتساعد في حمايتك وحماية عائلتك.

الأمن الداخلي هو أمان الأشخاص والأشياء داخل مبنى أو منطقة. يشمل ذلك مراقبة الأشخاص واستخدام الآلات لمراقبة، تتبع، واكتشاف أي شخص يدخل دون إذن. يسجل هذا النظام أيضًا ما يحدث في المنطقة حتى نتمكن من رؤية ما إذا كان شخص ما يخالف القواعد. يجعل وجود الأشخاص والآلات معًا هذا النوع من الأمان فعالًا للغاية.

سياسات الأمان

سياسة الأمان الجيدة التي تشرح كيفية عمل الأمان في كل مستوى هي أساسية. يجب على الشركات والمنظمات إنشاء سياسات أمان شاملة تشرح من يُسمح له بالوصول إلى الأصول المختلفة وما يمكنهم فعله بها. بهذه الطريقة، سيعرف الجميع ما يجب عليهم فعله للحفاظ على كل شيء آمنًا.

Companies and organizations may protect their workers and equipment from accidents by taking these extra measures. They can prevent people who aren’t authorized to be in specific areas from causing damage by putting up an access control system with restrictions on where employees can go.

على سبيل المثال، إذا قام ممثل مبيعات بسكب القهوة عن غير قصد على أحد خوادم الإنتاج في قسم الهندسة، فسيكون ذلك كارثة كبيرة.

يجب على الشركات تطوير سياسة أمان واضحة تسمح للأشخاص المصرح لهم بالوصول إلى أصول معينة مع منع الأشخاص غير المصرح لهم من الوصول إلى نفس الأصول.

الدور الحيوي للتحكم في الوصول في الأمن السيبراني

In the digital world, access control is just as essential as it is in the physical. Businesses must authenticate people attempting to enter their networks and limit which users have access to sensitive data or parts of the network in order to defend against external dangers. You don’t want anyone breaking into your home or office, and you don’t want such individuals gaining access to your computer systems. Hackers may obtain critical information, such as customer data or trade secrets, and wreak havoc on your company.

هناك نوعان من التحكم في الوصول في العالم الرقمي:

- مادي

- منطقي

تمنع الضوابط المادية المستخدمين من الوصول إلى المكاتب، محطات العمل، والأجهزة، بينما تحمي الضوابط المنطقية الأصول السيبرانية الحيوية. كلاهما مهم للأمن السيبراني؛ كلاهما يبدأ من الافتراض أن الأشخاص الذين يحاولون الدخول غير معروفين حتى يتمكن النظام من تأكيد ذلك بواسطة معرفهم، وهو اسم المستخدم، البريد الإلكتروني، أو عنوان MAC، الذي يحددهم عند طلب الوصول.

التعريف والمصادقة

يضمن التحكم في الوصول أن الأفراد المصرح لهم فقط يمكنهم دخول الأنظمة وعرض البيانات. للقيام بذلك، يجب أن تكون الشركات قادرة على تحديد هوية المستخدمين والمصادقة عليهم. التعريف هو عملية تحديد من يطلب الوصول، بينما تؤكد المصادقة أن المستخدم هو من يدعي أنه هو.

هناك ثلاثة أنواع من طرق التعريف:

- شيء تعرفه

- شيء تملكه

- شيء تكونه

شيء تعرفه، مثل كلمة مرور أو رقم تعريف شخصي؛ شيء تملكه، مثل رمز مادي أو بطاقة مفتاح؛ وشيء تكونه، مثل بصمة الإصبع أو مسح القزحية. يمكن فقدان أو سرقة الأولين، لذلك تعتبر القياسات الحيوية الشكل الأكثر أمانًا للتعريف.

هناك أربعة أنواع من المصادقة:

- مصادقة بعامل واحد

- مصادقة بعاملين

- مصادقة بثلاثة عوامل

- مصادقة متعددة العوامل

تستخدم المصادقة بعامل واحد نوعًا واحدًا فقط من التعريف، مثل كلمة مرور. تضيف المصادقة بعاملين طبقة ثانية، مثل رمز أمان يُرسل إلى هاتفك. تضيف المصادقة بثلاثة عوامل طبقة ثالثة، مثل مسح بصمة الإصبع. تجمع المصادقة متعددة العوامل بين اثنين أو أكثر من هذه الطرق.

الكيانات البرمجية

في نظام التحكم في الوصول، الموضوع هو كيان يمكنه طلب الوصول إلى مورد، بينما الكائن هو كيان يخزن أو يوفر المورد. في معظم الحالات، تكون المواضيع مستخدمين، وتكون الكائنات ملفات، برامج، أو أجهزة. ومع ذلك، يمكن أن تكون المواضيع أيضًا عمليات أو خيوط تطلب الوصول إلى كائن، ويمكن أن تكون الكائنات كائنات Active Directory، مثل المستخدمين، المجموعات، أو أجهزة الكمبيوتر.

هناك ثلاثة أنواع من الكيانات البرمجية في نظام التحكم في الوصول:

- المستخدمون

- الكائنات

- العمليات

المستخدم هو إنسان يتفاعل مع النظام، بينما الكائن هو شيء يستخدمه النظام أو يتلاعب به، مثل ملف. العملية هي مجموعة من التعليمات التي ينفذها الكمبيوتر.

يجب أن يكون محترفو الأمن السيبراني قادرين على تحديد أي المستخدمين، الكائنات، والعمليات يجب أن يكون لديهم حق الوصول إلى أي الموارد، ويجب أن يكونوا قادرين على تنفيذ الضوابط المناسبة لضمان أن الأفراد المصرح لهم فقط يمكنهم الوصول.

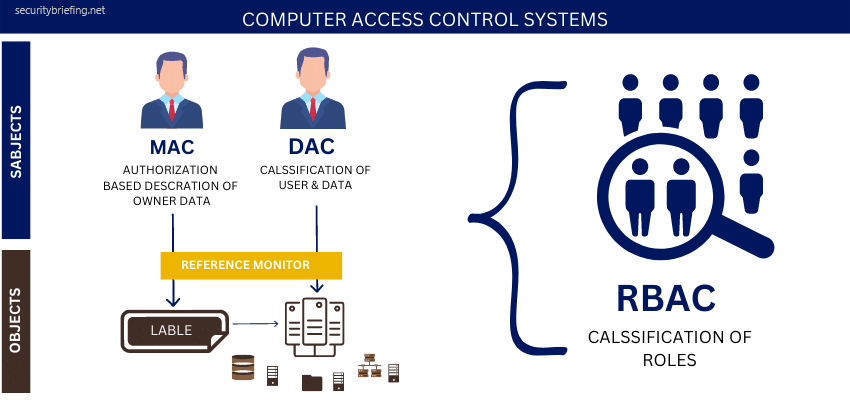

أنظمة التحكم في الوصول إلى الكمبيوتر

هناك العديد من أنواع أنظمة التحكم في الوصول إلى أنظمة الكمبيوتر. ومع ذلك، الأكثر شيوعًا هي التحكم في الوصول القائم على الدور (RBAC)، التحكم في الوصول التقديري (DAC)، التحكم في الوصول الإلزامي (MAC)، و(HBAC) التحكم في الوصول القائم على المضيف.

RBAC – is the simplest model, and it assigns roles to users. For example, a manager would be able to access files needed to do their job, but they wouldn’t have access to sensitive employee information. This type of system is easy to implement and maintain, but it’s not very flexible.

DAC – is a bit more complex, as it assigns access permissions to individual users. This means that each user has their own set of permissions, which can be customized according to their needs. This type of system is more flexible than RBAC, but it’s also more challenging to manage.

MAC – is the most complex type of access control system. It uses a security label to define the sensitivity of data and control who can see it. This type of system is very secure, but it’s also tough to implement and maintain.

HBAC – is a hybrid of the other three types of access control systems. It uses both roles and permissions to control access to data. This type of system is more flexible than RBAC and MAC, but it’s also more challenging to manage.

No matter which type of access control system you choose, it’s important to remember that they are all designed to protect your data and your company. Choose the one that best fits your needs, and be sure to implement it properly.

التحكم في الوصول ضروري للأمان المادي والرقمي. من خلال فهم الأنواع المختلفة لأنظمة التحكم في الوصول، يمكنك اختيار النظام المناسب لاحتياجاتك والتأكد من أن أصولك آمنة.

سيزار دانييل باريتو

سيزار دانييل باريتو كاتب وخبير مرموق في مجال الأمن السيبراني، معروف بمعرفته العميقة وقدرته على تبسيط مواضيع الأمن السيبراني المعقدة. وبفضل خبرته الواسعة في مجال أمن الشبكات وحماية البيانات، يساهم بانتظام بمقالات وتحليلات ثاقبة حول أحدث اتجاهات الأمن السيبراني، لتثقيف كل من المحترفين والجمهور.