Hatékony többfázisú adathalász weboldal-észlelési modell

március 02, 2023 • biztonság

A phishing a leggyakoribb módszer, amellyel a kiberbűnözők ma információkat lopnak, és ez a kiberfenyegetés egyre rosszabbá válik, mivel egyre több jelentés érkezik az adatvédelmi szivárgásokról és a pénzügyi veszteségekről, amelyeket ez a fajta kibertámadás okoz. Fontos szem előtt tartani, hogy az ODS phishing-észlelési módja nem teljesen vizsgálja meg, mi teszi a phishinget működőképessé.

Emellett az észlelési modellek csak kevés adatcsomagon működnek jól. Javításra szorulnak, mielőtt a valós webkörnyezetben használhatók lennének. Emiatt a felhasználók új módszereket szeretnének a phishing weboldalak gyors és pontos felismerésére. Ehhez a szociális mérnöki elvek érdekes pontokat kínálnak, amelyek felhasználhatók hatékony módszerek kidolgozására a phishing oldalak különböző szakaszokban történő felismerésére, különösen a valós weben.

A phishing története

Ne feledje, hogy a phishing a szociális mérnöki támadások egyik gyakori típusa, ami azt jelenti, hogy a hackerek az emberek természetes ösztöneit, bizalmát, félelmét és kapzsiságát használják ki, hogy rávegyék őket rossz dolgok elkövetésére. A kiberbiztonsági kutatások azt mutatják, hogy a phishing 350%-val nőtt a COVID-19 karantén alatt. Úgy gondolják, hogy a phishing költsége most a hagyományos kibertámadások költségének 1/4-e, de a bevétel kétszerese a múltbelinek. A phishing támadások átlagosan $1,6 millió dollárba kerülnek a közepes méretű vállalkozásoknak, mert ez a kiberfenyegetés megkönnyíti az ügyfelek elvesztését, mint megszerzését.

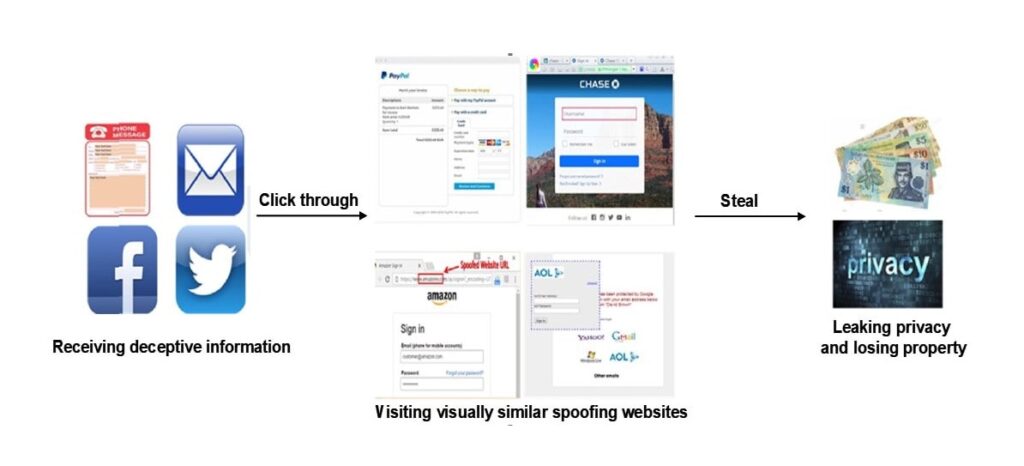

A phishing támadások különbözőképpen nézhetnek ki, és általában számos kommunikációs módot használnak, például e-mailt, szöveges üzeneteket és közösségi médiát. Függetlenül attól, hogy melyik csatornát használják, a támadók gyakran ismert bankoknak, hitelkártya-társaságoknak vagy e-kereskedelmi oldalaknak adják ki magukat, hogy megijesszék a felhasználókat, és rávegyék őket, hogy bejelentkezzenek a phishing oldalra, és olyan dolgokat tegyenek, amelyeket később megbánnak, vagy kényszerítsék őket erre.

Például egy felhasználó újra kaphat egy azonnali üzenetet, amely szerint probléma van a bankszámlájával, és egy webes linkre irányítják, amely nagyon hasonlít a bank által használt linkre. A felhasználó nem gondolkodik kétszer, mielőtt beírja felhasználónevét és jelszavát a bűnöző által megadott mezőkbe. A bűnöző feljegyzi az információit, amelyeket aztán felhasznál a felhasználó munkamenetének eléréséhez.

Mit kellene javítani az Antiphishing módszerekben?

Ahhoz, hogy erre a kérdésre válaszoljunk, meg kell értenünk a tipikus phishing folyamatot, amelyet a következő ábra mutat be.

A jelenlegi mainstream antiphishing módszer a gépi tanuláson alapuló phishing weboldal-észlelés. Ez az online észlelési mód, amely statisztikai tanuláson alapul, az elsődleges antiphishing módszer; azonban a robusztusságát és hatékonyságát a bonyolult webkörnyezetekben javítani kell. Az alábbiakban összefoglaljuk a gépi tanuláson alapuló antiphishing módszerek főbb problémáit.

• Az antiphishing módszerek egyre több jellemzőt távolítanak el, de nem világos, miért távolítják el ezeket a jellemzőket. A meglévő jellemzők nem tükrözik pontosan a phishing természetét, amely az érzékeny információk ellopására használja a megtévesztést. Ennek eredményeként a funkciók csak néhány korlátozott és specifikus forgatókönyvben válnak érvényessé, például specifikus adatcsomagokban vagy böngészőbővítményben.

• A meglévő algoritmusok minden weboldalt ugyanúgy kezelnek, ami a statisztikai modellt hatástalanná teszi. Más szóval, a modellek nem alkalmasak a valós webkörnyezetben való használatra, ahol nagyszámú bonyolult weboldal található.

• A legtöbb adatcsomagban nincs elegendő minta, és a minták sokféleségét nem veszik figyelembe. Emellett a pozitív és negatív minták aránya nem reális. Általában az ilyen típusú adatcsomagokból épített modellek sok túltanulást tartalmaznak, és a modellek robusztusságát javítani kell.

Milyen előrelépés történt az Antiphishing módszerekben?

Az elmúlt néhány évben próbáltak kidolgozni egy nagyszabású, megbízható és hatékony antiphishing módszert, amely a valós webkörnyezetben működik. Ez a módszer statisztikai gépi tanulási algoritmusokon alapul, amelyeket a következő tesztek javítanak:

• A phishing támadások mintázatának részletes elemzésével statisztikai funkciókat találni az antiphishinghez. A jelenlegi modellek a “hamisítás”, “kapcsolódás”, “lopás” és “értékelés” funkciókat vonják ki. Ezeket nevezik “CASE” funkcióknak. Ez a modell bemutatja, hogyan használják a szociális mérnöki módszereket a phishing támadásokban, és mennyire releváns és jó a tartalom a weben. A CASE modell figyelembe veszi, hogy a megtévesztés a phishing része, biztosítja, hogy a jellemzők megkülönböztethetők és általánosíthatók legyenek, és támogatást nyújt a jellemzők szintjén a hatékony phishing észleléshez.

• Mivel a legitim és a phishing weboldalak nem rendelkeznek azonos mennyiségű forgalommal, a jelenlegi észlelési modellek többlépcsős biztonsági rendszeren alapulnak. A többlépcsős észlelési modellek mögött az az elképzelés áll, hogy biztosítsák a “gyors szűrést és pontos felismerést”. A gyors szűrési szakaszban a legitim weboldalakat kiszűrik. Ezután pontos felügyelt felismerést végeznek, konkrét pozitív és negatív minták tanulásával egy kisebb tartományban. Ez az észlelési filozófia biztosítja a magas teljesítményt rövidebb észlelési idővel, ami reálisabb a valós web számára.

• Az új Antiphishing modellek azon alapulnak, hogy olyan adatcsomagokat építenek, amelyek a lehető legközelebb állnak a valós webkörnyezethez, különböző nyelvekkel, tartalmi minőségekkel és márkákkal. Emellett, mivel a phishing észlelés egy osztályegyensúly-probléma, most sok pozitív és negatív mintát összekevernek, ami nagyon nehézzé teszi a felismerésüket. Mindezek a dolgok megnehezítik az Antiphishing észlelési modellek kidolgozását, amelyek jól működnek és használhatók a valós webkörnyezetben.

Még sok Antiphishing modell is úgy működik, hogy összehasonlítja az URL-eket, címeket, linkeket, bejelentkezési mezőket, szerzői jogi információkat, bizalmas kifejezéseket, keresőmotor-információkat, sőt a weboldalak márkáinak logóit is, és kimutatták, hogy felhasználhatók a phishing weboldalak felismerésére. Az elmúlt években nagyobb figyelmet fordítottak a vizuális megtévesztési jellemzőkre és az értékelési jellemzőkre. De nem voltak elég erősek ahhoz, hogy megállapítsák, egy oldal phishing oldal-e.

“A phishing weboldalak több mint 98%-a hamis domainneveket használ,” mondja az APWG. Az antiphishing modellek esetében a kutatók az URL-karakterlánc információit használják. Azonban a domainnév mögötti információk megszerzése, mint például a domain regisztráció és feloldás, szintén nagyon fontos a phishing észleléshez. Ez az információ gyakran megmutathatja, hogy egy domainnév jogosult-e márkával kapcsolatos szolgáltatások nyújtására. Tehát az antiphishing kutatók fő feladata hatékony jellemzők megtalálása. Ezt úgy teszik, hogy megvizsgálják a szociális mérnöki támadásokat, és javasolnak egy teljes és könnyen érthető jellemzőkeretet, amely nemcsak a phishing támadások minden aspektusát, hanem a webes tartalom minőségét és relevanciáját is lefedi.

Többlépcsős phishing észlelés

1. szakasz: Fehérlista szűrés Ebben a szakaszban a valós weboldalakat elválasztják a gyanúsaktól a célmárka weboldalának phishing domainneve alapján.

2. szakasz: Ez a hamis számlák gyors eltávolításának szakasza. Ez magában foglalja a hamis címfunkció, a hamis szövegfunkció és a hamis vizuális funkció eltávolítását egy észlelési modell segítségével. Az utolsó lépés a hamisítás, lopás, kapcsolódás, értékelés, képzés és modellek észlelésének pontos felismerési funkcióinak kinyerése és kombinálása a CASE funkció használatával, amely egy módosított modelleken alapuló képzésalapú phishing észlelés.

Következtetés

Ezzel a többlépcsős észlelésen alapuló phishing megállítási megközelítéssel 2022-ben 883 phishing támadás lesz a China Mobile ellen, 86 a Bank of China ellen, 19 a Facebook ellen és 13 az Apple ellen. Ez azt mutatja, hogy a CASE modell lefedi a jellemzőteret, amely tükrözi a phishing megtévesztő természetét, biztosítva, hogy a jellemzők megkülönböztethetők és általánosíthatók legyenek, és hatékony phishing észlelési támogatást nyújt a jellemzők szintjén.

biztonság

admin a Government Technology vezető munkatársa. Korábban a PYMNTS és a The Bay State Banner számára írt, és a Carnegie Mellon Egyetemen szerzett B.A. diplomát kreatív írásból. Boston környékén él.