Távoli Támadás

szeptember 15, 2022 • biztonság

Mi az a távoli támadás?

Amikor egy tolvaj anyagi javakért kirabol egy házat, fennáll a veszélye, hogy DNS-nyomokat vagy ujjlenyomatokat hagy maga után, amelyek letartóztatásához vezethetnek. Azonban a hackerek, akik számítógépes bűncselekményeket követnek el, ezt anélkül tehetik meg, hogy valaha is ugyanabban a környezetben lennének az áldozatukkal, ezért sokkal kisebb az esélyük, hogy elkapják őket. Ráadásul a tapasztalt hackerek ártatlan embereket is megvádolhatnak azzal, hogy hamis bizonyítékokat helyeznek el az interneten, amelyek az ártatlanok digitális eszközeire vagy fiókjaira mutatnak vissza.

Mivel a tapasztalt hackerek jártasak a jelenlegi rendszerek gyengeségeinek felderítésében, egyik megelőző eszköz vagy módszer sem tudja megállítani őket. Sajnos azok, akik felelősek a jogi intézkedések kidolgozásáért, hogy megvédjék az embereket és a vállalkozásokat a hackeléstől, nem tűnnek igazán tájékozottnak vagy érintettnek a kérdésben.

Távoli támadások típusai

A támadók különféle módokon vehetik át az irányítást a távoli rendszerek felett:

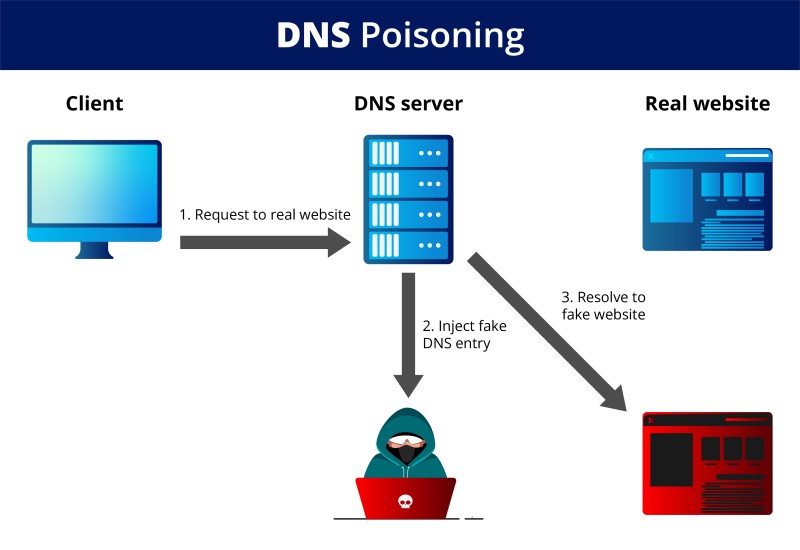

DNS mérgezés

Minden eszköznek és szervernek van egy számkészlete, amelyet internetprotokoll (IP) címnek neveznek, és amelyet a kommunikációban való azonosításra használnak. Minden weboldalnak van egy domain neve, hogy segítsen az embereknek megtalálni a kívánt weboldalakat (pl. www.domain.com). A domain névrendszer (DNS) átalakítja a felhasználó által megadott domain nevet a megfelelő IP-címre, a DNS-szerverek használatával megfelelően irányítva a forgalmat. Mindezt a DNS-szerverek kezelik.

A DNS mérgezés az, amikor egy támadó átirányítja a forgalmat a kívánt weboldalról egy hamis webhelyre a DNS-rekordok megváltoztatásával. Például, ha megpróbál bejelentkezni az online banki fiókjába, de helyette egy oldalra kerül, amely pontosan úgy néz ki, mint a bank bejelentkezési oldala, a támadó DNS mérgezési támadást hajtott végre. Ha érzékeny információkat ad meg ezen a hamis weboldalon, a támadó ellophatja az információit saját hasznára.

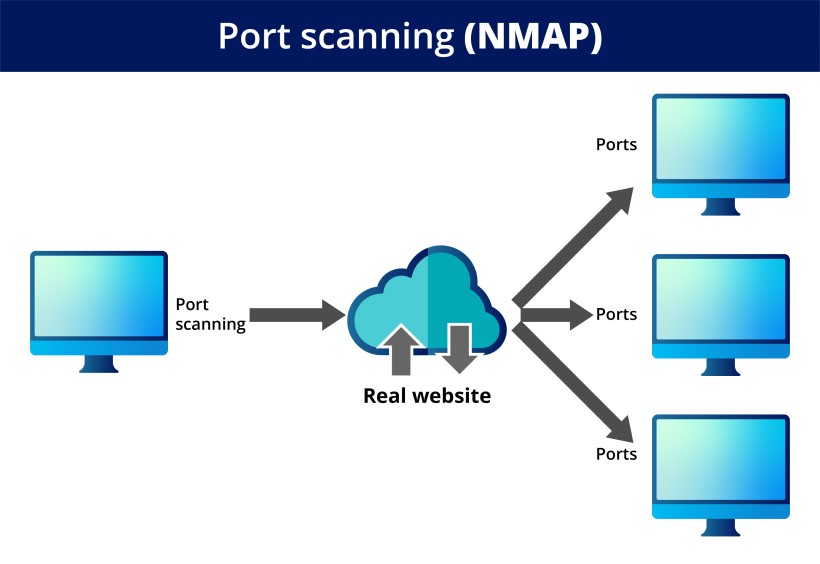

Port szkennelés

A port szkennelés egy módja annak, hogy kiderítsük, mely portok nyitottak egy hálózaton. Ezt úgy végzik, hogy megpróbálnak adatokat küldeni és fogadni minden porton keresztül, mint amikor kopogtatunk az ajtókon, hogy megnézzük, van-e otthon valaki. Ha valaki válaszol, tudjuk, hogy a port nyitva van. Port szkennelést futtatnak egy hálózaton vagy szerveren, hogy megmutassák, mely portok nyitottak és figyelnek (információt fogadnak), és hogy léteznek-e biztonsági eszközök, mint például tűzfalak a forrás és a cél között. A port szkennelést arra is használhatják, hogy egy eszközt azonosítsanak az egyes portok tevékenységének vizsgálatával.

Ezt a programot nemcsak a biztonsági adminisztrátorok használják a hálózatuk sebezhetőségeinek figyelésére, hanem gyakran a hackerek is használják részeként a felderítésüknek, amikor gyenge pontokat keresnek kihasználásra.

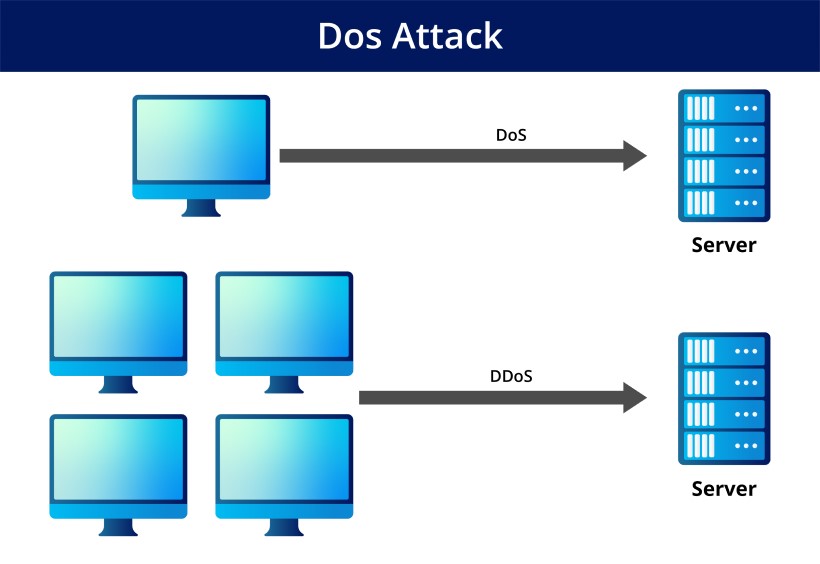

DoS támadások

A DoS támadás célja, hogy megakadályozza a jogosult felhasználókat egy gép vagy hálózat használatában. Ezt úgy érik el, hogy elárasztják a célt kérdésekkel és adatokkal, amelyek összeomlást okoznak a rendszerben. Az alkalmazottak, tagok és fogyasztók nem tudják használni a rendszert, mert a jogos kéréseiket elnyomják a támadó illegális tevékenységei.

DDoS támadások nagyon költséges lehet az érintettek számára. A támadások az adatok vagy eszközök ellopásáról szólhatnak. Vállalatok, mint például bankok, üzletek, médiavállalatok és kormányzati intézmények gyakran célozzák meg web szervereiket ezekben a támadásokban.

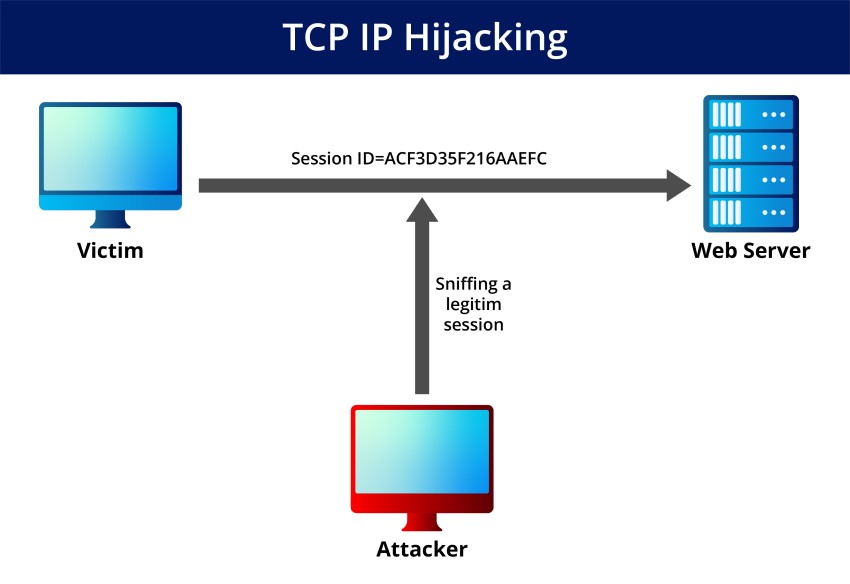

TCP/IP eltérítés

Ez a támadás típusa, amikor egy hacker átveszi az irányítást két eszköz közötti kommunikációs munkamenet felett, amelyek már kommunikálnak egymással. A támadónak ugyanazon a hálózaton kell lennie, mint az áldozat, hogy végrehajtsa ezt a támadást.

Amikor a támadó átveszi a munkamenetet, lehallgathatja a beszélgetést és módosíthatja a cserélt adatokat. Ez a támadás gyakran malware-t injektál egy rendszerbe vagy érzékeny információkat lop el.

SMB Relay támadás

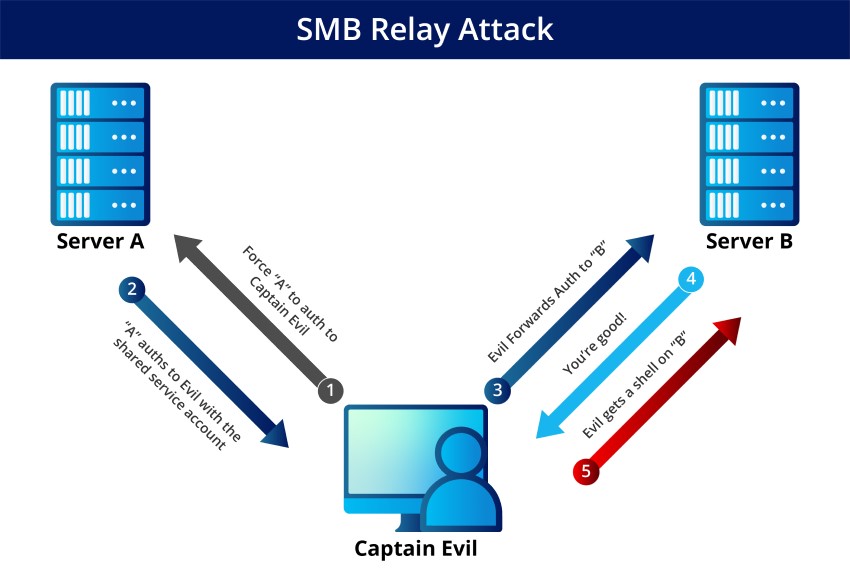

A Server Message Block (SMB) Relay támadások sajnos gyakoriak azokban a vállalatokban, amelyek még mindig az NTLM Version 2 hitelesítést használják. A kiberbűnözők titokban továbbíthatnak érzékeny adatokat más szerverekre anélkül, hogy elkapnák őket, titokban hallgatózva a hálózati forgalomban.

Gondoljon erre a problémára egy példás felhasználó és egy gonosz hacker szemszögéből. Az ideális forgatókönyv az, amikor a valós személy próbál bejelentkezni és hitelesíteni magát. Amikor egy érvényes felhasználó helyett egy hacker próbálja meg használni a lopott hitelesítő adatokat, hogy hozzáférést szerezzen a hálózati forgalom figyelésével – nincs szükség jelszóra.

A hackelési technológia legújabb fejleményei

A hackerek folyamatosan új módszereket találnak a korlátozott információkhoz való hozzáférésre, ami nyilvánvalóvá teszi, hogy a Számítógépes csalás és visszaélés törvényét frissíteni kell. Ezt a törvényt az 1980-as években hozták létre, de 2011 óta nem változtatták meg, ami azt jelenti, hogy nem reagál a legújabb technológiai fejleményekre. A CFAA-nak lépést kell tartania a hackerekkel, rendszeres frissítésekkel.

Hazudni egy társkereső profilban nem tűnik fontosnak, de ha megsérti a weboldal használati feltételeit, hackelés vádjával illethetik a CFAA. alapján. Ez a kisebb vétség egy év börtönnel vagy 100,000 dolláros bírsággal jár.

CAPTCHA teszt megkerülése

A CAPTCHA teszt meghatározza, hogy a felhasználó ember vagy robot. Általában biztonsági célokra használják, például a bankfiókba való bejelentkezéskor. Ha elkapják, hogy megpróbálja megkerülni a CAPTCHA-t, hackelés vádjával illethetik, és akár 8 év börtönbüntetéssel is szembesülhet.

CAPTCHA egy weboldal biztonsági intézkedése, hogy megakadályozza a botok hozzáférését. Egy képet jelenít meg, amelyet nehéz megfejteni, és a hozzáféréshez be kell írnia a kép alatt megjelenített betűket és számokat egy dobozba. Azonban a hackerek annyira ügyesek lettek a hackelésében, hogy a CAPTCHA-nak bonyolultabbá kellett válnia, ami azt eredményezte, hogy gyakrabban oldják meg őket, mint az emberek. Ennek leküzdésére, reCAPTCHA lett kifejlesztve, amely apró négyzetekre nézést és azok megjelölését vonja maga után, amelyek tűzcsapot, buszt vagy gyalogátkelőt ábrázolnak.

Jelenleg, reCAPTCHA még mindig aktív. Azonban nem tart sokáig, amíg automatizált gépi tanulási technikákat fedeznek fel annak megkerülésére.

Mind a reCAPTCHA, mind a CAPTCHA abból az ötletből származik, hogy megvalósítható az emberek azonosítása a számítógépekkel szemben az interneten alacsony költséggel, felhasználóbarát és gyors módon. Ezek a kérdések arra kényszerítenek bennünket, hogy megfontoljuk, mi tesz minket emberré, és hogy a gépek képesek-e ezt az aspektust lemásolni. A nyilvánvaló válasz az, hogy nem tudjuk, mert most beleugrottunk a filozófiai tó mélyébe.

Hogyan maradhat előrébb a görbén, és hogyan biztosíthatja, hogy vállalkozását vagy weboldalát ne hackeljék meg?

Tartsd naprakészen a szoftveredet

A legfontosabb dolog az, hogy a szoftverét naprakészen tartsa. Ez magában foglalja az operációs rendszert, bármely alkalmazást és bővítményt. Az elavult szoftver az egyik leggyakoribb módja annak, hogy a hackerek hozzáférjenek egy rendszerhez.

Egy másik módja annak, hogy megvédje magát, hogy megváltoztatja az alapértelmezett felhasználónevet és jelszót bármely eszközön vagy fiókon. Sokan nem veszik észre, hogy az alapértelmezett felhasználónév és jelszó könnyen megtalálható az interneten. A hackerek tudják ezt, és ezeket a hitelesítő adatokat próbálják ki, mielőtt bonyolultabb módszerekhez folyamodnának.

Használjon kétfaktoros hitelesítést

A kétfaktoros hitelesítés (2FA) használata az egyik legjobb módja annak, hogy megvédje fiókjait a hackeléstől. A 2FA egy extra biztonsági réteget ad hozzá azáltal, hogy megköveteli, hogy mind a jelszót, mind a telefonjára küldött kódot megadja. Ez sokkal nehezebbé teszi a hackerek számára a fiókhoz való hozzáférést, még akkor is, ha megvan a jelszava.

Az anonim rendszerhozzáférés letiltása

A távoli hozzáférési támadások növekvőben vannak, és elengedhetetlen, hogy lépéseket tegyen a védelem érdekében. A kiberbűnözők egyre kifinomultabbak, ezért elengedhetetlen, hogy előrébb maradjunk a görbén. A szoftver naprakészen tartása, a kétfaktoros hitelesítés használata és az anonim hozzáférés letiltása mind hatékony módja annak, hogy megvédje magát. Ahogy a technológia fejlődik, új módszereket kell kidolgoznunk, hogy előrébb maradjunk a hackerekkel szemben ebben a macska-egér játékban.

biztonság

admin a Government Technology vezető munkatársa. Korábban a PYMNTS és a The Bay State Banner számára írt, és a Carnegie Mellon Egyetemen szerzett B.A. diplomát kreatív írásból. Boston környékén él.