アクセス制御システムの理解

2022年10月7日 - セサル・ダニエル・バレット

あらゆるセキュリティ・システムの究極の目的は、個人や組織に安心感を与えることである。グループが資産を完全に管理し、制限なく活用できるようになれば、このようなユートピアが実現する。アクセスや所有権を失う心配がなければ、人々は真の安心感を享受できる。

常に新しいサイバー攻撃に注意を払うことは、サイバーセキュリティの専門家にとってフルタイムの仕事である。新しいタイプのサイバー攻撃は常に開発されているため、これらの専門家は決して油断することができない。

セキュリティは、潜在的な損害から保護するために講じられる措置の程度と考えることができます。どの会社や組織にとっても、システムのセキュリティレベルを十分に高く保ち、許可された人員のみがアクセスできるようにしながら、ハッカーがサイバー攻撃を通じて情報を盗もうとする外部の脅威からも保護することが目標です。.

サイバー・セキュリティと物理的セキュリティ

という言葉がある。物理的安全保護"は、盗難や損傷から財産を保護するために取られた措置を包含する。 物理的セキュリティ 鍵やゲートのような道具や、従業員の身元調査のような方針も含まれる。"サイバーセキュリティ一方、"Digital Threat "は、デジタルの脅威から身を守るために取られた措置について述べている。 サイバーセキュリティ データを保存するデバイスやシステム(サーバーなど)への物理的アクセスの保護、ネットワークセキュリティ、情報アクセス、システムのデータの制御に関連する措置が含まれます。.

今日、安全性を確保するためには、物理的セキュリティとサイバーセキュリティの両方を連携させる必要がある。すべてを確実にカバーするためには、あらゆるセキュリティの側面を網羅する包括的なセキュリティ計画を立てることが極めて重要です。これには、安全なインフラ(物理的な建物、システムなど)の確保も含まれる。

私たちはインフラ・セキュリティについて、施錠可能なドアや窓といった物理的な構造から考えがちである。しかし、効果的なセキュリティ・システムの構築には、さらに多くの側面が関係している。このような方法には、一般的に、運用や企業の要求を満たすために考案され、テストされた重要なセキュリティ対策が混在している。

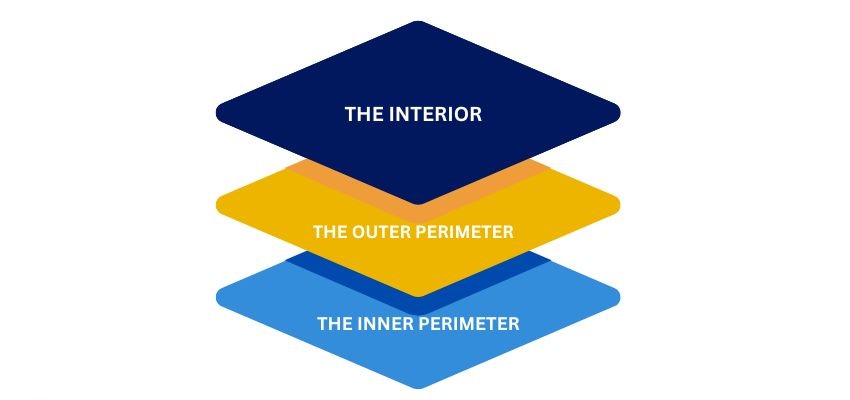

物理的アクセス制御の3つの層

インフラ資産の安全確保戦略の策定と実施には、一般的に3つの層がある。

- インテリア これは最も内側の保護層で、内側と外側の境界線内にある構造物、オフィス、キュービクルなどの内部を含む。

- 外周 これは、安全な区域を取り囲む空間である。この空間の安全を確保するためには、その境界を示す法的または物理的な線を誰が越えることができるかを管理しなければならない。例えば、敷地境界線や建物の外壁は、複合施設の外周を示すものである。

- インナー・ペリメーター これは多くの場合、壁、ドア、窓のような物理的な障壁によって定義される。

包括的なセキュリティ計画は、セキュリティの3つのレベルすべてをカバーする。セキュリティの3つの層は、通常、効果的な物理的保護ソリューションを形成するために連携する様々な技術で構成される。

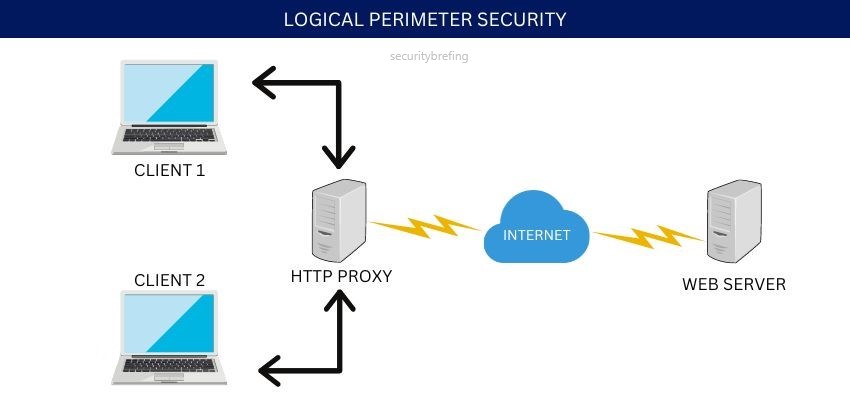

論理的境界セキュリティ

物理的な3層に加えて、論理的な境界セキュリティと呼ばれるものもある。これは、システムやデータを保護するための電子的なアクセス制御を指す。これには、パスワード、ユーザーID、暗号化キー、その他情報を安全に保つためのデジタル手段が含まれる。

自然なアクセス制御方法

例えば、河川を自然のバリアとして利用することで、地上からの攻撃を防ぐことができる。

領土強化

テリトリー強化は、物理的なセキュリティプレゼンスを確立し維持するために、構造、システム、方針を用いる。例えば、エリアの視認性を高めるための照明や、ゲートやフェンスのようなアクセス制御手段の設置がこれにあたる。

技術的なアクセス制御方法

技術的アクセス制御は、技術を使用してエリアへのアクセスを制限または許可します。CCTVシステム、アラームシステム、 アクセス制御システム.

インフラ・セキュリティの運用と管理は、3種類の基本的なサブシステムに基づいている:

- 抑止力

- 予防

- 応答

抑止力とは、侵入者が捕まる可能性が高いと知れば、攻撃を試みる可能性が低くなるという考えに基づいている。

予防の目的は、侵入者がターゲットにアクセスすることをより困難にすることである。これは、ターゲットを見つけにくくし、ターゲットに近づきにくくし、ターゲットを突破しにくくすることによって行われる。

レスポンス・システムは、侵入を検知し、攻撃者を阻止して被害を最小限に抑えるための行動をとるように設計されている。

よく設計されたセキュリティ・システムは、これら3つのサブシステムをすべて組み合わせて、効果的な抑止、予防、対応システムを構築する。

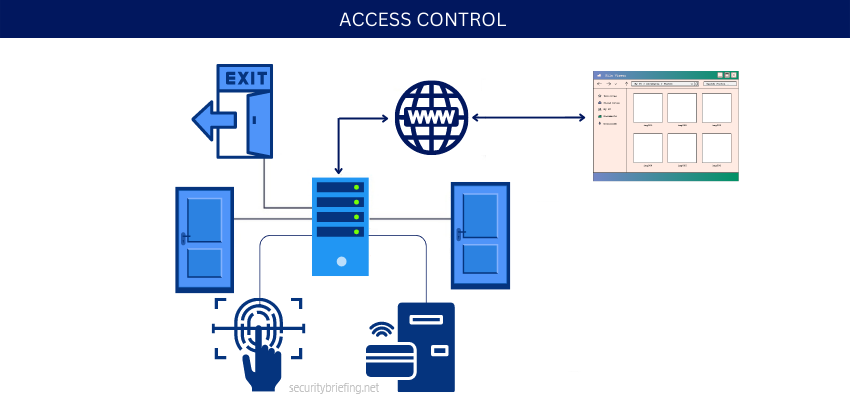

アクセス・コントロール

ほとんどの専門家が同意しているように、セキュリティ・システムの最優先事項は、抑止力を使って侵入者を防ぐことである。インフラストラクチャの一部を制限することで、許可なく侵入した者が損害、破壊、盗難を起こせないようにすることができる。

イグレス(Egress)とは、施設を出る法的な権利のことで、人がある場所に出入りするために使用する経路と定義される。物理的セキュリティは、イングレスと定義されることもある。イングレスとは、誰かが施設に入り、正しく出てくるために使われる物理的経路を指す。

安全保障の用語では、権利とは、誰かまたはある集団に対して、公認された権威から与えられた法的な特権または許可のことである。この権限は、政府、法的に認められた政府の代理人、または資産の所有者である。権限のない人が、権限のない資産にアクセスしようとすると、侵入者となります。

従って、アクセス・コントロールとは、資産に出入りできる者を管理することである。必要不可欠な資産への権限のない人のアクセスを制御することは、あなたが取ることができる重要なセキュリティステップです。

認可

認可は、組織の物理的財産の敷地境界線または施設の正面玄関とすることができる。

境界線の主な目的は、関係者のみを許可することである。そのためには、敷地境界線の周囲に生垣を植えたり、目に見える標識を設置するなど、さまざまな方法を用いることができる。無許可の人物が横切ろうとすれば、ゲート付きの有刺鉄線フェンスや武装した警備員などのセキュリティ機能によって即座に阻止される。

ほとんどの出入管理は、施設の外周と内周の間で行われる。これには、従業員やゲストの駐車場を戦略的な場所に設置したり、景観を利用して特定の出入り口へ人々を誘導し、他の出入り口となりうるポイントから遠ざけたりすることが含まれる。

これは、家を侵入者から安全に保つということでもある。そのためには、壁や窓、ドアなどの物理的な障壁を利用します。これらの障壁は、人々があなたの家に近づきすぎないようにし、あなたとあなたの家族を守るのに役立ちます。

インテリア・セキュリティとは、建物やエリアの中にいる人や物のセキュリティである。これには、人を監視したり、機械を使って監視、追跡、許可なく侵入する者を検知したりすることも含まれる。このシステムはまた、そのエリアで起きたことを記録し、誰かがルールを破ったかどうかを確認することもできる。人と機械の両方が協力することで、この種のセキュリティは非常に効果的になる。

セキュリティ・ポリシー

各レベルでセキュリティがどのように機能するかを説明する優れたセキュリティ・ポリシーが基本である。企業や組織は、誰がさまざまな資産へのアクセスを許可され、その資産で何ができるかを説明する包括的なセキュリティ・ポリシーを作成しなければならない。こうすることで、すべての人が、すべてを安全に保つために何をすべきかを知ることができる。

企業や組織は、このような特別な対策を講じることで、労働者や設備を事故から守ることができる。従業員が出入りできる場所を制限した入退室管理システムを設置することで、特定の場所に入ることを許可されていない人が損害を与えるのを防ぐことができる。

例えば、営業担当者が不注意でエンジニアリング部門の生産サーバーのひとつにコーヒーをこぼしてしまったとしたら、それは重大な災害となる。

企業は、権限のある人が特定の資産にアクセスできるようにする一方で、権限のない人が同じ資産にアクセスできないようにする、明確なセキュリティ・ポリシーを策定すべきである。

サイバーセキュリティにおけるアクセス制御の重要な役割

デジタルの世界では、アクセス制御は物理的な世界と同様に重要です。企業は、ネットワークに侵入しようとする人々を認証し、外部の脅威から守るために、どのユーザーが機密データやネットワークの一部にアクセスできるかを制限する必要があります。自宅やオフィスに誰かが侵入するのを望まないのと同様に、そのような人物がコンピュータシステムにアクセスすることも望ましくありません。ハッカーは顧客データや企業秘密などの重要な情報を取得し、会社に大きな損害を与える可能性があります。.

デジタルの世界には2種類のアクセス制御がある:

- フィジカル

- 論理的

物理的管理は、ユーザがオフィス、ワークステーション、ハードウェアにアクセスするのを防ぐものであり、論理的管理は重要なサイバー資産を保護するものである。どちらもサイバーセキュリティにとって重要である。どちらも、入室しようとする人がアクセスを要求したときに識別するID(ユーザー名、電子メール、MACアドレス)によってシステムが確認できるまでは、入室しようとする人は不明であるという前提で始まる。

識別と認証

アクセス・コントロールは、許可された個人だけがシステムに入り、データを閲覧できるようにする。そのためには、ユーザーを識別し、認証できなければならない。識別とは、誰がアクセスを要求したかを判断するプロセスであり、認証とは、ユーザーが本人であることを確認するプロセスである。

識別方法には3種類ある:

- 知っていること

- あなたが持っているもの

- あなたが持っているもの

パスワードや暗証番号のような「知っているもの」、物理的なトークンやキーカードのような「持っているもの」、指紋や虹彩スキャンのような「自分自身」。最初の2つは紛失したり盗まれたりする可能性があるため、バイオメトリクスは最も安全な本人確認方法である。

認証には4つのタイプがある:

- シングルファクター

- 2ファクター

- 三要素

- マルチファクター

一要素認証は、パスワードのような1つのタイプの識別のみを使用します。二要素認証は、携帯電話に送信されるセキュリティコードなど、第二のレイヤーを追加します。三要素認証は、指紋スキャンのような第三の層を追加します。多要素認証は、これらの2つ以上の方法を組み合わせたものです。

ソフトウェア・エンティティ

アクセス制御システムでは、サブジェクトはリソースへのアクセスを要求できるエンティティであり、オブジェクトはリソースを格納または提供するエンティティである。ほとんどの場合、サブジェクトはユーザーであり、オブジェクトはファイル、プログラム、またはデバイスである。しかし、サブジェクトはオブジェクトへのアクセスを要求するプロセスやスレッドであることもあり、オブジェクトはユーザー、グループ、コンピュータなどのActive Directoryオブジェクトであることもあります。

入退室管理システムには3種類のソフトウェア・エンティティがある:

- ユーザー

- 対象物

- プロセス

ユーザーとは、システムと対話する人間のことであり、オブジェクトとは、システムが使用したり操作したりするもので、ファイルのようなものである。プロセスとは、コンピューターが実行する一連の命令のことである。

サイバーセキュリティの専門家は、どのユーザ、オブジェクト、プロセスがどのリソースにアクセスすべきかを特定できなければならず、権限を与えられた個人だけがアクセスできるようにするための適切なコントロールを実装できなければならない。

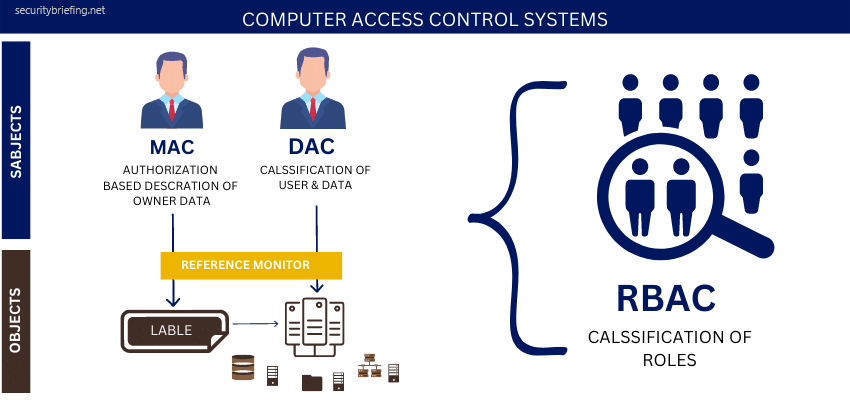

コンピューター・アクセス・コントロール・システム

コンピュータ・システムのアクセス制御システムには多くの種類がある。しかし、最も一般的なものは、役割ベースのアクセス制御(RBAC)、裁量アクセス制御(DAC)、強制アクセス制御(MAC)、および(HBAC)ホストベースのアクセス制御です。

RBAC は最も単純なモデルで、ユーザーに役割を割り当てる。例えば、マネージャーは自分の仕事に必要なファイルにアクセスできるが、従業員の機密情報にはアクセスできない。このタイプのシステムは、導入と維持は簡単だが、柔軟性に欠ける。

DAC はもう少し複雑で、個々のユーザーにアクセス許可を割り当てる。つまり、各ユーザーはそれぞれ独自のパーミッション・セットを持ち、ニーズに応じてカスタマイズすることができる。このタイプのシステムは、RBACよりも柔軟性が高いが、管理も難しくなる。

MAC は最も複雑なタイプのアクセス・コントロール・システムである。セキュリティ・ラベルを使用してデータの機密性を定義し、誰がそれを見ることができるかを制御する。このタイプのシステムは非常に安全だが、実装と維持が大変である。

HBAC は、他の3種類のアクセス制御システムのハイブリッドである。データへのアクセスを制御するために、ロールとパーミッションの両方を使用する。このタイプのシステムは、RBACやMACよりも柔軟性が高いが、管理も難しい。

どのタイプの入退室管理システムを選ぶにしても、どれもデータと会社を保護するために設計されていることを忘れてはなりません。貴社のニーズに最も適したものを選択し、適切に導入してください。

アクセス・コントロールは、物理的セキュリティとデジタル・セキュリティの両方に不可欠です。さまざまなタイプのアクセスコントロールシステムを理解することで、ニーズに合ったものを選択し、資産の安全を確保することができます。

セサル・ダニエル・バレット

セザール・ダニエル・バレットは、サイバーセキュリティのライターであり、専門家として知られている。 複雑なサイバーセキュリティのトピックを単純化する彼の深い知識と能力で知られています。ネットワーク セキュリティとデータ保護における豊富な経験を持ち、定期的に最新のサイバーセキュリティ動向に関する洞察に満ちた記事や分析を寄稿している。 を寄稿し、専門家と一般市民の両方を教育している。