Hur man åtgärdar långsam DNS-uppslagning

6 februari 2026 • César Daniel Barreto

Långsamma DNS-uppslag lägger till onödig fördröjning innan din webbläsare ens börjar ladda en webbsida. En typisk DNS-upplösning tar 20–120 ms, men felkonfigurerad eller underpresterande DNS kan skjuta det långt över 100 ms — ibland in i flersekundersområdet. DNS-uppslagstid påverkar direkt Time to First Byte (TTFB), en Core Web Vitals-metrik. Googles forskning visar att sannolikheten för avhopp ökar från 32% vid 3 sekunder till 90% vid 5 sekunders sidladdningstid. Den goda nyheten: de flesta orsaker är enkla att diagnostisera och åtgärda.

Innehåll

- Vad orsakar långsam DNS

- Steg 1: Diagnostisera problemet

- Steg 2: Starta om din hårdvara

- Steg 3: Byt till en snabbare DNS-leverantör

- Steg 4: Töm din DNS-cache

- Steg 5: Åtgärda IPv6-återfallsfördröjning

- Steg 6: Kontrollera VPN, Antivirus & Ghost-adaptrar

- Steg 7: Konfigurera DNS över HTTPS (DoH)

- Steg 8: Kör en lokal DNS-cache-server

- Steg 9: Åtgärda webbläsarspecifika DNS-problem

- Steg 10: Optimera DNS-poster (Webbplatsägare)

- Steg 11: Minska tredjepartsdomäner (Webbplatsägare)

- Steg 12: Implementera DNS-förhämtning (Webbutvecklare)

- Snabbreferens för felsökningstabell

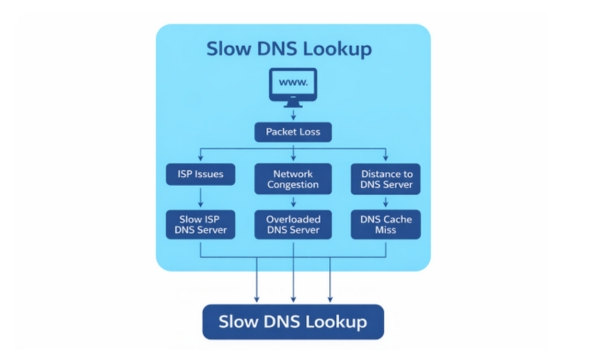

Vad orsakar långsam DNS

Flera faktorer bidrar till DNS-latens:

- Långsamma DNS-servrar från ISP — Standardlösare från din ISP är ofta betydligt långsammare än offentliga alternativ. Gratis DNS från registrarer som GoDaddy och Namecheap är också vanligtvis långsamma.

- Geografiskt avstånd — Ju längre bort DNS-servern är från dig, desto längre tid tar rundresan.

- IPv6-återfallsfördröjning — Moderna operativsystem prioriterar IPv6 (AAAA) uppslag. Om din ISP har dåligt IPv6-stöd hänger din enhet upp till 5 sekunder innan den återgår till IPv4.

- Överflödiga DNS-poster — Oanvända eller föråldrade A-, CNAME- och TXT-poster lägger till overhead till uppslag.

- CNAME-kedjning — Flera omdirigeringar (CNAME → CNAME → A-post) tvingar sekventiella uppslag som staplar latens.

- Ingen DNS-cachning — Utan cachning upprepas samma DNS-förfrågningar vid varje sidladdning.

- Överbelastade namnservrar — Värdleverantörer med underdimensionerade namnservrar introducerar förseningar.

- Nätverksbelastning och icke-optimal routing — Även en närliggande server kan vara långsam om vägen för att nå den är överbelastad.

- VPN- och proxyinterferens — VPN:er dirigerar DNS genom sina egna servrar, vilket kan vara långsammare. Vissa läcker DNS-förfrågningar utanför tunneln.

- Ghost-nätverksadaptrar — Spökadaptrar från VPN-programvara, virtuella maskiner eller Docker håller gamla DNS-konfigurationer som stör upplösningen.

- Antivirus/firewall DNS-filtrering — Vissa säkerhetsprogram (Norton, Kaspersky, Bitdefender) avlyssnar DNS-förfrågningar, vilket lägger till latens.

- Webbläsarnivå DNS-överskrivningar — Chrome, Firefox och Edge kan tyst överskrida dina OS DNS-inställningar med sin egen inbyggda DNS över HTTPS (DoH) konfiguration.

- För många tredjepartsdomäner — Varje unik domän din webbplats laddar kräver ett separat DNS-uppslag som läggs till den totala sidladdningstiden.

- Ingen sekundär DNS konfigurerad — Utan en återfalls-DNS-server hänger systemet och väntar på en timeout om den primära är nere eller långsam.

Steg 1: Diagnostisera problemet

Innan du åtgärdar något, bekräfta att DNS faktiskt är flaskhalsen.

Använda dig av dig (Linux/macOS)

Den gräva kommandot är det primära verktyget för att mäta DNS-svarstid:

• Fråga en specifik DNS-server och kontrollera svarstiden

gräva example.com @8.8.8.8

• Full iterativ spårning som visar varje hops latens

gräva example.com +trace

Utdata inkluderar ett Frågetid fält (t.ex. 34 ms). Om detta överstiger 100 ms är DNS-lagret ett prestandaproblem. Idealiskt sett, sikta på under 50 ms.

Använda nslookup (Windows)

För Windows-användare, nslookup är det standard DNS-diagnostikverktyget:

• Grundläggande DNS-uppslag

nslookup example.com

• Fråga en specifik DNS-server

nslookup example.com 8.8.8.8

• Kontrollera namnservrar för en domän

nslookup -type=ns example.com

Om nslookup returnerar resultat snabbt men surfning känns långsam, är problemet sannolikt webbläsarnivå DNS, IPv6-återfall eller VPN-interferens — inte själva DNS-servern.

Använda ping och traceroute

Testa rå nätverkslatens till din DNS-server för att separera nätverksproblem från DNS-applikationsproblem:

• Linux/macOS

ping -c 3 8.8.8.8

traceroute 8.8.8.8

• Windows

ping 8.8.8.8

tracert 8.8.8.8

Om ping visar hög latens men gräva till samma server är proportionellt långsam, är problemet nätverksavstånd, inte själva DNS-servern.

DNS Benchmark-verktyg

- GRC DNS Benchmark — Ett Windows-verktyg som testar dussintals DNS-servrar och rankar dem efter hastighet från din plats. Rekommenderas starkt för att hitta den snabbaste lösaren för ditt specifika nätverk.

- Namebench — Google-ägt verktyg som letar upp de snabbaste DNS-servrarna tillgängliga för din dator.

- DNSPerf — Ett öppen källkodsverktyg för att benchmarka auktoritativa DNS-servrar under belastning.

- dnsdiag (dnsping, dnstraceroute, dnseval) — En Python-verktygssats för DNS-mätning. Installera via

pip3 install dnsdiag. - dnsspeedtest.site — Ett webbläsarbaserat verktyg som benchmarkar 20+ DNS-leverantörer med DNS över HTTPS utan att installera programvara.

Steg 2: Starta om din hårdvara

Den enklaste lösningen som ofta förbises. Omstart av din router rensar dess interna DNS-cache och kan lösa routingproblem. Många ISP-routrar har en inbyggd DNS-framåtare som kan bli överbelastad eller gammal över tid.

- Koppla ur din router i 30 sekunder, anslut den sedan igen.

- Starta om din PC, telefon eller surfplatta.

- Om du använder ett separat modem, starta om det också.

Detta rensar tillfälliga fel och tvingar nya DNS-anslutningar. Prova detta innan någon annan lösning.

Steg 3: Byt till en snabbare DNS-leverantör

Detta är den enskilt mest effektfulla lösningen för de flesta användare. Byt ut din ISP:s standard-DNS mot en snabbare offentlig lösare. Konfigurera alltid både en primär och sekundär DNS — utan en återfall hänger systemet och väntar på en timeout om den primära är nere eller långsam.

| Leverantör | Primär | Sekundär | Styrkor |

|---|---|---|---|

| Cloudflare | 1.1.1.1 | 1.0.0.1 | Ofta den snabbaste globalt; stark integritetspolicy; stöder inte EDNS Client Subnet (mer aggressiv cachning). |

| Googles offentliga DNS | 8.8.8.8 | 8.8.4.4 | Extremt pålitlig; hög upptid; stöder EDNS Client Subnet för bättre CDN-routing. |

| Quad9 | 9.9.9.9 | 149.112.112.112 | Blockerar kända skadliga domäner; starkt säkerhetsfokus. |

| OpenDNS | 208.67.222.222 | 208.67.220.220 | Snabb förfrågningsbearbetning; innehållsfiltreringsalternativ; föräldrakontroll. |

Notering om Cloudflare vs Google: Forskning av ThousandEyes fann att Cloudflare levererar DNS-upplösning i nivå med ISP-servrar (genomsnitt 23,4 ms) medan Google i genomsnitt hade 48,8 ms. Dock kan Googles EDNS Client Subnet-stöd förbättra CDN-cacheträfffrekvenser. Välj baserat på din prioritet: rå hastighet (Cloudflare) eller CDN-optimering (Google).

Hur man ändrar DNS på Windows

Öppna Inställningar → Nätverk & Internet → Ethernet (eller Wi-Fi). Klicka på Redigera bredvid DNS-serveruppdrag. Byt till Manuell, aktivera IPv4 och ange dina föredragna DNS-adresser.

Alternativt, via Kommandotolken:

netsh interface ip add dns name=”Ethernet” addr=1.1.1.1 index=1

netsh interface ip add dns name=”Ethernet” addr=1.0.0.1 index=2

Hur man ändrar DNS på macOS/Linux

På macOS, gå till Systeminställningar → Nätverk → din anslutning → DNS och lägg till lösar-IP:erna. På Linux, redigera /etc/resolv.conf eller konfigurera via din nätverkshanterare:

• Linux: Redigera /etc/resolv.conf

sudo nano /etc/resolv.conf

• Lägg till dessa rader:

nameserver 1.1.1.1

nameserver 1.0.0.1

Ändra DNS på din router

För nätverksomfattande ändringar, uppdatera DNS-inställningarna i din routers administrationspanel (vanligtvis på 192.168.1.1 eller 192.168.0.1). Detta påverkar alla enheter på nätverket — du konfigurerar det bara en gång istället för på varje enhet.

Steg 4: Töm din DNS-cache

Gamla eller korrupta cacheposter kan orsaka upplösningsfel eller omdirigera till fel IP-adresser. Tömning tvingar nya uppslag:

| OS | Kommando |

|---|---|

| Windows 10/11 | ipconfig /flushdns |

| macOS (Ventura+) | sudo dscacheutil -flushcache; sudo killall -HUP mDNSResponder |

| Linux (systemd) | sudo systemd-resolve --flush-caches eller sudo resolvectl flush-caches |

Glöm inte webbläsarnivå-cacher. I Chrome, navigera till chrome://net-internals/#dns och klicka på “Rensa värdcache”. I Firefox rensas DNS-cachen när du startar om webbläsaren eller kan rensas via about:networking#dns.

Steg 5: Åtgärda IPv6-återfallsfördröjning

Detta är en av de vanligaste dolda orsakerna till långsam DNS som standardguider ignorerar. Moderna operativsystem prioriterar IPv6 (AAAA) uppslag över IPv4. Om din ISP har dåligt eller inget IPv6-stöd väntar din enhet upp till 5 sekunder på ett IPv6-svar innan den återgår till IPv4. Detta händer vid varje ny anslutning.

Hur man diagnostiserar

• Testa IPv6-anslutning

ping -6 google.com

• Om detta tidsbegränsas eller tar sekunder är IPv6 problemet

• Jämför med IPv4:

ping -4 google.com

Hur man åtgärdar

Alternativ 1: Inaktivera IPv6 på nätverksadaptern (om din ISP inte stöder det)

- Windows: Egenskaper för nätverksadapter → avmarkera “Internet Protocol Version 6 (TCP/IPv6)”

- Linux: Lägg till

net.ipv6.conf.all.disable_ipv6 = 1till/etc/sysctl.conf - macOS: Systeminställningar → Nätverk → din anslutning → TCP/IP → Konfigurera IPv6 → Endast länk-lokal

Alternativ 2: Föredra IPv4 utan att helt inaktivera IPv6 — på Linux, redigera /etc/gai.conf och avkommentera precedence ::ffff:0:0/96 100.

Steg 6: Kontrollera VPN, Antivirus & Ghost-adaptrar

VPN och Proxy DNS-interferens

VPN:er dirigerar ofta DNS genom sina egna servrar, vilket kan vara långsammare än din lokala lösare. Vissa VPN:er läcker också DNS-förfrågningar utanför tunneln, vilket orsakar inkonsekvent beteende. För att diagnostisera:

- Besök dnsleaktest.com medan du är ansluten till din VPN för att kontrollera DNS-läckor.

- Koppla tillfälligt bort VPN och testa DNS-hastighet. Om det är snabbare utan VPN är din VPN:s DNS flaskhalsen.

- Många VPN:er tillåter dig att konfigurera anpassade DNS-servrar — använd Cloudflare eller Google istället för VPN-leverantörens DNS.

Antivirus / Brandvägg DNS-filtrering

Vissa antivirusprogram (Norton, Kaspersky, Bitdefender) avlyssnar och filtrerar DNS-förfrågningar, vilket lägger till latens. Säkerhetsbrandväggar kan också blockera eller strypa DNS-trafik till okända servrar. För att testa:

- Inaktivera tillfälligt ditt antivirus webbsäkerhet och testa DNS-hastighet.

- Kontrollera dina brandväggsregler för eventuell DNS-relaterad blockering (utgående port 53 eller 853).

- Om DNS är snabbare med antivirus inaktiverat, lägg till ett undantag för dina föredragna DNS-servrar.

Ghost-nätverksadaptrar

Gamla eller spökade nätverksadaptrar från VPN-programvara, virtuella maskiner (VMware, VirtualBox) eller Docker kan hålla gamla DNS-konfigurationer som stör upplösningen. Windows är särskilt benäget för detta.

För att åtgärda på Windows:

• Visa dolda enheter i Enhetshanteraren

• Öppna CMD som admin:

set devmgr_show_nonpresent_devices=1

devmgmt.msc

• I Enhetshanteraren: Visa → Visa dolda enheter

• Under Nätverksadaptrar, ta bort alla gråade/spökade adaptrar

Steg 7: Konfigurera DNS över HTTPS (DoH)

DNS över HTTPS (DoH) krypterar DNS-förfrågningar inom HTTPS, vilket förhindrar ISP-avlyssning, DNS-förfalskning och man-in-the-middle-attacker. Men det kan också orsaka problem om det är felkonfigurerat.

Fördelar

- Krypterar DNS-trafik — ISP:er och nätverksadministratörer kan inte se dina DNS-förfrågningar.

- Förhindrar DNS-förfalskning och cacheförgiftning.

- Använder port 443 (standard HTTPS), så det blockeras sällan av brandväggar.

Potentiella problem

- Tilläggslatens: HTTPS/TLS-handshake lägger till overhead vid den första anslutningen. Efterföljande förfrågningar är snabbare på grund av återanvändning av anslutningen.

- Konflikter med lokala DNS-filter: DoH kringgår Pi-hole, lokala DNS-servrar och föräldrakontroller.

- VPN-konflikter: DoH kan dirigera DNS utanför VPN-tunneln om det inte är korrekt konfigurerat.

- Split DNS-problem: Företagsmiljöer som använder intern DNS för lokala resurser kan brytas när DoH är aktiverat.

- Webbläsaröverskrivning: Chrome, Firefox och Edge har inbyggd DoH som tyst kan överskrida dina OS DNS-inställningar.

Hur man aktiverar DoH

Windows 11: Inställningar → Nätverk → Ethernet/Wi-Fi → DNS → ställ in “Föredragen DNS-kryptering” till “Endast krypterad (DNS över HTTPS)” eller “Krypterad föredragen, okrypterad tillåten.”

Chrome/Edge: Inställningar → Sekretess → “Använd säker DNS” → välj leverantör (Cloudflare, Google, etc.).

Firefox: Inställningar → Sekretess & säkerhet → “Aktivera DNS över HTTPS” → välj leverantör. Firefox standardinställning är Cloudflare för användare i USA.

Hur man inaktiverar DoH (vid felsökning)

- Windows 11: Återställ DNS-kryptering till “Endast okrypterad.”

- Chrome/Edge: Växla “Använd säker DNS” till Av.

- Firefox: Ställ in på “Av” eller skriv

about:configoch ställ innetwork.trr.mode = 5.

DNS över TLS (DoT) vs DoH

DoT är ett alternativ som krypterar DNS på en dedikerad port (853) istället för att blanda det med HTTPS-trafik på port 443. DoT är lättare att identifiera och blockera/hantera på företagsnätverk. DoH blandas med vanlig webbtrafik, vilket gör det svårare att filtrera. För hemmabruk fungerar båda. För nätverksadministratörer som behöver insyn föredras vanligtvis DoT.

Steg 8: Kör en lokal DNS-cache-server

För avancerade användare och nätverksadministratörer eliminerar en lokal cache-DNS-resolver rundresor helt för upprepade frågor. Istället för att nå en fjärr-DNS-server varje gång svarar din lokala cache omedelbart.

Populära alternativ

- Unbound — En validerande, rekursiv, cache-DNS-resolver. Förhindrar att en enda offentlig DNS-server har alla dina poster. Stöder DoT för upstream-kryptering.

- dnsmasq — Lättvikts-DNS-forwarder och DHCP-server. Lätt att ställa in på Linux-routrar.

- Pi-hole — Nätverksomfattande annonsblockerare som också fungerar som en DNS-cache. Blockerar annonser och spårare på DNS-nivå, vilket minskar tredjeparts-DNS-uppslag för alla enheter.

Snabb installation: Unbound på Linux

# Installera Unbound

sudo apt install unbound

# Grundkonfiguration: /etc/unbound/unbound.conf

server:

interface: 127.0.0.1

port: 53

access-control: 127.0.0.0/8 tillåt

cache-min-ttl: 300

cache-max-ttl: 86400

prefetch: ja

# Vidarebefordra till Cloudflare över TLS

forward-zone:

name: “.”

forward-tls-upstream: ja

forward-addr: 1.1.1.1@853

forward-addr: 1.0.0.1@853

# Starta och aktivera

sudo systemctl enable unbound

sudo systemctl start unbound

# Ställ in ditt system för att använda lokal resolver

# Redigera /etc/resolv.conf:

nameserver 127.0.0.1

Med prefetch: ja, Unbound uppdaterar ofta åtkomstade poster innan de går ut, så du upplever nästan aldrig en kall cache-miss.

Steg 9: Åtgärda webbläsarspecifika DNS-problem

Webbläsare har sitt eget DNS-beteende som kan åsidosätta dina OS-inställningar:

Chrome / Edge

- Inbyggd “Säker DNS” (DoH) kan åsidosätta OS-nivå DNS. Kontrollera: Inställningar → Sekretess → “Använd säker DNS.”

- Chrome upprätthåller sin egen DNS-cache. Rensa den på

chrome://net-internals/#dns→ “Rensa värd-cache.” - Rensa även socket-pooler:

chrome://net-internals/#sockets→ “Flush socket pools.”

Firefox

- Firefox har sin egen Trusted Recursive Resolver (TRR) som standard till Cloudflare DoH för användare i USA. Detta kringgår helt dina OS DNS-inställningar.

- Kontrollera status:

about:networking#dnsför att se cachade DNS-poster och vilken resolver som är aktiv. - För att inaktivera TRR: Inställningar → Sekretess & säkerhet → DNS över HTTPS → Av.

- För att tvinga inaktivering via konfiguration:

about:config→ ställ innetwork.trr.modetill5.

Alla webbläsare

- Tillägg (annonsblockerare, sekretessverktyg) kan avlyssna och omdirigera DNS. Testa i inkognito/privat läge med tillägg inaktiverade.

- Om DNS fungerar via

grävaellernslookupmen webbläsaren är långsam, är problemet på webbläsarnivå — inte system DNS.

Steg 10: Optimera DNS-poster (Webbplatsägare)

Om du hanterar en webbplats och dess DNS är långsam för besökare, gäller dessa optimeringar:

Minska och rensa upp poster

Ta bort oanvända A-, CNAME-, TXT- och MX-poster. Varje extra post lägger till overhead under upplösning. Granska din DNS-zonfil kvartalsvis.

Eliminera CNAME-kedjor

Istället för CNAME → CNAME → A-post, peka domäner direkt till den slutliga IP:n via en A-post. Många DNS-leverantörer stöder också CNAME-utjämning (även kallad ALIAS-poster), som löser kedjan server-side och returnerar IP i en enda fråga.

Ställ in lämpliga TTL-värden

- Stabila poster: Använd högre TTL:er (3600–86400 sekunder) för att maximera cachefördelar.

- Poster som ändras ofta: Använd TTL:er på 300–600 sekunder (5–10 minuter).

- Undvik att ställa in TTL till 86400 (24 timmar) om posten verkligen aldrig ändras, eftersom detta fördröjer spridningen av uppdateringar.

DNSSEC-överväganden

DNSSEC lägger till kryptografisk signaturverifiering till DNS-svar, vilket förhindrar cacheförgiftning och spoofing. Det tillför dock bearbetningstid till varje uppslag. Avvägningen är en marginell ökning av latens för betydligt bättre säkerhet. Aktivera DNSSEC om säkerhet är en prioritet; var medveten om att det kan öka upplösningstiderna något, särskilt på långsammare auktoritativa namnservrar.

Använd en premium-DNS-leverantör / CDN

Gratis DNS från domänregistratorer är vanligtvis långsam. Premium-DNS-leverantörer (Cloudflare, AWS Route 53, Dyn, DNS Made Easy) har massiv, globalt distribuerad anycast-infrastruktur designad för låglatenssvar. Ett CDN som Cloudflare eller Akamai har sin egen DNS-infrastruktur med globalt distribuerade närvaropunkter, vilket minskar uppslagstider för användare över hela världen.

Steg 11: Minska tredjepartsdomäner (Webbplatsägare)

Varje unik tredjepartsdomän din webbplats laddar kräver ett separat DNS-uppslag. Dessa läggs snabbt ihop — en webbplats som laddar resurser från 7 externa domäner kan ackumulera över 1 sekund av DNS-tid ensam.

Hur man minskar

- Granska externa resurser: Använd webbläsarens utvecklarverktyg (nätverksfliken) eller WebPageTest för att identifiera varje unik domän din webbplats anropar.

- Självhosta där det är möjligt: Ladda ner tredjepartsfonter, skript och tillgångar och hosta dem på din ursprungsserver eller CDN. Detta eliminerar deras DNS-uppslag helt.

- Konsolidera CDN-domäner: Använd en enda CDN-subdomän istället för flera externa värdar.

- Ta bort oanvända plugins och spårare: Varje plugin som laddar extern JavaScript lägger till minst ett DNS-uppslag plus själva skriptet.

Skjut upp icke-kritisk JavaScript

Tredjeparts-JavaScript laddar ofta ytterligare externa domäner. Att skjuta upp icke-kritisk JS fördröjer dessa DNS-uppslag tills efter att huvudsidan har renderats:

<!– Defer non-critical third-party scripts –>

<script src=”https://analytics.example.com/tracker.js” defer></script>

<!– Async for scripts that don’t depend on page load order –>

<script src=”https://ads.example.com/ad.js” async></script>

Att använda skjuta upp eller asynkron förhindrar att dessa skript blockerar huvudsidans rendering medan de fortfarande laddas. DNS-uppslagen för dessa domäner sker fortfarande, men de blockerar inte längre användaren från att se innehåll.

Steg 12: Implementera DNS-förhämtning (Webbutvecklare)

Moderna webbläsare stöder dns-prefetch och föranslut resursledtrådar som löser DNS för tredjepartsdomäner innan användaren behöver dem:

<!– DNS prefetch for non-critical third-party domains –>

<link rel=”dns-prefetch” href=”https://fonts.googleapis.com”>

<link rel=”dns-prefetch” href=”https://analytics.example.com”>

<!– Preconnect for critical third-party domains (DNS + TCP + TLS) –>

<link rel=”preconnect” href=”https://cdn.example.com”>

<link rel=”preconnect” href=”https://api.example.com”>

Användning föranslut för dina mest kritiska anslutningar (det hanterar DNS + TCP + TLS) och dns-prefetch för allt annat. Preconnect kan spara 100–500 ms per anslutning, medan DNS-prefetch sparar 20–120 ms. Använd inte preconnect för mycket — varje öppnar en anslutning som förbrukar resurser.

Snabbreferens för felsökningstabell

| Symptom | Trolig orsak | Lösning |

|---|---|---|

| Alla webbplatser laddas långsamt vid första besöket | Långsam ISP DNS-resolver | Byt till Cloudflare (1.1.1.1) eller Google (8.8.8.8). Starta om routern först. |

| 5-sekunders fördröjning innan sidor börjar laddas | IPv6-återfallsfördröjning | Inaktivera IPv6 på nätverksadapter eller ställ in OS till att föredra IPv4. |

| Specifik domän kan inte lösas | Föråldrad DNS-cache | Rensa DNS-cache på OS och webbläsare. |

| DNS fungerar i terminal men webbläsaren är långsam | Webbläsarens DoH-återställning eller tilläggsinterferens | Kontrollera Chrome/Firefox inställningar för säker DNS. Testa i inkognito med tillägg inaktiverade. |

| DNS långsamt endast när VPN är anslutet | VPN DNS-routing | Konfigurera anpassad DNS i VPN-inställningar eller kontrollera DNS-läckor på dnsleaktest.com. |

| Intermittent långsam DNS med antivirus igång | Antivirus DNS-filtrering | Inaktivera webbskydd tillfälligt. Lägg till DNS-serverundantag om snabbare. |

| dig +trace visar ett hopp som tar >200 ms | Långsam auktoritativ namnserver | Byt till DNS-leverantör med CDN-arkitektur eller använd CNAME-utjämning. |

| Höga DNS-tider i PageSpeed / WebPageTest | För många tredjepartsdomäner | Lägg till dns-prefetch / preconnect-ledtrådar. Minska externa domäner. Skjut upp icke-kritisk JS. |

| DNS fungerar men ibland långsamt | Överbelastade namnservrar eller spökadaptrar | Benchmark med GRC DNS Benchmark. Ta bort fantomnätverksadaptrar. Överväg sekundär DNS. |

| DNS långsamt endast från vissa regioner | Geografiskt avstånd | Använd en DNS-leverantör med global anycast (Cloudflare, Route 53). |

| Lokala nätverksdomäner löses inte med DoH på | DoH kringgår lokal DNS | Inaktivera DoH i webbläsaren eller konfigurera split DNS. Använd istället DoT för företag. |

| Sidor långsamma efter nylig programinstallation | Ny VPN/VM lade till spöknätverksadapter | Kontrollera Enhetshanteraren för fantomadaptrar. Ta bort föråldrade DNS-konfigurationer. |

César Daniel Barreto

César Daniel Barreto är en uppskattad cybersäkerhetsskribent och expert, känd för sin djupgående kunskap och förmåga att förenkla komplexa ämnen inom cybersäkerhet. Med lång erfarenhet inom nätverkssäkerhet nätverkssäkerhet och dataskydd bidrar han regelbundet med insiktsfulla artiklar och analyser om de senaste cybersäkerhetstrender och utbildar både yrkesverksamma och allmänheten.