Hiểu Về Hệ Thống Kiểm Soát Truy Cập

Tháng 10 07, 2022 • César Daniel Barreto

Mục tiêu cuối cùng của bất kỳ hệ thống an ninh nào là cung cấp cho cá nhân và tổ chức cảm giác an toàn. Khi một nhóm có quyền kiểm soát hoàn toàn đối với tài sản của mình và có thể sử dụng chúng mà không bị hạn chế, điều không tưởng này sẽ trở thành hiện thực. Mọi người có thể tận hưởng sự an tâm thực sự khi họ không phải lo lắng về việc mất quyền truy cập hoặc quyền sở hữu.

Liên tục cảnh giác với các cuộc tấn công mạng mới là công việc toàn thời gian của các chuyên gia an ninh mạng. Những chuyên gia này không bao giờ có thể lơ là cảnh giác, vì các loại tấn công mạng mới liên tục được phát triển.

An ninh có thể được coi là mức độ mà các biện pháp được thực hiện để bảo vệ chống lại thiệt hại tiềm tàng. Mục tiêu của bất kỳ công ty hoặc tổ chức nào là giữ mức độ an ninh của hệ thống đủ cao để chỉ những nhân viên được ủy quyền mới được phép truy cập đồng thời bảo vệ họ khỏi các mối đe dọa bên ngoài như tin tặc có thể cố gắng đánh cắp thông tin thông qua các cuộc tấn công mạng.

An ninh mạng so với An ninh vật lý

Thuật ngữ “an ninh vật lý”bao gồm các biện pháp được thực hiện để bảo vệ tài sản của bạn khỏi bị trộm cắp hoặc hư hỏng. An ninh vật lý có thể bao gồm các công cụ như khóa và cổng và các chính sách như kiểm tra lý lịch nhân viên.“An ninh mạng, mặt khác, mô tả các bước được thực hiện để bảo vệ chống lại các mối đe dọa kỹ thuật số. An ninh mạng bao gồm bảo vệ quyền truy cập vật lý vào các thiết bị và hệ thống lưu trữ dữ liệu (như máy chủ) và các biện pháp liên quan đến an ninh mạng, quyền truy cập thông tin và kiểm soát dữ liệu của hệ thống.

Ngày nay, để đảm bảo an toàn, cả an ninh vật lý và an ninh mạng đều phải phối hợp với nhau. Để đảm bảo mọi thứ được bao phủ, điều quan trọng là phải có một kế hoạch an ninh toàn diện bao gồm tất cả các khía cạnh an ninh. Điều này bao gồm đảm bảo cơ sở hạ tầng an toàn (tòa nhà vật lý, hệ thống, v.v.).

Chúng ta có xu hướng nghĩ về an ninh cơ sở hạ tầng theo nghĩa các cấu trúc vật lý, chẳng hạn như cửa hoặc cửa sổ có thể khóa được. Tuy nhiên, có nhiều khía cạnh bổ sung liên quan đến việc thiết lập một hệ thống an ninh hiệu quả. Những phương pháp này thường kết hợp sự pha trộn của các biện pháp an ninh quan trọng được thiết kế và thử nghiệm để đáp ứng nhu cầu hoạt động và doanh nghiệp.

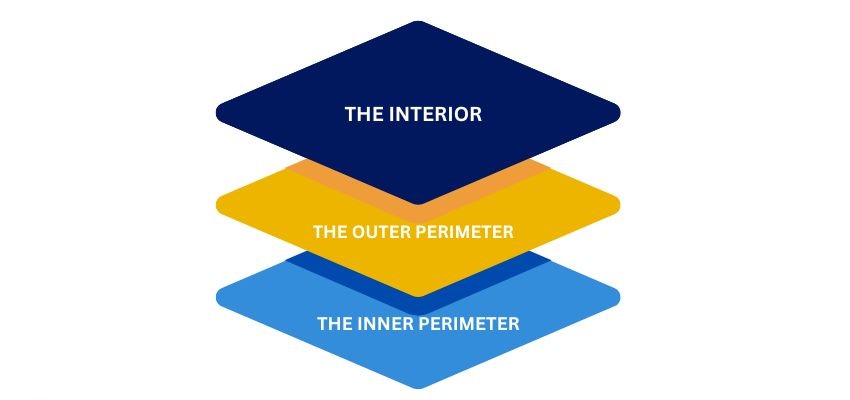

Ba lớp kiểm soát truy cập vật lý

Có ba lớp chung để phát triển và thực hiện chiến lược bảo vệ tài sản cơ sở hạ tầng.

- Nội thất Đây là lớp bảo vệ bên trong nhất, bao gồm nội thất của cấu trúc, văn phòng, buồng làm việc, v.v. nằm trong các chu vi bên trong và bên ngoài.

- Chu vi bên ngoài Đây là không gian xung quanh một khu vực an toàn. Để bảo vệ không gian này, bạn phải kiểm soát ai có thể vượt qua ranh giới pháp lý hoặc vật lý đánh dấu ranh giới của nó. Ví dụ, ranh giới tài sản hoặc các bức tường bên ngoài của một tòa nhà sẽ tôn trọng chu vi bên ngoài của một khu phức hợp.

- Chu vi bên trong Thường được xác định bởi các rào cản vật lý như tường, cửa và cửa sổ—có thể là bên ngoài hoặc bên trong, tùy thuộc vào bối cảnh của chu vi bên ngoài.

Một kế hoạch an ninh toàn diện sẽ bao gồm tất cả ba cấp độ an ninh. Ba lớp an ninh thường bao gồm các công nghệ khác nhau phối hợp với nhau để tạo thành một giải pháp bảo vệ vật lý hiệu quả.

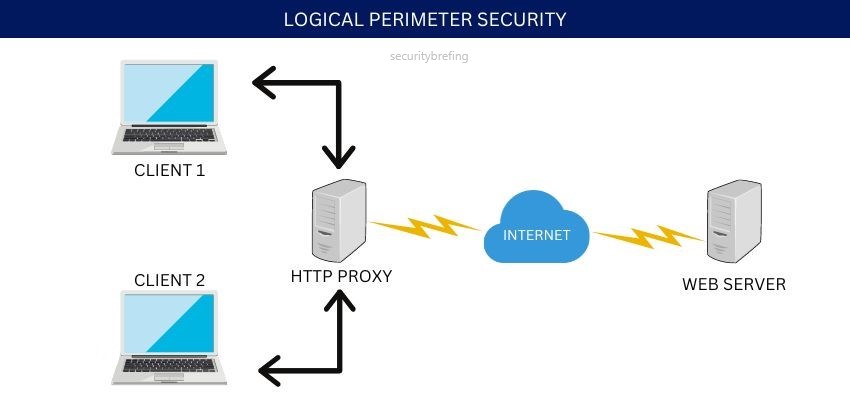

An ninh chu vi logic

Ngoài ba lớp vật lý, còn có cái gọi là an ninh chu vi logic. Thuật ngữ này bao gồm các kiểm soát truy cập điện tử được áp dụng để bảo vệ hệ thống và dữ liệu. Chúng bao gồm mật khẩu, ID người dùng, khóa mã hóa và các phương tiện kỹ thuật số khác để giữ an toàn cho thông tin.

Phương pháp kiểm soát truy cập tự nhiên

Kiểm soát truy cập tự nhiên liên quan đến việc sử dụng các yếu tố thiết kế tự nhiên để hạn chế hoặc cho phép truy cập vào một khu vực, ví dụ, sử dụng một con sông như một rào cản tự nhiên để bảo vệ chống lại các cuộc tấn công từ mặt đất.

Tăng cường lãnh thổ

Tăng cường lãnh thổ sử dụng các cấu trúc, hệ thống và chính sách để thiết lập và duy trì sự hiện diện an ninh vật lý. Ví dụ, điều này có thể liên quan đến việc chiếu sáng để tăng khả năng hiển thị của một khu vực hoặc thiết lập các biện pháp kiểm soát truy cập như cổng và hàng rào.

Phương pháp kiểm soát truy cập công nghệ

Kiểm soát truy cập công nghệ sử dụng công nghệ để hạn chế hoặc cho phép truy cập vào một khu vực. Bao gồm hệ thống CCTV, hệ thống báo động và hệ thống kiểm soát truy cập.

Hoạt động và quản lý an ninh cơ sở hạ tầng dựa trên ba loại hệ thống con cơ bản:

- Ngăn chặn

- Phòng ngừa

- Phản ứng

Ngăn chặn dựa trên ý tưởng rằng nếu một kẻ xâm nhập biết rằng họ có nhiều khả năng bị bắt, họ sẽ ít có khả năng cố gắng tấn công.

Mục tiêu của phòng ngừa là làm cho kẻ xâm nhập khó tiếp cận mục tiêu hơn. Điều này được thực hiện bằng cách làm cho mục tiêu khó tìm hơn, khó tiếp cận hơn và khó xâm nhập hơn.

Hệ thống phản ứng được thiết kế để phát hiện sự xâm nhập và sau đó thực hiện hành động để ngăn chặn kẻ tấn công và giảm thiểu thiệt hại mà họ có thể gây ra.

Một hệ thống an ninh được thiết kế tốt sẽ kết hợp cả ba hệ thống con này để tạo ra một hệ thống ngăn chặn, phòng ngừa và phản ứng hiệu quả.

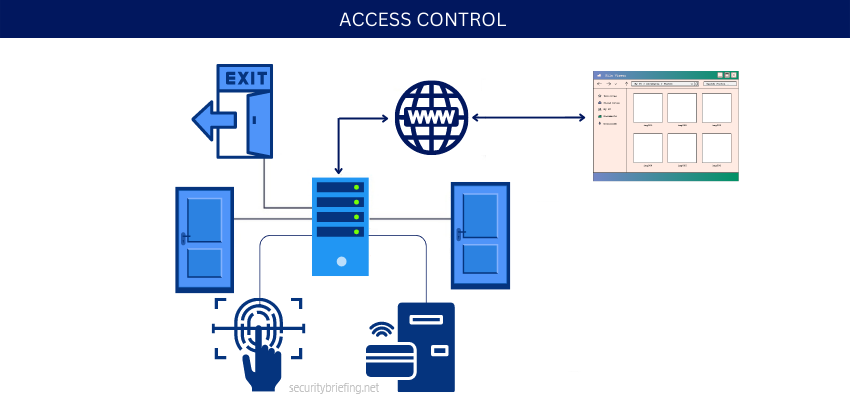

Kiểm soát truy cập

Ưu tiên hàng đầu cho các hệ thống an ninh, như được hầu hết các chuyên gia đồng ý, là ngăn chặn kẻ xâm nhập bằng cách sử dụng sự ngăn chặn. Các phần của cơ sở hạ tầng có thể bị hạn chế để những người không có quyền không thể gây ra bất kỳ thiệt hại, phá hủy hoặc trộm cắp nào.

Egress, hoặc quyền hợp pháp để rời khỏi một cơ sở, được định nghĩa là con đường mà mọi người sử dụng để vào và ra khỏi một nơi. An ninh vật lý có thể được định nghĩa là ingress, đề cập đến con đường vật lý mà ai đó sử dụng để đi vào một địa điểm và ra ngoài đúng cách.

Trong thuật ngữ an ninh, quyền là một đặc quyền hoặc sự cho phép hợp pháp được cấp cho ai đó hoặc một nhóm nào đó bởi một cơ quan có thẩm quyền được công nhận. Cơ quan này có thể là chính phủ, một đại diện chính phủ được công nhận hợp pháp hoặc chủ sở hữu của một tài sản. Khi những người không được phép cố gắng truy cập vào một tài sản mà họ không có quyền, họ trở thành kẻ xâm nhập.

Do đó, kiểm soát truy cập là về việc kiểm soát ai có thể vào, ra và quay lại một tài sản. Kiểm soát quyền truy cập của những người không được phép vào các tài sản quan trọng là một bước an ninh quan trọng mà bạn có thể thực hiện.

Ủy quyền

Ủy quyền có thể là ranh giới tài sản của tài sản vật lý của tổ chức hoặc cửa trước của cơ sở của họ.

Mục tiêu chính của một chu vi là ủy quyền cho nhân viên. Các phương pháp khác nhau có thể được sử dụng để đạt được điều này - như trồng hàng rào xung quanh ranh giới tài sản hoặc đặt các biển báo dễ thấy. Nếu một cá nhân không được phép cố gắng vượt qua, họ sẽ ngay lập tức bị chặn lại bởi các tính năng an ninh như hàng rào dây thép gai với cổng và bảo vệ vũ trang.

Hầu hết các nỗ lực kiểm soát truy cập diễn ra giữa chu vi bên ngoài và bên trong của một tài sản. Điều này có thể bao gồm việc có bãi đậu xe cho nhân viên và khách ở những nơi chiến lược và sử dụng cảnh quan để hướng dẫn mọi người đến các lối vào và lối ra cụ thể và giữ họ tránh xa các điểm vào/ra khác có thể.

Điều này cũng có nghĩa là giữ cho ngôi nhà của bạn an toàn khỏi những kẻ xâm nhập. Bạn có thể làm điều này bằng cách sử dụng các rào cản vật lý như tường, cửa sổ và cửa ra vào. Những rào cản này sẽ giữ cho mọi người không đến quá gần ngôi nhà của bạn và giúp bảo vệ bạn và gia đình bạn.

An ninh nội thất là an ninh của con người và các vật dụng bên trong một tòa nhà hoặc khu vực. Điều này bao gồm việc theo dõi mọi người và cũng sử dụng máy móc để theo dõi, theo dõi và phát hiện bất kỳ ai vào mà không được phép. Hệ thống này cũng ghi lại những gì xảy ra trong khu vực để chúng ta có thể thấy nếu ai đó vi phạm quy tắc. Có cả con người và máy móc làm việc cùng nhau làm cho loại an ninh này rất hiệu quả.

Chính sách an ninh

Một chính sách an ninh tốt giải thích cách thức hoạt động của an ninh ở mỗi cấp độ là rất quan trọng. Các doanh nghiệp và tổ chức phải tạo ra các chính sách an ninh toàn diện giải thích ai được phép truy cập vào các tài sản khác nhau và họ có thể làm gì với chúng. Bằng cách này, mọi người sẽ biết họ nên làm gì để giữ mọi thứ an toàn.

Các công ty và tổ chức có thể bảo vệ nhân viên và thiết bị của họ khỏi tai nạn bằng cách thực hiện các biện pháp bổ sung này. Họ có thể ngăn chặn những người không được phép có mặt ở các khu vực cụ thể gây ra thiệt hại bằng cách thiết lập một hệ thống kiểm soát truy cập với các hạn chế về nơi nhân viên có thể đi.

Ví dụ, nếu một đại diện bán hàng vô tình làm đổ cà phê lên một trong những máy chủ sản xuất trong bộ phận kỹ thuật, đó sẽ là một thảm họa lớn.

Các doanh nghiệp nên phát triển một chính sách an ninh rõ ràng cho phép những người được ủy quyền truy cập vào một số tài sản nhất định trong khi ngăn chặn những người không được phép truy cập vào cùng những tài sản đó.

Vai trò quan trọng của kiểm soát truy cập trong an ninh mạng

Trong thế giới kỹ thuật số, kiểm soát truy cập cũng quan trọng như trong thế giới vật lý. Các doanh nghiệp phải xác thực những người cố gắng truy cập vào mạng của họ và hạn chế người dùng nào có quyền truy cập vào dữ liệu nhạy cảm hoặc các phần của mạng để bảo vệ chống lại các mối đe dọa bên ngoài. Bạn không muốn ai đó đột nhập vào nhà hoặc văn phòng của bạn, và bạn cũng không muốn những người như vậy có quyền truy cập vào hệ thống máy tính của bạn. Tin tặc có thể lấy được thông tin quan trọng, chẳng hạn như dữ liệu khách hàng hoặc bí mật thương mại, và gây thiệt hại cho công ty của bạn.

Có hai loại kiểm soát truy cập trong thế giới kỹ thuật số:

- Vật lý

- Logic

Kiểm soát vật lý ngăn người dùng truy cập vào văn phòng, máy trạm và phần cứng, trong khi kiểm soát logic bảo vệ các tài sản mạng quan trọng. Cả hai đều quan trọng đối với an ninh mạng; cả hai đều bắt đầu với giả định rằng những người cố gắng truy cập là không xác định cho đến khi hệ thống có thể xác nhận điều đó bằng ID của họ, đó là tên người dùng, email hoặc địa chỉ MAC, xác định họ khi họ yêu cầu truy cập.

Nhận dạng và xác thực

Kiểm soát truy cập đảm bảo rằng chỉ những cá nhân được ủy quyền mới có thể truy cập hệ thống và xem dữ liệu. Để làm điều này, các doanh nghiệp phải có khả năng xác định và xác thực người dùng. Nhận dạng là quá trình xác định ai yêu cầu truy cập, trong khi xác thực xác nhận rằng người dùng là người mà họ tuyên bố.

Có ba loại phương pháp nhận dạng:

- Một cái gì đó bạn biết

- Một cái gì đó bạn có

- Một cái gì đó bạn là

Một cái gì đó bạn biết, như mật khẩu hoặc mã PIN; một cái gì đó bạn có, chẳng hạn như mã thông báo vật lý hoặc thẻ khóa; và một cái gì đó bạn là, chẳng hạn như dấu vân tay hoặc quét mống mắt của bạn. Hai cái đầu tiên có thể bị mất hoặc bị đánh cắp, vì vậy sinh trắc học là hình thức nhận dạng an toàn nhất.

Có bốn loại xác thực:

- Xác thực một yếu tố

- Xác thực hai yếu tố

- Xác thực ba yếu tố

- Xác thực đa yếu tố

Xác thực một yếu tố chỉ sử dụng một loại nhận dạng, chẳng hạn như mật khẩu. Xác thực hai yếu tố thêm một lớp thứ hai, chẳng hạn như mã bảo mật được gửi đến điện thoại của bạn. Xác thực ba yếu tố thêm một lớp thứ ba, chẳng hạn như quét dấu vân tay. Xác thực đa yếu tố kết hợp hai hoặc nhiều phương pháp này.

Thực thể phần mềm

Trong một hệ thống kiểm soát truy cập, một chủ thể là một thực thể có thể yêu cầu truy cập vào một tài nguyên, trong khi một đối tượng là một thực thể lưu trữ hoặc cung cấp tài nguyên. Trong hầu hết các trường hợp, chủ thể là người dùng, và đối tượng là tệp, chương trình hoặc thiết bị. Tuy nhiên, chủ thể cũng có thể là các quy trình hoặc luồng yêu cầu truy cập vào một đối tượng, và đối tượng có thể là các đối tượng Active Directory, chẳng hạn như người dùng, nhóm hoặc máy tính.

Có ba loại thực thể phần mềm trong một hệ thống kiểm soát truy cập:

- Người dùng

- Đối tượng

- Quy trình

Người dùng là một con người tương tác với hệ thống, trong khi đối tượng là thứ mà hệ thống sử dụng hoặc thao tác, như một tệp. Quy trình là một tập hợp các hướng dẫn mà máy tính thực hiện.

Các chuyên gia an ninh mạng phải có khả năng xác định người dùng, đối tượng và quy trình nào nên có quyền truy cập vào tài nguyên nào và họ phải có khả năng thực hiện các kiểm soát thích hợp để đảm bảo rằng chỉ những cá nhân được ủy quyền mới có thể truy cập.

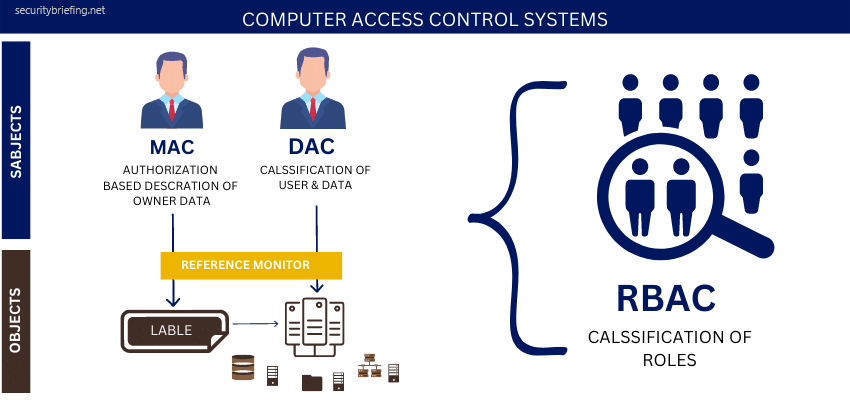

Hệ thống kiểm soát truy cập máy tính

Có nhiều loại hệ thống kiểm soát truy cập máy tính. Tuy nhiên, phổ biến nhất là kiểm soát truy cập dựa trên vai trò (RBAC), kiểm soát truy cập tùy ý (DAC), kiểm soát truy cập bắt buộc (MAC) và kiểm soát truy cập dựa trên máy chủ (HBAC).

RBAC – là mô hình đơn giản nhất, và nó gán vai trò cho người dùng. Ví dụ, một người quản lý có thể truy cập các tệp cần thiết để thực hiện công việc của họ, nhưng họ sẽ không có quyền truy cập vào thông tin nhạy cảm của nhân viên. Loại hệ thống này dễ triển khai và duy trì, nhưng nó không linh hoạt lắm.

DAC – phức tạp hơn một chút, vì nó gán quyền truy cập cho từng người dùng. Điều này có nghĩa là mỗi người dùng có bộ quyền riêng của họ, có thể được tùy chỉnh theo nhu cầu của họ. Loại hệ thống này linh hoạt hơn RBAC, nhưng cũng khó quản lý hơn.

MAC – là loại hệ thống kiểm soát truy cập phức tạp nhất. Nó sử dụng nhãn bảo mật để xác định độ nhạy cảm của dữ liệu và kiểm soát ai có thể xem nó. Loại hệ thống này rất an toàn, nhưng cũng rất khó triển khai và duy trì.

HBAC – là một sự kết hợp của ba loại hệ thống kiểm soát truy cập khác. Nó sử dụng cả vai trò và quyền để kiểm soát quyền truy cập vào dữ liệu. Loại hệ thống này linh hoạt hơn RBAC và MAC, nhưng cũng khó quản lý hơn.

Bất kể bạn chọn loại hệ thống kiểm soát truy cập nào, điều quan trọng là nhớ rằng tất cả chúng đều được thiết kế để bảo vệ dữ liệu và công ty của bạn. Chọn loại phù hợp nhất với nhu cầu của bạn và đảm bảo triển khai nó đúng cách.

Kiểm soát truy cập là rất quan trọng cho cả an ninh vật lý và kỹ thuật số. Bằng cách hiểu các loại hệ thống kiểm soát truy cập khác nhau, bạn có thể chọn loại phù hợp với nhu cầu của mình và đảm bảo rằng tài sản của bạn được an toàn.

César Daniel Barreto

César Daniel Barreto là một nhà văn và chuyên gia an ninh mạng được kính trọng, nổi tiếng với kiến thức sâu rộng và khả năng đơn giản hóa các chủ đề an ninh mạng phức tạp. Với kinh nghiệm sâu rộng về bảo mật mạng và bảo vệ dữ liệu, ông thường xuyên đóng góp các bài viết và phân tích sâu sắc về các xu hướng an ninh mạng mới nhất, giáo dục cả chuyên gia và công chúng.