Hozzáférés-vezérlő rendszerek megértése

2022. október 07. • César Daniel Barreto

Bármely biztonsági rendszer végső célja, hogy biztonságérzetet nyújtson az egyéneknek és szervezeteknek. Amikor egy csoport teljes mértékben ellenőrzése alatt tartja eszközeit, és korlátozás nélkül használhatja azokat, ez az utópia valósul meg. Az emberek valódi nyugalmat élvezhetnek, amikor nem kell aggódniuk az elérés vagy a tulajdon elvesztése miatt.

Az új kibertámadások folyamatos figyelemmel kísérése teljes munkaidős feladat a kiberbiztonsági szakemberek számára. Ezek a szakértők soha nem engedhetik le a figyelmüket, mivel folyamatosan új típusú kibertámadásokat fejlesztenek ki.

A biztonságot úgy lehet tekinteni, mint az intézkedések mértékét, amelyeket a lehetséges károk elleni védelem érdekében tesznek. Bármely vállalat vagy szervezet célja az lenne, hogy rendszerének biztonsági szintjét elég magas szinten tartsa ahhoz, hogy csak az engedélyezett személyzet férhessen hozzá, miközben megvédi őket a külső fenyegetésektől, például a hackerektől, akik megpróbálhatják ellopni az információkat kibertámadások révén.

Kiberbiztonság vs. Fizikai biztonság

A “fizikai biztonság” magában foglalja azokat az intézkedéseket, amelyeket az ingatlan lopás vagy károsodás elleni védelme érdekében tesznek. A fizikai biztonság magában foglalhat olyan eszközöket, mint a zárak és kapuk, valamint olyan szabályzatokat, mint például az alkalmazottak háttérellenőrzése. “A kiberbiztonság,” másrészt a digitális fenyegetések elleni védekezés lépéseit írja le. A kiberbiztonság magában foglalja az adatok tárolására szolgáló eszközök és rendszerek fizikai hozzáférésének védelmét (például szerverek), valamint a hálózati biztonsággal, az információs hozzáféréssel és a rendszer adatainak ellenőrzésével kapcsolatos intézkedéseket.

Ma a biztonság érdekében mind a fizikai, mind a kiberbiztonságnak együtt kell működnie. Annak érdekében, hogy minden lefedett legyen, elengedhetetlen egy átfogó biztonsági terv, amely magában foglalja az összes biztonsági szempontot. Ez magában foglalja a biztonságos infrastruktúra biztosítását (fizikai épületek, rendszerek stb.).

Hajlamosak vagyunk az infrastruktúra biztonságát fizikai szerkezetek, például zárható ajtók vagy ablakok szempontjából gondolni. Azonban számos további szempont is szerepet játszik egy hatékony biztonsági rendszer kialakításában. Ezek a módszerek általában olyan kulcsfontosságú biztonsági intézkedések keverékét tartalmazzák, amelyeket az operatív és vállalati igények kielégítésére terveztek és teszteltek.

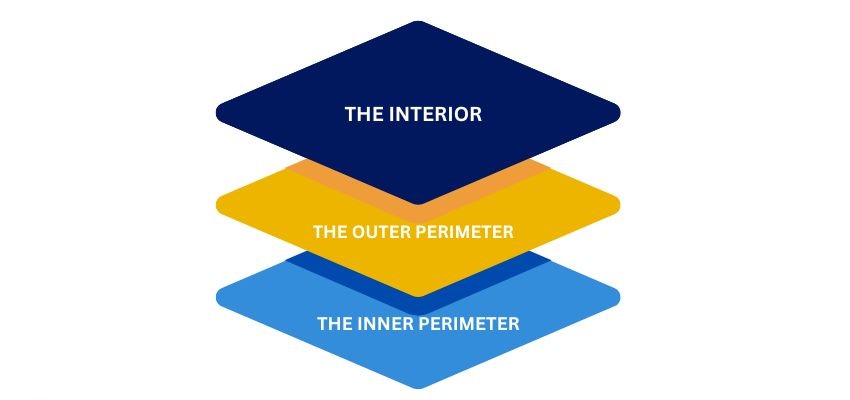

A fizikai hozzáférés-ellenőrzés három rétege

Az infrastruktúra eszközének biztosítására irányuló stratégia kidolgozásának és végrehajtásának három általános rétege van.

- A belső tér Ez a védelem legbelső rétege, amely magában foglalja az épület, az iroda, a fülke stb. belső terét, amely a belső és külső határok között helyezkedik el.

- A külső határ Ez a biztonságos területet körülvevő tér. Ennek a térnek a biztosítása érdekében ellenőrizni kell, ki lépheti át a határait jelző jogi vagy fizikai vonalat. Például az ingatlanhatárok vagy egy épület külső falai tiszteletben tartják egy komplexum külső határát.

- A belső határ Gyakran fizikai akadályok, például falak, ajtók és ablakok határozzák meg - akár külső, akár belső, attól függően, hogy a külső határ kontextusában van.

Az átfogó biztonsági terv mindhárom biztonsági szintet lefedi. A biztonság három rétege általában különféle technológiákból áll, amelyek együttműködve hatékony fizikai védelmi megoldást alkotnak.

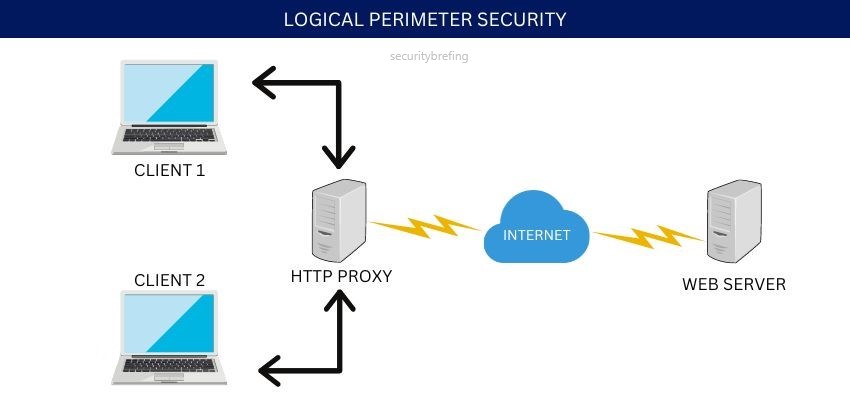

Logikai határvédelem

A három fizikai rétegen kívül létezik az úgynevezett logikai határvédelem is. Ez a kifejezés az elektronikus hozzáférés-ellenőrzéseket fedi le, amelyek a rendszerek és adatok védelme érdekében vannak bevezetve. Ezek közé tartoznak a jelszavak, felhasználói azonosítók, titkosítási kulcsok és más digitális eszközök, amelyek az információk biztonságát szolgálják.

Természetes hozzáférés-ellenőrzési módszerek

A természetes hozzáférés-ellenőrzés a természetes tervezési elemek használatát jelenti egy terület elérésének korlátozására vagy engedélyezésére, például egy folyó használata természetes akadályként a földi alapú támadások elleni védelem érdekében.

Területi megerősítés

A területi megerősítés szerkezeteket, rendszereket és szabályzatokat alkalmaz a fizikai biztonsági jelenlét létrehozására és fenntartására. Például ez magában foglalhatja a világítást egy terület láthatóságának növelése érdekében, vagy hozzáférés-ellenőrzési intézkedések, például kapuk és kerítések bevezetését.

Technológiai hozzáférés-ellenőrzési módszerek

A technológiai hozzáférés-ellenőrzés technológia használatával korlátozza vagy engedélyezi egy terület elérését. Ide tartoznak a CCTV rendszerek, riasztórendszerek és hozzáférés-ellenőrzési rendszerek.

Az infrastruktúra biztonsági működése és kezelése három alapvető alrendszerre épül:

- Elrettentés

- Megelőzés

- Válasz

Az elrettentés azon az elképzelésen alapul, hogy ha egy betolakodó tudja, hogy nagyobb valószínűséggel kapják el, akkor kevésbé valószínű, hogy megpróbál támadást végrehajtani.

A megelőzés célja, hogy megnehezítse a betolakodó számára a cél elérését. Ezt úgy érik el, hogy megnehezítik a cél megtalálását, megközelítését és áttörését.

A válaszrendszerek célja, hogy észleljék a behatolást, majd intézkedéseket tegyenek a támadó megállítására és az általuk okozható károk minimalizálására.

Egy jól megtervezett biztonsági rendszer mindhárom alrendszert kombinálja, hogy hatékony elrettentő, megelőző és válaszrendszert hozzon létre.

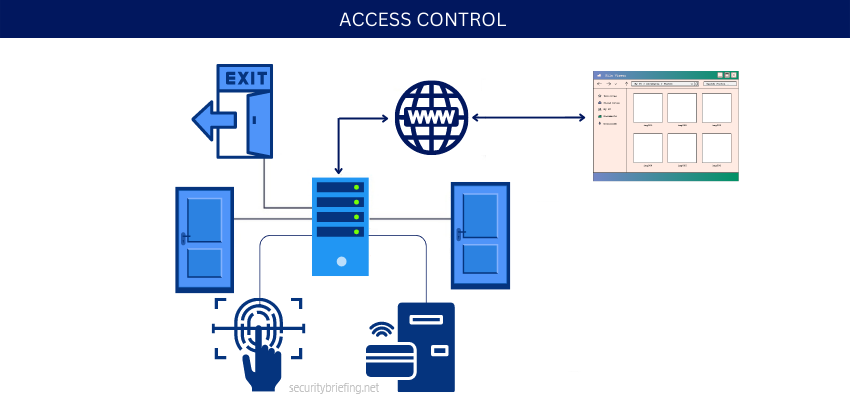

Hozzáférés-ellenőrzés

A biztonsági rendszerek első számú prioritása, ahogy azt a legtöbb szakértő egyetért, az elrettentés révén történő behatolók megelőzése. Az infrastruktúra egyes részei korlátozhatók, hogy azok, akiknek nincs engedélyük, ne okozhassanak kárt, pusztítást vagy lopást.

Az egress, vagyis a létesítmény elhagyásának jogi joga, az a útvonal, amelyet az emberek használnak egy helyre való belépéshez és kilépéshez. A fizikai biztonságot ingressként lehet meghatározni, amely a fizikai útvonalra utal, amelyet valaki egy helyre való bejutáshoz és helyes kijutáshoz használ.

A biztonsági szempontból a jog egy törvényes előjog vagy engedély, amelyet valaki vagy egy csoport kap egy elismert hatóságtól. Ez a hatóság lehet egy kormány, egy jogilag elismert kormányzati ügynök vagy egy eszköz tulajdonosa. Amikor jogosulatlan személyek próbálnak hozzáférni egy eszközhöz, amelyhez nincs joguk, betolakodókká válnak.

Ezért a hozzáférés-ellenőrzés arról szól, hogy ki léphet be, ki léphet ki, és ki térhet vissza egy eszközbe. Az alapvető eszközökhöz való jogosulatlan személyek hozzáférésének ellenőrzése egy fontos biztonsági lépés, amelyet megtehet.

Jogosultság

A jogosultság lehet a szervezet fizikai tulajdonának határa vagy a létesítményeik bejárati ajtaja.

A határ fő célja, hogy csak a személyzetet jogosítsa fel. Különböző módszerek alkalmazhatók ennek elérésére - például sövények ültetése az ingatlanhatár körül vagy látható táblák elhelyezése. Ha egy jogosulatlan egyén megpróbál átkelni, azonnal megállítják őket biztonsági funkciók, például szögesdrót kerítés kapukkal és fegyveres őrökkel.

A legtöbb hozzáférés-ellenőrzési erőfeszítés egy ingatlan külső és belső határa között történik. Ez magában foglalhatja az alkalmazottak és vendégek parkolását stratégiai helyeken, valamint a tájépítészet használatát az emberek irányítására bizonyos bejáratokhoz és kijáratokhoz, és távol tartásuk más lehetséges be- és kijárati pontoktól.

Ez azt is jelenti, hogy otthonát biztonságban tartja a betolakodóktól. Ezt fizikai akadályok, például falak, ablakok és ajtók használatával teheti meg. Ezek az akadályok megakadályozzák, hogy az emberek túl közel kerüljenek otthonához, és segítenek megvédeni Önt és családját.

A belső biztonság az épület vagy terület belsejében lévő emberek és dolgok biztonságát jelenti. Ez magában foglalja az emberek figyelését, valamint gépek használatát a belépők nyomon követésére és észlelésére, akik engedély nélkül lépnek be. Ez a rendszer rögzíti azt is, hogy mi történik a területen, így láthatjuk, ha valaki megszegi a szabályokat. Az emberek és gépek együttes munkája nagyon hatékonnyá teszi ezt a fajta biztonságot.

Biztonsági szabályzatok

Egy jó biztonsági szabályzat, amely elmagyarázza, hogyan működik a biztonság minden szinten, alapvető fontosságú. A vállalkozásoknak és szervezeteknek átfogó biztonsági szabályzatokat kell létrehozniuk, amelyek elmagyarázzák, ki férhet hozzá különböző eszközökhöz, és mit tehetnek velük. Így mindenki tudni fogja, mit kell tennie a biztonság érdekében.

A vállalatok és szervezetek megvédhetik munkavállalóikat és berendezéseiket a balesetektől ezekkel a további intézkedésekkel. Megakadályozhatják, hogy jogosulatlan személyek kárt okozzanak bizonyos területeken azáltal, hogy hozzáférés-ellenőrzési rendszert hoznak létre, amely korlátozza, hogy az alkalmazottak hova mehetnek.

Például, ha egy értékesítési képviselő véletlenül kávét önt az egyik gyártási szerverre a mérnöki osztályon, az jelentős katasztrófa lenne.

A vállalkozásoknak világos biztonsági szabályzatot kell kidolgozniuk, amely lehetővé teszi az engedélyezett személyek számára bizonyos eszközökhöz való hozzáférést, miközben megakadályozza a jogosulatlan személyeket az ugyanazon eszközökhöz való hozzáférésben.

A hozzáférés-ellenőrzés létfontosságú szerepe a kiberbiztonságban

A digitális világban a hozzáférés-ellenőrzés ugyanolyan fontos, mint a fizikai világban. A vállalkozásoknak hitelesíteniük kell azokat az embereket, akik megpróbálnak belépni a hálózataikba, és korlátozniuk kell, hogy mely felhasználók férhetnek hozzá érzékeny adatokhoz vagy a hálózat részeihez a külső veszélyek elleni védelem érdekében. Nem akarja, hogy bárki betörjön otthonába vagy irodájába, és nem akarja, hogy ilyen személyek hozzáférjenek a számítógépes rendszereihez. A hackerek kritikus információkat szerezhetnek meg, például ügyféladatokat vagy üzleti titkokat, és káoszt okozhatnak vállalatánál.

A digitális világban kétféle hozzáférés-ellenőrzés létezik:

- Fizikai

- Logikai

A fizikai ellenőrzések megakadályozzák a felhasználók hozzáférését az irodákhoz, munkaállomásokhoz és hardverekhez, míg a logikai ellenőrzések védik a kritikus kibereszközöket. Mindkettő fontos a kiberbiztonság szempontjából; mindkettő azzal a feltételezéssel kezdődik, hogy az emberek, akik megpróbálnak belépni, ismeretlenek, amíg a rendszer nem tudja megerősíteni az azonosítójuk alapján, amely a felhasználónév, e-mail vagy MAC-cím, amely azonosítja őket, amikor hozzáférést kérnek.

Azonosítás és hitelesítés

A hozzáférés-ellenőrzés biztosítja, hogy csak az engedélyezett személyek léphessenek be a rendszerekbe és tekinthetik meg az adatokat. Ehhez a vállalkozásoknak képesnek kell lenniük azonosítani és hitelesíteni a felhasználókat. Az azonosítás az a folyamat, amely meghatározza, ki kér hozzáférést, míg a hitelesítés megerősíti, hogy a felhasználó az, akinek mondja magát.

Háromféle azonosítási módszer létezik:

- Valami, amit tudsz

- Valami, amit birtokolsz

- Valami, ami vagy

Valami, amit tudsz, mint például egy jelszó vagy PIN-kód; valami, amit birtokolsz, például egy fizikai token vagy kulcskártya; és valami, ami vagy, például az ujjlenyomatod vagy íriszszkennelés. Az első kettő elveszhet vagy ellopható, így a biometria a legbiztonságosabb azonosítási forma.

Négyféle hitelesítés létezik:

- Egyfaktoros

- Kétfaktoros

- Háromfaktoros

- Többfaktoros

Az egyfaktoros hitelesítés csak egy azonosítási típust használ, például egy jelszót. A kétfaktoros hitelesítés egy második réteget ad hozzá, például egy biztonsági kódot, amelyet a telefonodra küldenek. A háromfaktoros hitelesítés egy harmadik réteget ad hozzá, például egy ujjlenyomat-szkennelést. A többfaktoros hitelesítés ezeknek a módszereknek a kombinációját használja.

Szoftver entitások

Egy hozzáférés-ellenőrzési rendszerben a tárgy egy olyan entitás, amely hozzáférést kér egy erőforráshoz, míg az objektum egy olyan entitás, amely tárolja vagy biztosítja az erőforrást. A legtöbb esetben a tárgyak felhasználók, az objektumok pedig fájlok, programok vagy eszközök. Azonban a tárgyak lehetnek folyamatok vagy szálak is, amelyek hozzáférést kérnek egy objektumhoz, és az objektumok lehetnek Active Directory objektumok, például felhasználók, csoportok vagy számítógépek.

Háromféle szoftver entitás létezik egy hozzáférés-ellenőrzési rendszerben:

- Felhasználók

- Objektumok

- Folyamatok

Egy felhasználó egy emberi lény, aki interakcióba lép a rendszerrel, míg egy objektum valami, amit a rendszer használ vagy manipulál, például egy fájl. Egy folyamat egy utasításkészlet, amelyet a számítógép végrehajt.

A kiberbiztonsági szakembereknek képesnek kell lenniük azonosítani, hogy mely felhasználók, objektumok és folyamatok férhetnek hozzá mely erőforrásokhoz, és képesnek kell lenniük a megfelelő ellenőrzések végrehajtására annak biztosítása érdekében, hogy csak az engedélyezett személyek férhessenek hozzá.

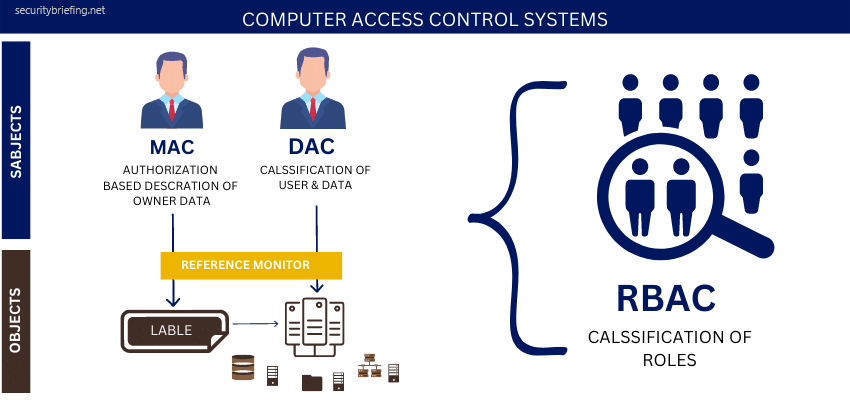

Számítógépes hozzáférés-ellenőrzési rendszerek

Számos típusú számítógépes hozzáférés-ellenőrzési rendszer létezik, de a leggyakoribbak a Szerepkör-alapú hozzáférés-ellenőrzés (RBAC), Diszkrecionális hozzáférés-ellenőrzés (DAC), Kötelező hozzáférés-ellenőrzés (MAC) és (HBAC) Host-alapú hozzáférés-ellenőrzés.

RBAC – a legegyszerűbb modell, és szerepeket rendel a felhasználókhoz. Például egy menedzser hozzáférhet a munkájához szükséges fájlokhoz, de nem férhet hozzá érzékeny alkalmazotti információkhoz. Ez a típusú rendszer könnyen megvalósítható és karbantartható, de nem túl rugalmas.

DAC – egy kicsit összetettebb, mivel hozzáférési engedélyeket rendel az egyes felhasználókhoz. Ez azt jelenti, hogy minden felhasználónak saját engedélykészlete van, amelyet az igényeik szerint testre szabhatnak. Ez a típusú rendszer rugalmasabb, mint az RBAC, de nehezebb kezelni.

MAC – a legösszetettebb hozzáférés-ellenőrzési rendszer. Biztonsági címkét használ az adatok érzékenységének meghatározására és annak ellenőrzésére, hogy ki láthatja azokat. Ez a típusú rendszer nagyon biztonságos, de nehéz megvalósítani és karbantartani.

HBAC – a másik három hozzáférés-ellenőrzési rendszer hibridje. Szerepeket és engedélyeket is használ az adatokhoz való hozzáférés ellenőrzésére. Ez a típusú rendszer rugalmasabb, mint az RBAC és a MAC, de nehezebb kezelni.

Nem számít, melyik hozzáférés-ellenőrzési rendszert választja, fontos megjegyezni, hogy mindegyik célja az adatok és a vállalat védelme. Válassza ki azt, amelyik a legjobban megfelel az igényeinek, és győződjön meg róla, hogy megfelelően valósítja meg.

A hozzáférés-ellenőrzés létfontosságú mind a fizikai, mind a digitális biztonság szempontjából. A különböző típusú hozzáférés-ellenőrzési rendszerek megértésével kiválaszthatja az igényeinek legmegfelelőbbet, és biztosíthatja, hogy eszközei biztonságban legyenek.

César Dániel Barreto

César Daniel Barreto elismert kiberbiztonsági író és szakértő, aki mélyreható ismereteiről és képességéről ismert, hogy egyszerűsítse a bonyolult kiberbiztonsági témákat. Kiterjedt tapasztalattal rendelkezik a hálózatbiztonság és az adatvédelem terén, rendszeresen hozzájárul betekintő cikkekkel és elemzésekkel a legújabb kiberbiztonsági trendekről, oktatva mind a szakembereket, mind a nagyközönséget.