Bevezetés az OpenVPN-be

2022. október 05. • César Daniel Barreto

Az internet ugyanolyan fontos, mint bármely más közszolgáltatás a mai világban. Az első dolog, ami mindenkinek eszébe jut, amikor új otthont vásárol vagy új helyszínen nyit céget, a megbízható internetkapcsolat, amit az áram, a fűtés, a szemétszállítás és (de nem feltétlenül) a telefonos szolgáltatás követ.

Néhányan azt állíthatják, hogy a “harmadik világ” kifejezés helytelen és sértő. Az olyan programokkal, mint az “Egy laptop minden gyermeknek” és a Facebook és a Google kezdeményezéseivel, sok úgynevezett harmadik világbeli országban már van internet-hozzáférés, még akkor is, ha nincs folyóvíz vagy szennyvízrendszer.

De a jóval együtt jár a rossz is. Bárki létrehozhat weboldalt, Facebook-fiókot vagy Twitter-felhasználót, de nem mindenki teszi ezt jó szándékkal, beleértve a hackereket és a bűnözőket is. Ha sok felhasználó van, megnő az esélye annak, hogy valaki megpróbálja kihasználni a rendszert saját hasznára.

Az OpenVPN egy nyílt forráskódú projekt, amely 2002-ben indult azzal a céllal, hogy teljes funkcionalitású SSL VPN megoldást hozzon létre. Az OpenVPN titkosítja a hálózatokon keresztül küldött adatokat, ami különösen fontos, ha sok felhasználó van ugyanazon a hálózaton.

Az elfogások története és fejlődésük az idők során

Történelmileg megbízhattál abban, hogy egy üzenet változatlan marad, ha viaszpecsétes levélben küldte el valaki megbízható. Azonban az idő múlásával a levelezés elfogása egyszerűbbé vált: A feladó elolvashatta vagy megváltoztathatta, mielőtt továbbította volna.

A második világháború során a technológiai fejlődés mindkét oldalon lehetővé tette, hogy biztonságosabban védjék adataikat, például az Enigma gép és a navajo kódbeszélők segítségével. A háború után az Egyesült Államok kormánya ezeket és más technikákat használt az információi védelmére.

Ahogy az idő telt és a technológia fejlődött, új módszerekre volt szükség az adatok biztonságának megőrzésére, itt jön képbe az OpenVPN. Az OpenVPN a nyilvános kulcsú kriptográfia és az SSL/TLS kombinációját használja a kulcscseréhez. Az OpenVPN futtatható a User Datagram Protocol (UDP) vagy a Transmission Control Protocol (TCP) felett. Az OpenVPN számos funkciót kínál, mint például az IPv4 vagy IPv6 forgalom alagútba helyezése, egyetlen porton való futtatás és még sok más.

Közösségi kiadás & OpenVPN alagútprotokoll

Az OpenVPN két verzióban érhető el: OpenVPN Közösségi Kiadás, amely ingyenes és nyílt forráskódú, és OpenVPN Alagútprotokoll, amely kereskedelmi termék.

OpenVPN Közösségi Kiadás

Az OpenVPN egy nyílt forráskódú projekt, amelyhez bárki hozzájárulhat, és GPL licenc alatt fut. A CE beállítása ingyenes, ha ismered a Linuxot és a parancssori felületet.

Az OpenVPN Közösségi Kiadás letölthető az OpenVPN weboldaláról.

OpenVPN Alagútprotokoll

Az OpenVPN alagútprotokoll SSL titkosítást használ annak biztosítására, hogy az adatok védettek legyenek. Ez azért van, mert AES-256 titkosítást alkalmaznak, amelyet az Egyesült Államok kormánya is használ. Az auditok kódja mindenki számára elérhető. Ez azt jelenti, hogy az emberek megtalálhatják és kijavíthatják a sebezhetőségeket. Ezenkívül a protokoll gyorsabb kapcsolatokat biztosít, és képes megkerülni a legtöbb tűzfalat.

Az OpenVPN Alagútprotokoll egyéb előnyei közé tartozik:

- Támogatja: Windows, macOS, Linux, iOS, Android

- Csatlakozik: Legfeljebb 5 eszközhöz gyorsabb sebességgel az OpenVPN 2.4P-vel

- Alagút: Az OpenVPN alagútprotokoll képes alagútba helyezni a tűzfalakat és NAT-okat

- API: Könnyen használható API fejlesztők számára

Mi az a VPN?

Egy rendszergazda néhány PC-t különböző hálózatokon összekapcsolhat, hogy azt a látszatot keltse, mintha ugyanazon a helyi hálózaton lennének. A gépek lehetnek ugyanabban a szobában, a világ ellentétes oldalain, vagy különböző kapcsolatokat használva, mint például vezeték nélküli uplinkek, műholdas és betárcsázós kapcsolatok.

A VPN-ben a “P” betű a magánéletet jelenti, így a virtuális hálózatot VPN-nek nevezik. Az (VPN) alagút a VPN-en keresztül haladó hálózati forgalomra utal, míg minden más forgalom az alagúton kívülinek minősül.

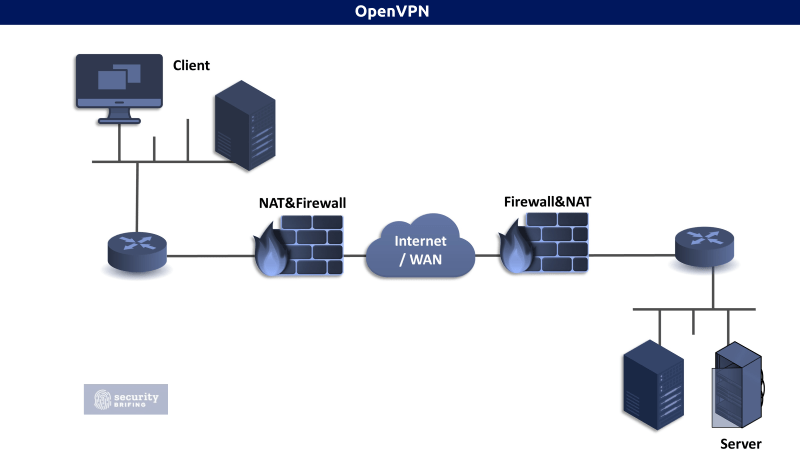

Az alábbi grafikon bemutatja, hogyan halad a hálózati forgalom a hálózat és az internet több szakaszán keresztül. Mivel a HTTPS és az SSH biztonságosabb kommunikációs protokollok, az ilyen típusú adatok elemzése sokkal egyszerűbb. Valakinek meg kell támadnia a hálózati forgalmat annak meghatározásához, hogy milyen típusú kapcsolat jön létre, melyik számítógépről melyik szerverre, még akkor is, ha láthatóak.

Amikor VPN-t használnak, az alagútban lévő forgalom már nem azonosítható.

Milyen forgalom irányítható VPN-en keresztül?

A virtuális magánhálózat (VPN) bármilyen típusú forgalmat titkosíthat és alagútba helyezhet, beleértve a képeket, filmeket, webes böngészést, e-mailezést és üzenetküldést. Néhány népszerű program, amely VPN-t használ:

ATM gépek: VPN használatával az ATM-ek biztonságosabban csatlakozhatnak a banki rendszerekhez.

Nyilvános Wi-Fi: A nyilvános Wi-Fi hálózatok potenciális melegágyai lehetnek a biztonsági támadásoknak. VPN használatával titkosíthatod a forgalmadat, így senki sem tudja lehallgatni az adataidat.

Otthoni hálózatok: VPN-t használhatsz, hogy bárhonnan csatlakozz az otthoni hálózatodhoz. Ez különösen hasznos, ha okos otthonod van olyan eszközökkel, amelyeknek csatlakozniuk kell az otthoni hálózatokhoz, például biztonsági kamerával vagy otthoni automatizálási rendszerrel.

Országcenzúra megkerülése: Az elnyomó rezsimekben, mint Észak-Korea vagy Kína, élő emberek számára a kormányzati blokádok általi cenzúra sürgető probléma. A “Kínai Nagy Tűzfal” megakadályozza a polgárokat abban, hogy hozzáférjenek a külvilághoz, és olyan hírekhez és információkhoz jussanak, amelyek lázadást inspirálhatnak — a VPN-ek lehetőséget nyújtanak ezen korlátozások megkerülésére.

Üzleti hálózatok: A vállalatok és más szervezetek VPN-t használhatnak több irodai helyszín vagy akár teljes adatközpontok összekapcsolására. Ezzel javíthatják a kommunikációt és az együttműködést az alkalmazottak között, miközben védik az érzékeny adatokat.

GeoIP szolgáltatások: Számos weboldal, köztük a Hulu, a YouTube és a Netflix, GeoIP adatbázisokat és más rekordokat használ arra, hogy tartalmat szolgáltasson hely alapján. Hozzáférhetsz az elérhetetlen anyagokhoz a környékeden, ha a számítógépes kapcsolatodat egy VPN szerveren keresztül “pattintod” közelebb a kívánt földrajzi régióhoz. Ezenkívül a VPN megvéd a tiltott filmek vagy szerzői joggal védett tévéműsorok megtekintésével kapcsolatos jogi szankcióktól.

A privát alagút teljesen el van zárva a nyilvános internettől. Bár a VPN maga is az interneten keresztül halad, mint a fenti képen, az útvonalán lévő eszközök csak a VPN forgalmat látják; nem tudják, mi kerül továbbításra a biztonságos alagútban. Ez azért van, mert a VPN nemcsak az alagútban lévő forgalmat titkosítja, hanem más felhasználók egyedi adatfolyamait is az alagúton kívül. Más szóval, még ha valaki képes is lenne elfogni egy ilyen adatfolyamot, nem tudná dekódolni, mert a VPN még mindig titkosítaná.

Az útválasztók és a tűzfalak mindkét oldalon létrehozzák az alagutat. Ha nem teszel különleges intézkedéseket a VPN forgalom szabályozására, az alagúton keresztülhaladó összes hálózati forgalom kihagyja a szokásos biztonsági intézkedéseket.

Adattitkosítás és hitelesítés

A VPN-ek titkosítást és hitelesítést használnak, hogy megakadályozzák másokat abban, hogy lássák az adataidat. A titkosítás megnehezíti az adatok megértését, a hitelesítés pedig biztosítja, hogy csak a megfelelő emberek láthassák azokat.

Az első biztonsági réteg a hitelesítés, amely ellenőrzi, hogy csak az engedélyezett felhasználók férhetnek hozzá a szolgáltatáshoz. Ez történhet minden felhasználó számára kiállított tanúsítványokkal vagy felhasználónévvel és jelszóval. Ezután a felhasználók saját korlátozásokat állíthatnak be, például bizonyos útvonalakat vagy tűzfalbeállításokat. Ezek általában egy telepítésre korlátozódnak, azonban testre szabhatók.

Másodszor, jobban meg kell védenünk a kommunikációs csatornát. Ehhez minden elküldött csomagot aláírunk. Ez azt jelenti, hogy minden rendszer ellenőrzi, hogy a kapott VPN csomagok megfelelően alá vannak-e írva. Az aláírt csomagok hitelesítésével egy rendszer időt takaríthat meg azzal, hogy nem dekódolja azokat a csomagokat, amelyek nem felelnek meg a hitelesítési kritériumoknak. Ha biztonságban tartjuk az aláíró kulcsokat, ez megakadályozza a szolgáltatásmegtagadási támadásokat!

PPTP vs OpenVPN

A Microsoft által kifejlesztett PPTP (Point-to-Point Tunneling Protocol) az egyik legrégebbi és leggyakoribb VPN protokoll. Az OpenVPN kicsit modernebb, és megfelelő konfiguráció esetén biztonságosabb lehet.

Az OpenVPN SSL/TLS-t használ a titkosításhoz, ugyanazt a technológiát, amelyet a webböngésződ használ a biztonságos weboldalakhoz való csatlakozáshoz. Az OpenVPN rugalmasabb, és különböző felhasználási esetekhez konfigurálható, míg a PPTP nagyon könnyen beállítható, de kevésbé rugalmas.

Bár az OpenVPN biztonságosabb, mint a PPTP, nehezebb lehet beállítani. Ha nem érzed magad kényelmesen a VPN konfigurálásában, érdemes lehet a PPTP-t használni.

Hogyan használjuk az OpenVPN-t?

Windows platformokhoz

Először le kell töltened az OpenVPN klienst. A Windows és Mac felhasználók megtalálhatják a legújabb verziót, a V3-at, itt.

Miután telepítetted az OpenVPN klienst, indítsd el, és importáld a .ovpn fájlt a

Miután telepítetted az OpenVPN klienst, le kell töltened egy konfigurációs fájlt. Ez a fájl megmondja az OpenVPN kliensnek, hogyan csatlakozzon a VPN szerverhez. Ezt a fájlt a VPN szolgáltatódtól szerezheted be.

Miután letöltötted a konfigurációs fájlt, nyisd meg az OpenVPN klienssel. Az OpenVPN kliens kérni fogja a felhasználónevedet és jelszavadat. Miután megadtad ezeket, az OpenVPN kliens csatlakozik a VPN szerverhez.

Az OpenVPN most a háttérben fut. Ezt ellenőrizheted az IP-címed megtekintésével. Ehhez látogass el a whatismyip.com. oldalra. Látnod kell, hogy az IP-címed megváltozott.

macOS platformokhoz

Ha Mac-et használsz, használhatod az OpenVPN klienst macOS-hez. A legújabb verzió letölthető itt.

Miután telepítetted az OpenVPN klienst, le kell töltened egy konfigurációs fájlt. Ez a fájl megmondja az OpenVPN kliensnek, hogyan csatlakozzon a VPN szerverhez. Ezt a fájlt a VPN szolgáltatódtól szerezheted be.

Miután letöltötted a konfigurációs fájlt, nyisd meg az OpenVPN klienssel. Az OpenVPN kliens kérni fogja a felhasználónevedet és jelszavadat. Miután megadtad ezeket, az OpenVPN kliens csatlakozik a VPN szerverhez.

Az OpenVPN most a háttérben fut. Ezt ellenőrizheted az IP-címed megtekintésével. Ehhez látogass el a whatismyip.com oldalra. Látnod kell, hogy az IP-címed megváltozott.

Linux platformokhoz

Ha Linuxot használsz, használhatod az OpenVPN klienst Linuxhoz. A legújabb verzió letölthető itt.

Telepítés Debian és Ubuntu rendszerekhez

Ha Debiant vagy Ubuntut használsz, az OpenVPN telepíthető a következő parancs segítségével:

- Nyisd meg a Terminált a ctrl + alt + T

- billentyűk lenyomásával

. Írd be a következő parancsot a Terminálba:. sudo apt install apt-transport-https. - . Ezután írd be a root jelszót.

Írd be a következő parancsot:. sudo wget https://swupdate.openvpn.net/repos/openvpn-repo-pkg-key.pub. - billentyűk lenyomásával

. Ez letölti az OpenVPN tároló kulcsát, amelyet az OpenVPN 3 Linux csomagok használnak. - billentyűk lenyomásával

sudo apt-key add openvpn-repo-pkg-key.pub. sudo wget -O /etc/apt/sources.list.d/openvpn3.list https://swupdate.openvpn.net/community/openvpn3/repos/openvpn3-$DISTRO.list . A Debian/Ubuntu disztribúciódtól függően ki kell cserélned a $DISTRO. - billentyűk lenyomásával

-t a helyes kiadási névre az alábbi táblázatból. - billentyűk lenyomásával

sudo apt update. sudo apt install openvpn3.

. Ez a kód telepíti az OpenVPN 3 csomagot.

Telepítés .ovpn profil használatával.

- Ha van egy OpenVPN profilod (.ovpn fájl) a VPN szolgáltatódtól, ezt a profilt használhatod a VPN szerverhez való csatlakozáshoz.

Egyszeri konfigurációs profil létrehozásához írd be a következő parancsot a Terminálba:. - openvpn3 session-start --config ${MY_CONFIGURATION_FILE}.

Írd be a következő parancsot a Terminálba egy konfigurációs fájl importálásához és egy VPN munkamenet indításához:. - openvpn3 config-import --config ${MY_CONFIGURATION_FILE}

Új VPN kapcsolat létrehozásához egy importált profilból használd a következő parancsot:.

openvpn3 session-start --config ${CONFIGURATION_PROFILE_NAME}

Telepítés Red Hat Enterprise Linux vagy Scientific Linux rendszerekhez

- Ha Red Hat Enterprise Linux vagy Scientific Linux 7-et használsz, az OpenVPN telepíthető a következő parancs segítségével:“Menj a keresősávba, és írd be a ".“

terminál.RHEL/CentOS 6:sudo yum install https://dl.fedoraproject.org/pub/epel/epel-release-latest-6.noarch.rpm

RHEL/CentOS 7:

sudo yum install https://dl.fedoraproject.org/pub/epel/epel-release-latest-7.noarch.rpmRHEL 7-en ajánlott az opcionális, extra és HA tárolók engedélyezése is, mivel az EPEL csomagok ezekből a tárolókból származó csomagoktól függhetnek:"sudo subscription-manager repos --enable "rhel-*-optional-rpms" --enable "rhel-*-extras-rpms" --enable "rhel-ha-for-rhel-*-server-rpms"

RHEL/CentOS 8:sudo yum install https://dl.fedoraproject.org/pub/epel/epel-release-latest-8.noarch.rpm.Engedélyezd a szükséges szolgáltatásokat a Red Hat 8-on."codeready-builder-for-rhel-8-${ARCH}-rpms tároló, mivel az EPEL csomagok ettől függhetnek: sudo ARCH=$( /bin/arch ) majd sudo subscription-manager repos --enable "codeready-builder-for-rhel-8-${ARCH}-rpms"

Ezenkívül a CentOS 8 felhasználóknak ajánlott engedélyezni a PowerTools tárolót, mivel néhány EPEL csomag további csomagoktól függhet: - sudo dnf config-manager --set-enabled PowerTools

Először telepítsd a yum copr modult. Ehhez futtasd a következő parancsot:. - sudo yum install yum-plugin-copr

Kapcsold be az OpenVPN 3 Copr tárolót az aktivált Copr modullal. Ehhez használd a következő parancsot: - sudo yum copr enable dsommers/openvpn3

A telepítés után az OpenVPN 3 Linux kliens a következő parancs segítségével indítható:

sudo yum install openvpn3-client.

César Dániel Barreto

César Daniel Barreto elismert kiberbiztonsági író és szakértő, aki mélyreható ismereteiről és képességéről ismert, hogy egyszerűsítse a bonyolult kiberbiztonsági témákat. Kiterjedt tapasztalattal rendelkezik a hálózatbiztonság és az adatvédelem terén, rendszeresen hozzájárul betekintő cikkekkel és elemzésekkel a legújabb kiberbiztonsági trendekről, oktatva mind a szakembereket, mind a nagyközönséget.