Attacco a distanza

15 settembre 2022 - sicurezza

Che cos'è un attacco a distanza?

Quando un ladro svaligia una casa per ottenere oggetti materiali, rischia di lasciare tracce di DNA o impronte digitali che potrebbero portare al suo arresto. Tuttavia, gli hacker che commettono crimini informatici possono farlo senza mai trovarsi nelle stesse vicinanze della loro vittima e quindi hanno molte meno probabilità di essere catturati. Inoltre, gli hacker esperti possono incastrare persone innocenti mettendo online prove false che rimandano ai dispositivi o agli account digitali degli innocenti.

Poiché gli hacker esperti sono abili nel trovare punti deboli nei sistemi attuali, nessuno degli strumenti o dei metodi di prevenzione può fermarli. Purtroppo, i responsabili dello sviluppo di misure legali per proteggere le persone e le aziende dalla pirateria informatica non sembrano essere veramente informati o preoccupati.

Tipi di attacchi remoti

Gli aggressori possono prendere il controllo dei sistemi remoti in diversi modi:

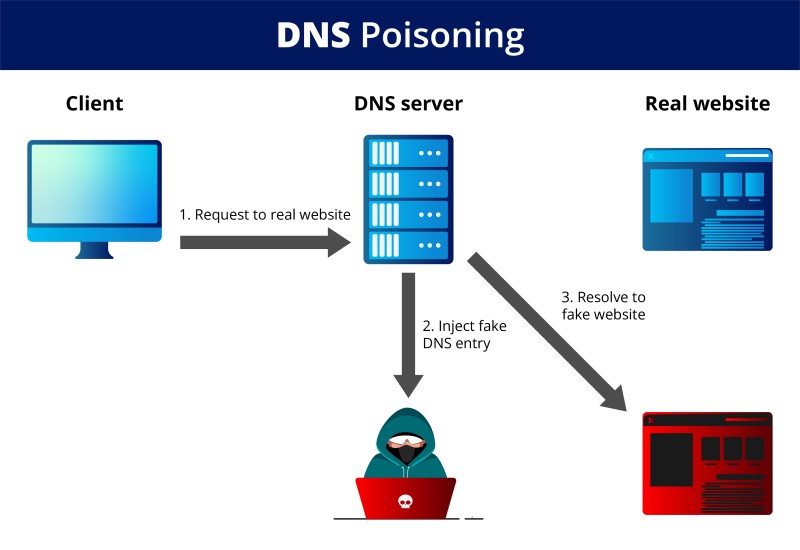

Avvelenamento DNS

Ogni dispositivo e server ha un insieme di numeri chiamato indirizzo di protocollo Internet (IP) utilizzato per identificarlo nelle comunicazioni. Ogni sito Web ha un nome di dominio per aiutare le persone a trovare i siti Web desiderati (ad esempio, www.domain.com). Il sistema dei nomi di dominio (DNS) converte il nome di dominio specificato dall'utente nell'indirizzo IP corretto utilizzando i server DNS per instradare il traffico in modo appropriato. Tutto questo viene gestito attraverso i server DNS.

L'avvelenamento DNS si verifica quando un aggressore reindirizza il traffico dal sito web previsto a un sito falso modificando i record DNS. Ad esempio, se cercate di accedere al vostro conto bancario online, ma venite reindirizzati a una pagina identica alla pagina di accesso della banca, l'aggressore ha eseguito un attacco di DNS poisoning. Se si inseriscono informazioni sensibili in questo sito Web falso, l'aggressore può rubare le informazioni a suo vantaggio.

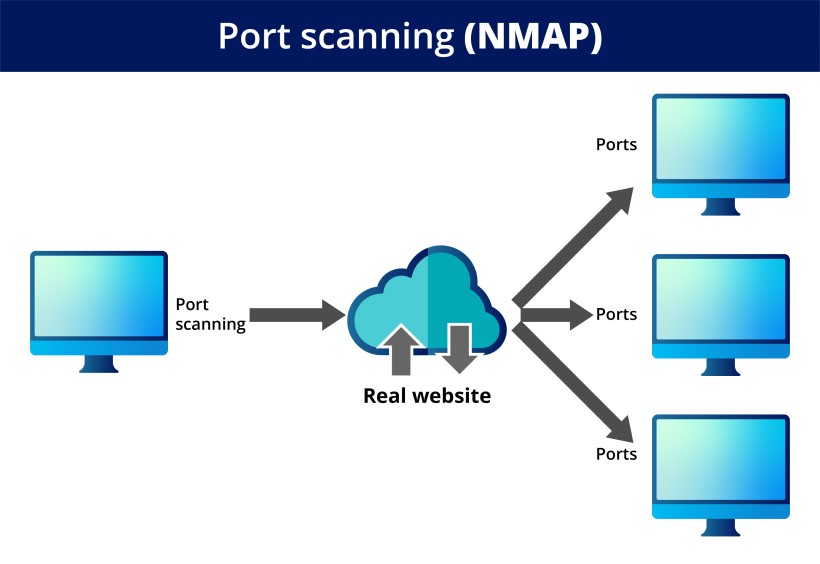

Scansione della porta

La scansione delle porte è un modo per scoprire quali porte di una rete sono aperte. Si cerca di inviare e ricevere dati attraverso ciascuna porta, come se si bussasse alla porta per vedere se c'è qualcuno in casa. Se qualcuno risponde, si sa che la porta è aperta. Eseguono una scansione delle porte su una rete o un server per mostrare quali porte sono aperte e in ascolto (ricevono informazioni) e se esistono dispositivi di sicurezza come i firewall tra l'origine e la destinazione. La scansione delle porte può essere utilizzata anche per rilevare le impronte digitali di un dispositivo, esaminando l'attività delle singole porte.

Questo programma non è utilizzato solo dagli amministratori della sicurezza per monitorare la rete alla ricerca di eventuali vulnerabilità, ma è anche spesso utilizzato dagli hacker come parte della loro ricognizione alla ricerca di punti deboli da sfruttare.

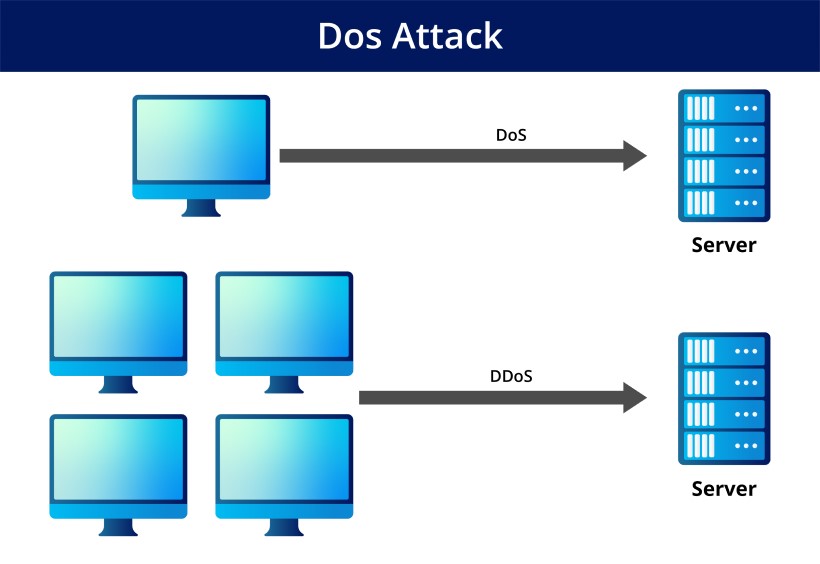

Attacchi DoS

L'obiettivo di un attacco DoS è impedire alle persone autorizzate a utilizzare una macchina o una rete di farlo. Ciò avviene inondando il bersaglio di domande e dati che causano il blocco del sistema. I dipendenti, i soci e i consumatori non possono utilizzare il sistema perché le loro richieste legittime sono sopraffatte dalle attività illecite dell'attaccante.

Attacchi DDoS possono essere molto costosi per chi li subisce. Gli attacchi possono riguardare il furto di dati o di beni. Le imprese, come banche, negozi, società di media e istituzioni governative, spesso prendono di mira i loro server Web in questi attacchi.

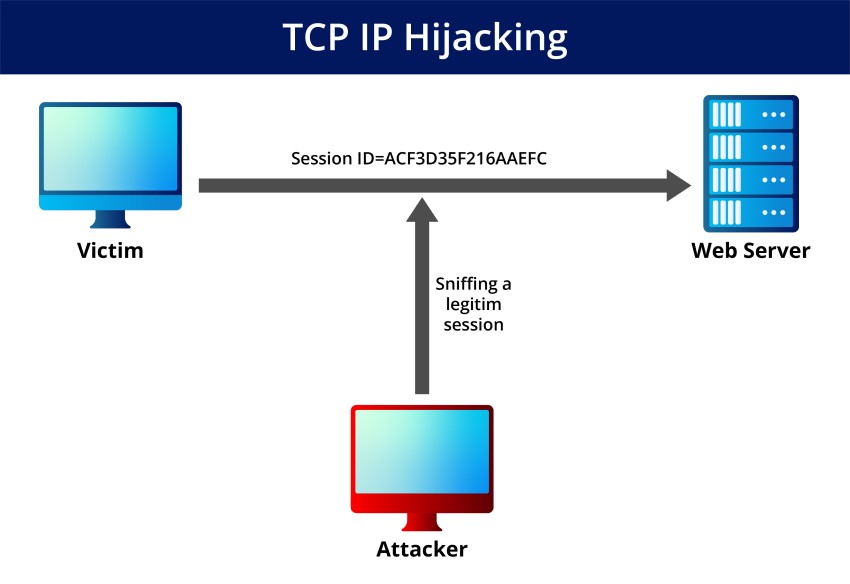

Dirottamento TCP/IP

Questo tipo di attacco si verifica quando un hacker si impossessa di una sessione tra due dispositivi che stanno già comunicando tra loro. L'attaccante deve trovarsi sulla stessa rete della vittima per portare a termine questo attacco.

Quando l'aggressore si impossessa della sessione, può origliare la conversazione e modificare i dati scambiati. Spesso questo attacco inietta malware nel sistema o ruba informazioni sensibili.

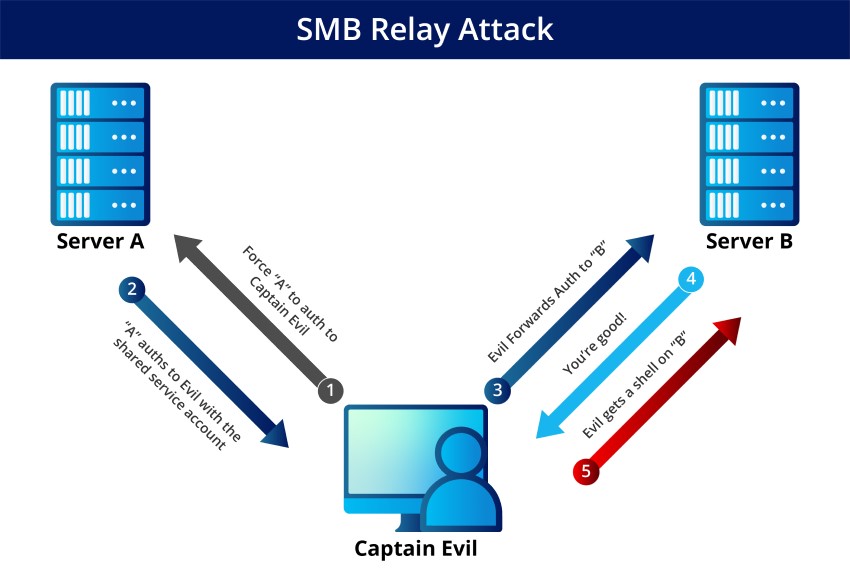

Attacco SMB Relay

Gli attacchi Server Message Block (SMB) Relay sono purtroppo comuni nelle aziende che utilizzano ancora l'autenticazione NTLM versione 2. I criminali informatici possono inoltrare segretamente dati sensibili ad altri server senza essere scoperti, ascoltando di nascosto il traffico di rete. I criminali informatici possono inoltrare segretamente dati sensibili ad altri server senza essere scoperti, ascoltando di nascosto il traffico di rete.

Pensate a questo problema dal punto di vista di un utente esemplare e di un hacker malvagio. Lo scenario ideale è quello in cui la persona reale cerca di accedere e di autenticarsi. Quando, invece di un utente valido, un hacker cerca di utilizzare credenziali rubate monitorando il traffico di rete per ottenere l'accesso, non c'è bisogno di una password.

I recenti progressi della tecnologia di hacking

Gli hacker trovano sempre nuovi modi per accedere alle informazioni riservate, il che rende evidente la necessità di aggiornare il Computer Fraud and Abuse Act. Questa legge è stata creata negli anni '80 ma non è stata modificata dal 2011, il che significa che non risponde ai più recenti progressi tecnologici. La CFAA deve tenere testa agli hacker aggiornandosi regolarmente.

Mentire su un profilo di incontri può non sembrare importante, ma se si violano i termini d'uso del sito web, si può essere accusati di hacking ai sensi della legge sulla privacy. CFAA. Questo reato minore prevede un anno di carcere o una multa di $100.000 euro.

Bypassare il test CAPTCHA

Il test CAPTCHA determina se un utente è un umano o un robot. È comunemente utilizzato per scopi di sicurezza, come l'accesso al proprio conto bancario. Se si viene scoperti a tentare di aggirare il CAPTCHA, si può essere accusati di hacking e rischiare fino a 8 anni di carcere.

CAPTCHA è una misura di sicurezza di un sito web per impedire ai bot di accedervi. Il CAPTCHA visualizza un'immagine difficile da decifrare e per accedere è necessario inserire le lettere e i numeri visualizzati in una casella sotto l'immagine. Tuttavia, gli hacker sono diventati così abili nel violarli che i CAPTCHA sono diventati più complessi, con il risultato che vengono risolti più spesso degli umani. Per combattere questo problema, reCAPTCHA è stato sviluppato e consiste nell'osservare piccoli quadrati e segnalarli con un idrante, un autobus o un passaggio pedonale.

Per il momento, reCAPTCHA è ancora attivo. Tuttavia, non passerà molto tempo prima che vengano scoperte tecniche di apprendimento automatico per aggirarlo.

Sia reCAPTCHA che CAPTCHA sono nati dall'idea che sia possibile identificare gli esseri umani dai computer online in modo rapido, semplice e a basso costo. Queste domande ci costringono a considerare cosa ci rende umani e se le macchine possono duplicare questo aspetto. La risposta più ovvia è che non lo sappiamo, perché ci siamo tuffati nel profondo dello stagno filosofico.

Come si fa a essere all'avanguardia e ad assicurarsi che la propria azienda o il proprio sito web non vengano violati?

Mantenete il vostro software aggiornato

La cosa più importante è mantenere il software aggiornato. Questo include il sistema operativo, le applicazioni e i plugin. Il software non aggiornato è uno dei modi più comuni con cui gli hacker riescono ad accedere a un sistema.

Un altro modo per proteggersi è quello di modificare il nome utente e la password predefiniti per qualsiasi dispositivo o account. Molte persone non si rendono conto che il nome utente e la password predefiniti sono facili da trovare online. Gli hacker lo sanno e provano queste credenziali prima di passare a metodi più complessi.

Utilizzare l'autenticazione a due fattori

L'utilizzo dell'autenticazione a due fattori (2FA) è uno dei modi migliori per proteggere i vostri account dalle violazioni. L'autenticazione a due fattori aggiunge un ulteriore livello di sicurezza, richiedendo l'inserimento di una password e di un codice inviato al telefono. In questo modo è molto più difficile per gli hacker accedere al vostro account anche se sono in possesso della vostra password.

Disabilitare l'accesso anonimo al sistema

Gli attacchi di accesso remoto sono in aumento, e prendere provvedimenti per proteggersi è essenziale. I criminali informatici stanno diventando sempre più sofisticati, quindi è essenziale essere all'avanguardia. Mantenere il software aggiornato, utilizzare l'autenticazione a due fattori e disabilitare l'accesso anonimo sono tutti modi efficaci per proteggersi. Con l'avanzare della tecnologia, dovremo sviluppare nuovi modi per stare davanti agli hacker in questo gioco del gatto e del topo.

sicurezza

admin è una redattrice senior per Government Technology. In precedenza ha scritto per PYMNTS e The Bay State Banner e ha conseguito una laurea in scrittura creativa alla Carnegie Mellon. Risiede fuori Boston.