Förståelse av åtkomstkontrollsystem

07 oktober 2022 - César Daniel Barreto

Det yttersta målet med alla säkerhetssystem är att ge individer och organisationer en känsla av säkerhet. När en grupp har fullständig kontroll över sina tillgångar och kan använda dem utan begränsning, blir denna utopi till. Människor kan njuta av äkta sinnesfrid när de inte behöver oroa sig för att förlora åtkomst eller ägande.

Att ständigt hålla utkik efter nya cyberattacker är ett heltidsjobb för cybersäkerhetsexperter. Dessa specialister kan aldrig sänka garden, eftersom det ständigt utvecklas nya typer av cyberattacker.

Säkerhet kan betraktas som den grad i vilken åtgärder vidtas för att skydda mot potentiella skador. Målet för alla företag och organisationer är att hålla systemets säkerhetsnivå tillräckligt hög för att endast behörig personal ska få tillgång till systemet och samtidigt skydda det från yttre hot, t.ex. hackare som försöker stjäla information genom cyberattacker.

Cyber- kontra fysisk säkerhet

Termen "fysisk säkerhet" omfattar de åtgärder som vidtas för att skydda din egendom från stöld eller skada. Fysisk säkerhet kan omfatta verktyg som lås och grindar och policyer som bakgrundskontroller av anställda. "Cybersäkerhetbeskriver å andra sidan de åtgärder som vidtas för att försvara sig mot digitala hot. Cybersäkerhet omfattar skydd av fysisk åtkomst till enheter och system som lagrar data (t.ex. servrar) och åtgärder relaterade till nätverkssäkerhet, informationsåtkomst och kontroll av systemets data.

För att vara säker måste både fysisk säkerhet och cybersäkerhet fungera tillsammans. För att säkerställa att allt täcks in är det viktigt att ha en heltäckande säkerhetsplan som omfattar alla säkerhetsaspekter. Detta inkluderar att säkerställa en säker infrastruktur (fysiska byggnader, system etc.).

Vi tenderar att tänka på infrastruktursäkerhet i termer av fysiska strukturer, som låsbara dörrar eller fönster. Det finns dock många fler aspekter som spelar in när man ska skapa ett effektivt säkerhetssystem. Dessa metoder omfattar i allmänhet en blandning av viktiga säkerhetsåtgärder som har utformats och testats för att uppfylla operativa krav och företagskrav.

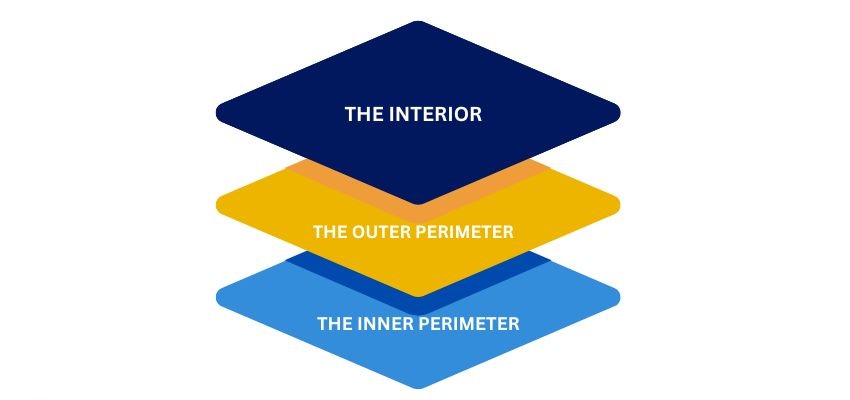

De tre lagren av fysisk åtkomstkontroll

Det finns tre generella nivåer för att utveckla och implementera en strategi för att säkra en infrastrukturtillgång.

- Interiören Detta är det innersta skyddslagret, som omfattar den inre delen av byggnaden, kontoret, båset och så vidare som ligger inom de inre och yttre gränserna.

- Den yttre perimetern Detta är utrymmet som omger ett säkert område. För att säkra detta utrymme måste du kontrollera vem som kan korsa den juridiska eller fysiska linje som markerar dess gränser. Till exempel kan fastighetsgränser eller en byggnads ytterväggar utgöra den yttre omkretsen av ett komplex.

- Den inre perimetern Detta definieras ofta av fysiska barriärer som väggar, dörrar och fönster - antingen utvändigt eller invändigt, beroende på sammanhanget i den yttre perimetern.

En heltäckande säkerhetsplan omfattar alla tre säkerhetsnivåerna. De tre säkerhetsnivåerna består vanligtvis av olika tekniker som samverkar för att skapa en effektiv lösning för fysiskt skydd.

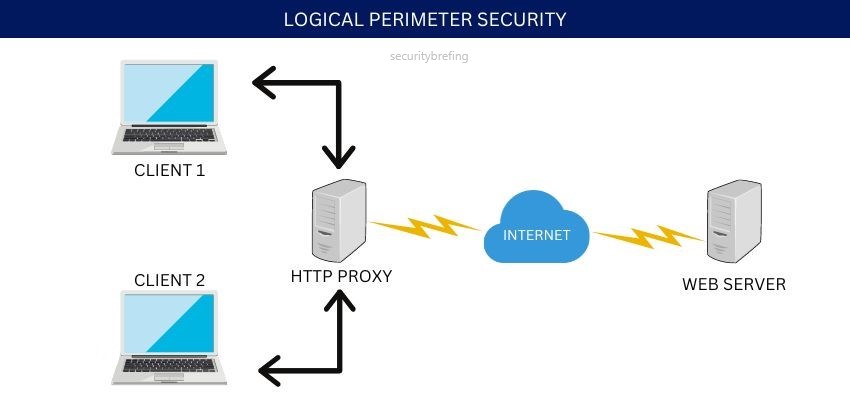

Logisk perimetersäkerhet

Utöver de tre fysiska lagren finns det också något som kallas logisk perimetersäkerhet. Denna term omfattar de elektroniska åtkomstkontroller som finns på plats för att skydda system och data. Det handlar om lösenord, användar-ID, krypteringsnycklar och andra digitala sätt att hålla informationen säker.

Naturliga metoder för åtkomstkontroll

Naturlig åtkomstkontroll innebär att man använder naturliga designelement för att begränsa eller tillåta åtkomst till ett område, till exempel genom att använda en flod som en naturlig barriär för att skydda mot markbaserade attacker.

Territoriell förstärkning

Territoriell förstärkning använder strukturer, system och policyer för att etablera och upprätthålla en fysisk säkerhetsnärvaro. Det kan till exempel handla om belysning för att öka ett områdes synlighet eller att etablera tillträdeskontrollåtgärder som grindar och stängsel.

Teknologiska metoder för tillträdeskontroll

Teknologisk åtkomstkontroll använder teknik för att begränsa eller tillåta åtkomst till ett område. Inkludera CCTV-system, larmsystem och åtkomstkontrollsystem.

Drift och förvaltning av infrastruktursäkerhet bygger på tre grundläggande typer av delsystem:

- Avskräckning

- Förebyggande åtgärder

- Svar

Avskräckning bygger på tanken att om en inkräktare vet att det är mer sannolikt att han eller hon kommer att fångas in, är det mindre sannolikt att han eller hon försöker sig på en attack.

Målet med förebyggande åtgärder är att göra det svårare för en inkräktare att komma åt målet. Detta görs genom att göra det svårare att hitta målet, svårare att närma sig målet och svårare att bryta sig in i målet.

Responssystem är utformade för att upptäcka ett intrång och sedan vidta åtgärder för att stoppa angriparen och minimera den skada som denne kan orsaka.

Ett väl utformat säkerhetssystem kombinerar alla dessa tre delsystem för att skapa ett effektivt system för avskräckning, förebyggande åtgärder och respons.

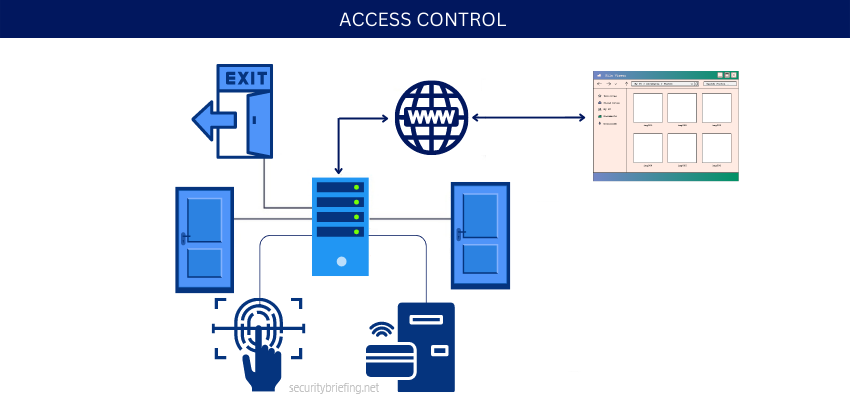

Åtkomstkontroll

Den främsta prioriteringen för säkerhetssystem, som de flesta experter är överens om, är att förhindra intrång genom avskräckning. Delar av infrastrukturen kan begränsas så att personer utan behörighet inte kan orsaka skada, förstörelse eller stöld.

Egress, eller den lagliga rätten att lämna en anläggning, definieras som den väg som människor använder för att komma in och ut från en plats. Fysisk säkerhet kan definieras som ingress, vilket avser den fysiska väg som används av någon för att gå in på en plats och komma ut korrekt.

I säkerhetstermer är en rättighet ett juridiskt privilegium eller tillstånd som beviljas någon eller någon grupp av en erkänd myndighet. Denna myndighet kan vara en regering, en lagligt erkänd statlig agent eller ägaren till en tillgång. När obehöriga personer försöker få tillgång till en tillgång som de inte har rätt till, blir de inkräktare.

Därför handlar åtkomstkontroll om att kontrollera vem som kan komma in i, gå ut ur och komma tillbaka till en tillgång. Att kontrollera obehöriga personers tillgång till viktiga tillgångar är en viktig säkerhetsåtgärd som du kan vidta.

Auktorisation

Behörighet kan vara fastighetsgränsen för organisationens fysiska egendom eller ytterdörren till deras anläggningar.

Huvudsyftet med en perimeter är att endast tillåta personal. Olika metoder kan användas för att uppnå detta - som att plantera häckar runt fastighetsgränsen eller placera ut synliga skyltar. Om någon obehörig försöker ta sig in stoppas denne omedelbart av säkerhetsanordningar som taggtrådsstängsel med grindar och beväpnade vakter.

De flesta insatser för åtkomstkontroll sker mellan en fastighets yttre och inre omkretsar. Detta kan inkludera att ha parkering för anställda och gäster på strategiska platser och använda landskapsarkitektur för att leda människor till specifika ingångar och utgångar och hålla dem borta från andra möjliga in- / utgångspunkter.

Detta innebär också att hålla ditt hem säkert från inkräktare. Du kan göra detta genom att använda fysiska barriärer som väggar, fönster och dörrar. Dessa barriärer kommer att hindra människor från att komma för nära ditt hem och hjälpa till att skydda dig och din familj.

Inre säkerhet är säkerheten för människor och saker inne i en byggnad eller ett område. Detta inkluderar att bevaka människor och även använda maskiner för att bevaka, spåra och upptäcka alla som kommer in utan tillstånd. Det här systemet registrerar också vad som händer i området så att vi kan se om någon bryter mot reglerna. Att ha både människor och maskiner som arbetar tillsammans gör denna typ av säkerhet mycket effektiv.

Säkerhetspolicyer

En bra säkerhetspolicy som förklarar hur säkerheten fungerar på varje nivå är grundläggande. Företag och organisationer måste skapa omfattande säkerhetspolicyer som förklarar vem som får tillgång till olika tillgångar och vad de får göra med dem. På så sätt vet alla vad de ska göra för att hålla allting säkert.

Företag och organisationer kan skydda sina anställda och sin utrustning från olyckor genom att vidta dessa extra åtgärder. De kan förhindra att personer som inte är behöriga att vistas i vissa områden orsakar skada genom att sätta upp ett system för åtkomstkontroll med restriktioner för var de anställda får vistas.

Om till exempel en säljare av misstag spiller kaffe på en av produktionsservrarna på teknikavdelningen skulle det vara en allvarlig katastrof.

Företag bör utveckla en tydlig säkerhetspolicy som gör det möjligt för behöriga personer att få tillgång till vissa tillgångar samtidigt som obehöriga personer hindras från att få tillgång till samma tillgångar.

Åtkomstkontrollens viktiga roll i cybersäkerheten

I den digitala världen är åtkomstkontroll lika viktigt som i den fysiska. Företag måste autentisera personer som försöker ta sig in i deras nätverk och begränsa vilka användare som har tillgång till känsliga data eller delar av nätverket för att kunna försvara sig mot yttre faror. Du vill inte att någon bryter sig in i ditt hem eller på ditt kontor, och du vill inte att sådana personer får tillgång till dina datorsystem. Hackare kan komma över kritisk information, t.ex. kunddata eller affärshemligheter, och orsaka stor förödelse för företaget.

Det finns två typer av åtkomstkontroller i den digitala världen:

- Fysiska

- Logisk

Fysiska kontroller hindrar användare från att komma åt kontor, arbetsstationer och hårdvara, medan logiska kontroller skyddar kritiska cybertillgångar. Båda är viktiga för cybersäkerheten; båda utgår från antagandet att personer som försöker komma in är okända tills systemet kan bekräfta det med hjälp av deras ID, dvs. användarnamn, e-postadress eller MAC-adress, som identifierar dem när de begär åtkomst.

Identifiering och autentisering

Åtkomstkontroll säkerställer att endast behöriga personer kan komma in i system och se data. För att kunna göra detta måste företag kunna identifiera och autentisera användare. Identifiering innebär att man fastställer vem som begär åtkomst, medan autentisering bekräftar att användaren är den som han eller hon utger sig för att vara.

Det finns tre olika typer av identifieringsmetoder:

- Något du vet

- Något du har

- Något du är

Något du vet, som ett lösenord eller en PIN-kod; något du har, som en fysisk token eller ett nyckelkort; och något du är, som ditt fingeravtryck eller din irisskanning. De två förstnämnda kan förloras eller stjälas, så biometri är den säkraste formen av identifiering.

Det finns fyra olika typer av autentisering:

- En faktor

- Två-faktor

- Tre-faktor

- Multi-faktor

Enfaktorsautentisering använder endast en typ av identifiering, t.ex. ett lösenord. Tvåfaktorsautentisering lägger till ett andra lager, t.ex. en säkerhetskod som skickas till din telefon. Trefaktorsautentisering lägger till ett tredje lager, t.ex. en fingeravtrycksskanning. Flerfaktorsautentisering kombinerar två eller flera av dessa metoder.

Programvaruenheter

I ett system för åtkomstkontroll är ett subjekt en enhet som kan begära åtkomst till en resurs, medan ett objekt är en enhet som lagrar eller tillhandahåller resursen. I de flesta fall är subjekten användare och objekten filer, program eller enheter. Subjekt kan dock också vara processer eller trådar som begär åtkomst till ett objekt och objekt kan vara Active Directory-objekt, t.ex. användare, grupper eller datorer.

Det finns tre typer av programvaruenheter i ett system för passerkontroll:

- Användare

- Föremål

- Processer

En användare är en människa som interagerar med systemet, medan ett objekt är något som systemet använder eller manipulerar, t.ex. en fil. En process är en uppsättning instruktioner som en dator utför.

Cybersäkerhetsexperter måste kunna identifiera vilka användare, objekt och processer som ska ha tillgång till vilka resurser, och de måste kunna implementera lämpliga kontroller för att säkerställa att endast behöriga personer kan få tillgång.

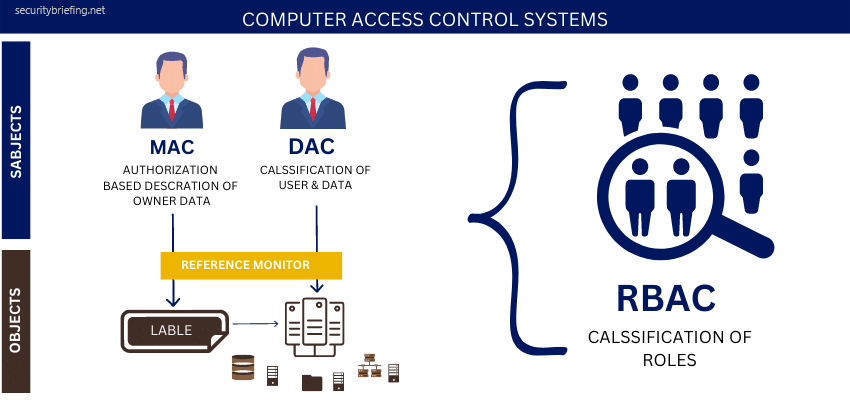

System för åtkomstkontroll av datorer

Det finns många olika typer av system för åtkomstkontroll till datorsystem. De vanligaste är ändå rollbaserad åtkomstkontroll (RBAC), diskretionär åtkomstkontroll (DAC), obligatorisk åtkomstkontroll (MAC) och värdbaserad åtkomstkontroll (HBAC).

RBAC är den enklaste modellen och den tilldelar användarna roller. En chef kan till exempel få tillgång till de filer som behövs för att utföra sitt jobb, men inte till känslig information om de anställda. Den här typen av system är lätt att implementera och underhålla, men det är inte särskilt flexibelt.

DAC - - DAC är lite mer komplicerat eftersom det tilldelar åtkomstbehörigheter till enskilda användare. Det innebär att varje användare har sin egen uppsättning behörigheter, som kan anpassas efter deras behov. Den här typen av system är mer flexibelt än RBAC, men det är också mer utmanande att hantera.

MAC är den mest komplexa typen av system för åtkomstkontroll. Det använder en säkerhetsmärkning för att definiera känsligheten hos data och kontrollera vem som kan se dem. Den här typen av system är mycket säkert, men det är också svårt att implementera och underhålla.

HBAC - är en hybrid av de tre andra typerna av system för åtkomstkontroll. Det använder både roller och behörigheter för att styra åtkomsten till data. Denna typ av system är mer flexibelt än RBAC och MAC, men det är också mer utmanande att hantera.

Oavsett vilken typ av passerkontrollsystem du väljer är det viktigt att komma ihåg att de alla är utformade för att skydda dina data och ditt företag. Välj det som bäst passar dina behov och se till att implementera det på rätt sätt.

Tillträdeskontroll är avgörande för både fysisk och digital säkerhet. Genom att förstå de olika typerna av passerkontrollsystem kan du välja rätt för dina behov och se till att dina tillgångar är säkra.

César Daniel Barreto

César Daniel Barreto är en uppskattad cybersäkerhetsskribent och expert, känd för sin djupgående kunskap och förmåga att förenkla komplexa ämnen inom cybersäkerhet. Med lång erfarenhet inom nätverkssäkerhet nätverkssäkerhet och dataskydd bidrar han regelbundet med insiktsfulla artiklar och analyser om de senaste cybersäkerhetstrender och utbildar både yrkesverksamma och allmänheten.