Az ismert kibertámadások típusai részletesen 2023-ig

2023. április 07. • César Daniel Barreto

A kibertámadások és kockázatok sikeres megvédése érdekében elengedhetetlen megérteni azok jellemzőit és működését. A kibertámadások fő kategóriái az SQL injekciós támadások, a Cross-Site Scripting és a szolgáltatásmegtagadás (DoS). Ebben a cikkben ezeket a jelentős kiberbiztonsági kérdéseket fogjuk megvizsgálni.

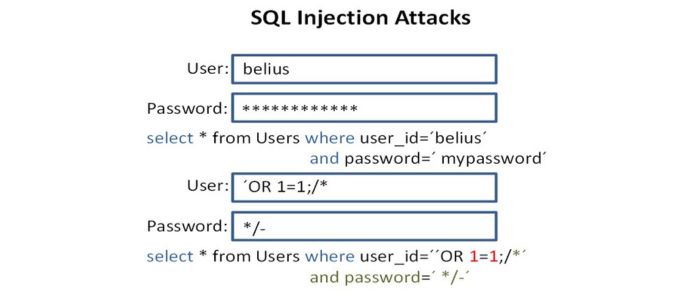

SQL injekciós támadások

Az SQL lehetővé teszi a kommunikációt az adatbázisokban tárolt adatokkal, függetlenül attól, hogy helyileg tárolják-e vagy távoli webszervereken. Ez a nyelv lehetővé teszi számunkra, hogy kinyerjük és módosítsuk az információkat szkriptek vagy kis programok segítségével. Számos szerver, amely szolgáltatások vagy alkalmazások számára tárol információkat, SQL-re támaszkodik.

Ahogy az OPSWAT magyarázza, egy SQL injekciós támadás ezeket a szervereket célozza meg, rosszindulatú kódot használva a tárolt adatok kinyerésére. Ez a helyzet különösen aggasztóvá válhat, ha a tárolt adatok magánügyfél-információkat tartalmaznak, például hitelkártyaszámokat, felhasználóneveket, jelszavakat vagy minősített információkat.

Néhány elterjedt SQL injekciós példa a következőket tartalmazza:

- Rejtett adatok elérése egy SQL lekérdezés módosításával további eredmények eléréséhez.

- Az alkalmazás logikájának megzavarása egy lekérdezés módosításával, hogy beavatkozzon az alkalmazás tervezett működésébe.

- UNION támadások, amelyek lehetővé teszik az adatok visszanyerését különböző adatbázis-táblákból.

- Az adatbázis vizsgálata annak verziójáról és szervezéséről szóló részletek összegyűjtésére.

- Vak SQL injekció, ahol a vezérelt lekérdezési eredmények nem jelennek meg az alkalmazás válaszaiban.

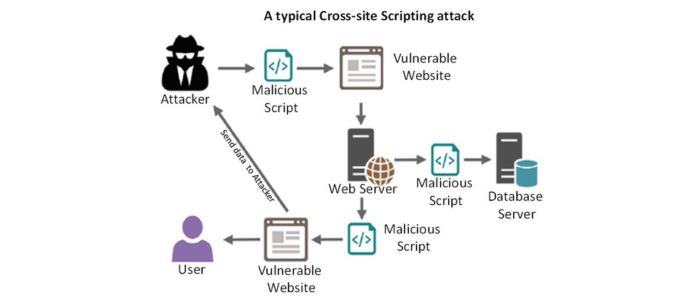

Keresztoldali szkriptelés (XSS)

Ebben a fajta kibertámadásban a felhasználó a célpont, nem pedig a szerver, mivel a támadás a felhasználó böngészőjében hajtódik végre, amikor hozzáfér, nem pedig magán a szerveren. Az ilyen cross-site támadások egyik módszere a rosszindulatú kód injektálása egy megjegyzésbe vagy szkriptbe, amely automatikusan fut. A cross-site scripting támadások súlyosan károsíthatják egy weboldal hírnevét azáltal, hogy veszélyeztetik a felhasználói információkat anélkül, hogy bármilyen nyomot vagy jelzést hagynának a rosszindulatú tevékenységről.

A Cross-site scripting (XSS) egy olyan kibertámadás, ahol rosszindulatú egyének káros szkriptet injektálnak egy weboldalba, amelyet aztán feldolgoznak és végrehajtanak. Ez a támadás általában a weboldal felhasználói bemeneti adatokba vetett bizalmára támaszkodik, és magában foglalja egy URL elküldését, amely tartalmazza a rosszindulatú payloadot a célzott felhasználónak. Az XSS támadások elsődleges célja a személyes adatok, munkamenet sütik ellopása és a szociális mérnöki technikák alkalmazása, többek között. Az XSS támadások három fő típusa létezik, és most megvitatjuk mindegyik típust és azokat a lépéseket, amelyek szükségesek a védekezéshez.

- Reflektált Cross-Site Scripting: Egy reflektált XSS támadás általában azzal jár, hogy a payloadot egy HTTP kérés paraméterébe injektálják. A webalkalmazás később feldolgozza és beveti anélkül, hogy ellenőrizné vagy elkerülné. Ez az XSS legegyszerűbb formája, és a rosszindulatú szkript, amely a felhasználó böngészőjét célozza, könnyen módosítható, potenciálisan anélkül, hogy a felhasználó észlelné a támadást.

- Tárolt Cross-Site Scripting: Ebben a változatban a webalkalmazás tárolja a bemeneti értéket, amely tartalmazza a káros szkriptet, egy tárolóközegben. A szkript addig marad meg, amíg az alkalmazás elő nem hívja az értéket és be nem építi a HTML dokumentumba. Ennek a sebezhetőségnek a gyakori belépési pontjai közé tartoznak a weboldal megjegyzések, blogbejegyzések, felhasználónevek, csevegések, kapcsolatfelvételi űrlapok és rendelési adatok. A tartós XSS különböző forrásokból származhat, a leggyakoribb az HTTP protokoll válaszai, valamint az SMTP, azonnali üzenetküldő szolgáltatások és socket értesítések.

- DOM-alapú Cross-Site Scripting: A Document Object Model (DOM) egy programozási interfész, amely egy webdokumentum szerkezetét képviseli és összekapcsolja egy szkriptnyelvvel. Lehetővé teszi dokumentumok, mint például HTML vagy XML szervezését, és lehetővé teszi a programok számára, hogy megváltoztassák a dokumentum szerkezetét, stílusát és tartalmát. Egy DOM-alapú XSS támadásban a rosszindulatú payload a DOM környezet módosításával hajtódik végre az áldozat böngészőjében, így a felhasználó tudtán kívül futtatja a kliens oldali kódot. A JavaScript könyvtárak elterjedésével egyre gyakoribbá vált az adatok feldolgozása megbízhatatlan forrásokból (bizonytalan vagy helytelenül kódolt) a kliens oldalon, gyakran írva ezeket az adatokat a weboldal DOM-jába.

A Cross-Site Scripting (XSS) fejlődése

A sebezhetőség kezdeti felfedezése óta kiterjedt kutatásokat végeztek ezen a területen. Ahogy a programozási nyelvek fejlődnek, új módszerek merülnek fel a Cross-Site Scripting kihasználására, a programozási nyelvek és a webfejlesztési megközelítések széles skálája miatt. Egy érdekes példa a JSFuck, egy programozási stílus, amely csak hat karaktert használ, és képes JavaScript kódot generálni és végrehajtani minimális karakterekkel, a JavaScript nyelv alapján. Fontos figyelembe venni ezt a programozási stílust, amikor stratégiákat dolgozunk ki bármilyen Cross-Site Scripting formájának enyhítésére.

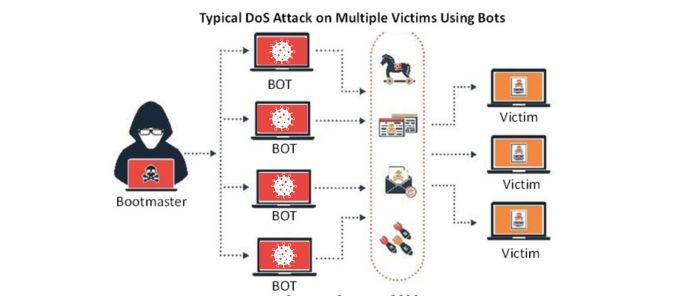

Szolgáltatásmegtagadás (DoS) és Elosztott szolgáltatásmegtagadás (DDoS)

Ezek a támadások egy weboldalt forgalommal árasztanak el, ami a szerverét túlterheli a kérésekkel, és képtelenné teszi a tartalom megjelenítésére a felhasználók számára. Sok esetben ezeket a kibertámadásokat több számítógép hajtja végre egyidejűleg, ami különösen nehézzé teszi az ellensúlyozást. A támadók a világ különböző IP-címeiről származhatnak, ami tovább bonyolítja a potenciális forrás azonosítását.

Ez a kibertámadás célja egy rendszer, alkalmazás vagy gép működésképtelenné tétele, akadályozva annak tervezett szolgáltatását. A támadás célozhatja az információforrást (pl. egy alkalmazást), a kommunikációs csatornát vagy a számítógépes hálózatot. A webszerverek korlátozott kapacitással rendelkeznek a kérések vagy felhasználói kapcsolatok kezelésére; ennek a határnak a túllépése lassíthatja vagy leállíthatja a szerver válaszát, ami esetleg megszakadásokhoz vezethet. A szolgáltatásmegtagadás (DoS) és az elosztott szolgáltatásmegtagadás (DDoS) két technika az ilyen támadások végrehajtására. Az elsődleges különbség a támadásban részt vevő számítógépek vagy IP-k száma.

A DoS támadásokban számos kérés ugyanarról a gépről vagy IP-címről származik, ami a rendelkezésre álló erőforrásokat fogyasztja. Végül a szolgáltatás túlterheltté válik, és elkezdi elutasítani a kéréseket, ami szolgáltatásmegtagadást eredményez. A DDoS támadások ezzel szemben több számítógépet vagy IP-címet vonnak be egyszerre ugyanazon szolgáltatás célzására. A DDoS támadásokat nehezebb észlelni, mert a kérések különböző IP-kről származnak, ami lehetetlenné teszi az adminisztrátorok számára, hogy blokkolják a kérő IP-t, ahogy azt a DoS támadások esetében tehetnék.

A DDoS támadásban részt vevő számítógépek rosszindulatú szoftverfertőzés révén kerülnek bevonásra, botokká vagy zombikká alakítva őket, amelyeket a kiberbűnözők távolról irányíthatnak. A botok csoportja, azaz ugyanazzal a rosszindulatú szoftverrel fertőzött számítógépek, botnetet alkotnak, amelyet zombi hálózatnak neveznek. Ez a hálózat jelentősen nagyobb kapacitással rendelkezik a szerverek túlterhelésére, mint egyetlen gép által végrehajtott támadás.

Következtetés

Így a fent említett információk alapján a meglévő kiberfenyegetések közé tartozik a Malware, Ransomware, Vírusok, Férgek, Trójaiak, Szolgáltatásmegtagadás, Rootkitek, Adathalászat, Kémprogramok, Reklámprogramok, és ezek kombinációi, amelyeket különböző kibertámadási mechanizmusok támogatnak.

Ezek a támadástípusok gyakran támaszkodnak egymásra, több technikát alkalmazva egyetlen támadáson belül. Például egy Trójai bevethető egy későbbi DDoS támadás elindítására, míg egy Rootkit végrehajtható, miután jelszavakat szereztek adathalászat révén.

A kiberbiztonsági szakértők azt javasolják, hogy legyünk óvatosak az ingyenes vírusirtó szoftverekkel, mivel azok telepítése előre nem látható következményekhez vezethet. Fontos megérteni, hogy az abszolút biztonság nem létezik. Mindig lesznek olyan egyének, akik elkötelezettek a rendszerek és alkalmazások sebezhetőségeinek felfedezésében, hogy azokat rosszindulatúan kihasználják. Ugyanakkor magas fokú védelem elérése lehetséges.

César Dániel Barreto

César Daniel Barreto elismert kiberbiztonsági író és szakértő, aki mélyreható ismereteiről és képességéről ismert, hogy egyszerűsítse a bonyolult kiberbiztonsági témákat. Kiterjedt tapasztalattal rendelkezik a hálózatbiztonság és az adatvédelem terén, rendszeresen hozzájárul betekintő cikkekkel és elemzésekkel a legújabb kiberbiztonsági trendekről, oktatva mind a szakembereket, mind a nagyközönséget.