Understanding access control systems

07 ottobre 2022 - César Daniel Barreto

L'obiettivo finale di qualsiasi sistema di sicurezza è fornire a individui e organizzazioni un senso di sicurezza. Quando un gruppo ha il controllo completo dei propri beni e può utilizzarli senza restrizioni, si realizza l'utopia. Le persone possono godere di un'autentica tranquillità quando non devono preoccuparsi di perdere l'accesso o la proprietà.

Essere costantemente alla ricerca di nuovi attacchi informatici è un lavoro a tempo pieno per gli esperti di sicurezza informatica. Questi specialisti non possono mai abbassare la guardia, poiché vengono sviluppati sempre nuovi tipi di attacchi informatici.

La sicurezza può essere considerata come il grado di protezione da potenziali danni. L'obiettivo di un'azienda o di un'organizzazione è quello di mantenere il livello di sicurezza del proprio sistema sufficientemente alto da consentire l'accesso solo al personale autorizzato, proteggendolo al contempo da minacce esterne come gli hacker che potrebbero tentare di rubare le informazioni attraverso attacchi informatici.

Sicurezza informatica e fisica

Il termine "sicurezza fisica" comprende le misure adottate per proteggere i vostri beni da furti o danni. Sicurezza fisica possono includere strumenti come serrature e cancelli e politiche come il controllo dei precedenti dei dipendenti. "Sicurezza informaticadescrive invece le misure adottate per difendersi dalle minacce digitali. Sicurezza informatica comprende la protezione dell'accesso fisico ai dispositivi e ai sistemi che memorizzano i dati (come i server) e le misure relative alla sicurezza della rete, all'accesso informativo e al controllo dei dati del sistema.

Oggi, per essere sicuri, sia la sicurezza fisica che quella informatica devono lavorare insieme. Per garantire che tutto sia coperto, è fondamentale avere un piano di sicurezza completo che comprenda tutti gli aspetti della sicurezza. Ciò include la garanzia di un'infrastruttura sicura (edifici fisici, sistemi, ecc.).

Si tende a pensare alla sicurezza delle infrastrutture in termini di strutture fisiche, come porte o finestre con serratura. Tuttavia, molti altri aspetti sono coinvolti nella creazione di un sistema di sicurezza efficace. Questi metodi generalmente incorporano un mix di misure di sicurezza cruciali, ideate e testate per soddisfare le esigenze operative e aziendali.

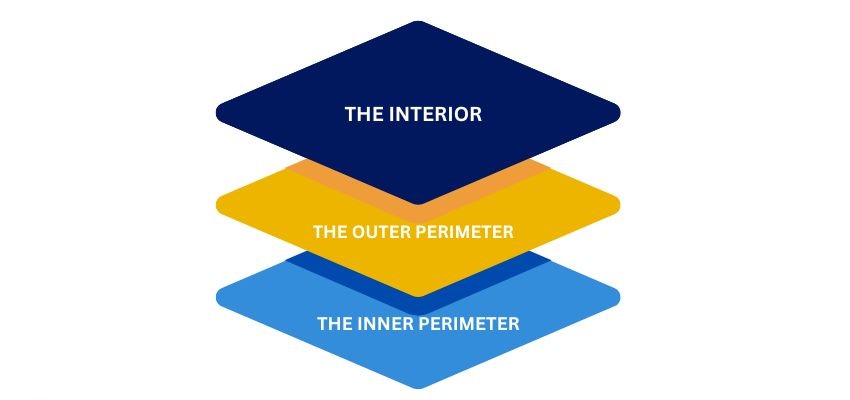

I tre livelli del controllo degli accessi fisici

Lo sviluppo e l'implementazione di una strategia per la sicurezza di un asset infrastrutturale si articola su tre livelli generali.

- L'interno Si tratta dello strato di protezione più interno, che comprende l'interno della struttura, dell'ufficio, del cubicolo e così via che si trova all'interno del perimetro interno ed esterno.

- Il perimetro esterno È lo spazio che circonda un'area protetta. Per proteggere questo spazio, è necessario controllare chi può attraversare la linea legale o fisica che ne segna i confini. Ad esempio, le linee di proprietà o le pareti esterne di un edificio onorano il perimetro esterno di un complesso.

- Il perimetro interno Spesso è definito da barriere fisiche come muri, porte e finestre: esterne o interne, a seconda del contesto del perimetro esterno.

Un piano di sicurezza completo copre tutti e tre i livelli di sicurezza. I tre livelli di sicurezza sono in genere composti da varie tecnologie che lavorano insieme per formare una soluzione di protezione fisica efficace.

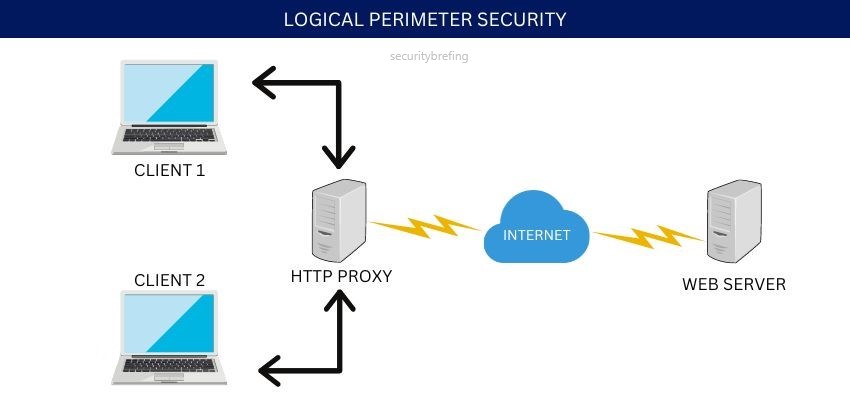

Sicurezza del perimetro logico

Oltre ai tre livelli fisici, esiste anche la cosiddetta sicurezza del perimetro logico. Con questo termine si intendono i controlli elettronici di accesso che vengono effettuati per proteggere i sistemi e i dati. Si tratta di password, ID utente, chiavi di crittografia e altri mezzi digitali per proteggere le informazioni.

Metodi naturali di controllo degli accessi

Il controllo naturale degli accessi prevede l'utilizzo di elementi di design naturali per limitare o consentire l'accesso a un'area, ad esempio utilizzando un fiume come barriera naturale per proteggersi dagli attacchi da terra.

Rafforzamento territoriale

Il rafforzamento territoriale impiega strutture, sistemi e politiche per stabilire e mantenere una presenza fisica di sicurezza. Ad esempio, può comportare l'illuminazione per aumentare la visibilità di un'area o la creazione di misure di controllo degli accessi come cancelli e recinzioni.

Metodi tecnologici di controllo degli accessi

Technological access control uses technology to restrict or allow access to an area. Include CCTV systems, alarm systems, and access control systems.

Il funzionamento e la gestione della sicurezza dell'infrastruttura si basano su tre tipi fondamentali di sottosistemi:

- Deterrenza

- Prevenzione

- Risposta

La deterrenza si basa sull'idea che se un intruso sa di avere maggiori probabilità di essere scoperto, sarà meno propenso a tentare un attacco.

L'obiettivo della prevenzione è rendere più difficile l'accesso all'obiettivo da parte di un intruso. Ciò avviene rendendo più difficile trovare l'obiettivo, più difficile avvicinarsi all'obiettivo e più difficile violarlo.

I sistemi di risposta sono progettati per rilevare un'intrusione e quindi intervenire per fermare l'attaccante e ridurre al minimo i danni che può causare.

Un sistema di sicurezza ben progettato combina tutti e tre questi sottosistemi per creare un efficace sistema di deterrenza, prevenzione e risposta.

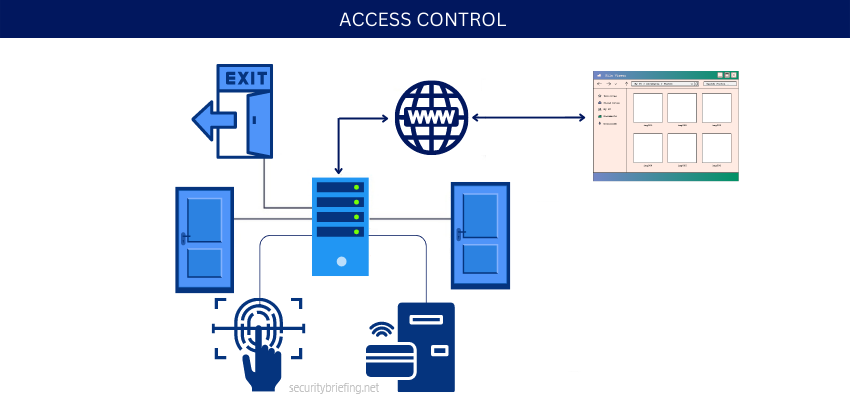

Controllo degli accessi

La priorità numero uno per i sistemi di sicurezza, come concordato dalla maggior parte degli esperti, è prevenire le intrusioni utilizzando la deterrenza. È possibile limitare alcune parti dell'infrastruttura in modo che le persone non autorizzate non possano causare danni, distruzioni o furti.

L'uscita, o il diritto legale di lasciare una struttura, è definita come il percorso utilizzato dalle persone per entrare e uscire da un luogo. La sicurezza fisica può essere definita come ingresso, che si riferisce al percorso fisico utilizzato da qualcuno per entrare in un sito e uscirne correttamente.

In termini di sicurezza, un diritto è un privilegio o un permesso legale concesso a qualcuno o a un gruppo da un'autorità riconosciuta. Questa autorità può essere un governo, un agente governativo legalmente riconosciuto o il proprietario di un bene. Quando persone non autorizzate tentano di accedere a un bene su cui non hanno diritti, diventano intrusi.

Pertanto, il controllo degli accessi consiste nel controllare chi può entrare, uscire e rientrare in una risorsa. Controllare l'accesso di persone non autorizzate alle risorse essenziali è un passo fondamentale per la sicurezza.

Autorizzazione

L'autorizzazione può essere il confine della proprietà fisica dell'organizzazione o la porta d'ingresso della sua struttura.

L'obiettivo principale di un perimetro è quello di autorizzare solo il personale. Per raggiungere questo obiettivo si possono utilizzare diversi metodi, come piantare siepi intorno alla linea di proprietà o posizionare cartelli visibili. Se un individuo non autorizzato tenta di attraversarlo, viene immediatamente fermato da elementi di sicurezza come recinzioni di filo spinato con cancelli e guardie armate.

La maggior parte degli sforzi per il controllo degli accessi avviene tra i perimetri esterni e interni di una proprietà. Ciò può includere la presenza di parcheggi per i dipendenti e per gli ospiti in luoghi strategici e l'utilizzo di aree verdi per indirizzare le persone verso ingressi e uscite specifici e tenerle lontane da altri possibili punti di ingresso/uscita.

Ciò significa anche mantenere la casa al sicuro dagli intrusi. A tal fine è possibile utilizzare barriere fisiche come muri, finestre e porte. Queste barriere impediscono alle persone di avvicinarsi troppo alla vostra casa e contribuiscono a proteggere voi e la vostra famiglia.

La sicurezza interna è la sicurezza delle persone e delle cose all'interno di un edificio o di un'area. Ciò include il controllo delle persone e l'uso di macchine per osservare, seguire e rilevare chiunque entri senza permesso. Questo sistema registra anche ciò che accade nell'area, in modo da poter vedere se qualcuno infrange le regole. Il lavoro congiunto di persone e macchine rende questo tipo di sicurezza molto efficace.

Politiche di sicurezza

Una buona politica di sicurezza che spieghi come funziona la sicurezza a ogni livello è fondamentale. Le aziende e le organizzazioni devono creare politiche di sicurezza complete che spieghino chi è autorizzato ad accedere alle diverse risorse e cosa può fare con esse. In questo modo, tutti sapranno cosa fare per mantenere tutto al sicuro.

Le aziende e le organizzazioni possono proteggere i loro lavoratori e le loro attrezzature dagli incidenti adottando queste misure supplementari. Possono evitare che persone non autorizzate a trovarsi in aree specifiche causino danni installando un sistema di controllo degli accessi con restrizioni sui luoghi in cui i dipendenti possono recarsi.

Ad esempio, se un rappresentante di vendita rovescia inavvertitamente del caffè su uno dei server di produzione nel reparto di ingegneria, si tratterebbe di un disastro significativo.

Le aziende devono sviluppare una chiara politica di sicurezza che consenta alle persone autorizzate di accedere a determinate risorse, impedendo al contempo alle persone non autorizzate di accedere alle stesse risorse.

Il ruolo vitale del controllo degli accessi nella sicurezza informatica

Nel mondo digitale, il controllo degli accessi è essenziale quanto quello fisico. Le aziende devono autenticare le persone che tentano di entrare nelle loro reti e limitare gli utenti che hanno accesso ai dati sensibili o alle parti della rete, per difendersi dai pericoli esterni. Non volete che qualcuno si introduca nella vostra casa o nel vostro ufficio e non volete che questi individui accedano ai vostri sistemi informatici. Gli hacker potrebbero ottenere informazioni critiche, come i dati dei clienti o i segreti commerciali, e creare scompiglio nella vostra azienda.

Nel mondo digitale esistono due tipi di controllo degli accessi:

- Fisico

- Logico

I controlli fisici impediscono agli utenti di accedere a uffici, postazioni di lavoro e hardware, mentre i controlli logici proteggono le risorse informatiche critiche. Entrambi sono importanti per la sicurezza informatica; entrambi partono dal presupposto che le persone che tentano di entrare sono sconosciute fino a quando il sistema non è in grado di confermarlo attraverso il loro ID, ovvero il nome utente, l'e-mail o l'indirizzo MAC, che li identifica quando richiedono l'accesso.

Identificazione e autenticazione

Il controllo degli accessi garantisce che solo le persone autorizzate possano accedere ai sistemi e visualizzare i dati. A tal fine, le aziende devono essere in grado di identificare e autenticare gli utenti. L'identificazione è il processo che determina chi richiede l'accesso, mentre l'autenticazione conferma che l'utente è chi dice di essere.

Esistono tre tipi di metodi di identificazione:

- Qualcosa che si conosce

- Qualcosa che avete

- Qualcosa che siete

Qualcosa che si conosce, come una password o un PIN; qualcosa che si possiede, come un token fisico o una keycard; e qualcosa che si è, come l'impronta digitale o la scansione dell'iride. I primi due possono essere persi o rubati, quindi la biometria è la forma di identificazione più sicura.

Esistono quattro tipi di autenticazione:

- Fattore singolo

- A due fattori

- Tre fattori

- Multi-fattore

L'autenticazione a fattore singolo utilizza un solo tipo di identificazione, come la password. L'autenticazione a due fattori aggiunge un secondo livello, come un codice di sicurezza inviato al telefono. L'autenticazione a tre fattori aggiunge un terzo livello, come la scansione delle impronte digitali. L'autenticazione a più fattori combina due o più di questi metodi.

Entità software

In un sistema di controllo degli accessi, un soggetto è un'entità che può richiedere l'accesso a una risorsa, mentre un oggetto è un'entità che memorizza o fornisce la risorsa. Nella maggior parte dei casi, i soggetti sono utenti e gli oggetti sono file, programmi o dispositivi. Tuttavia, i soggetti possono anche essere processi o thread che richiedono l'accesso a un oggetto e gli oggetti possono essere oggetti di Active Directory, come utenti, gruppi o computer.

In un sistema di controllo degli accessi esistono tre tipi di entità software:

- Utenti

- Oggetti

- Processi

Un utente è un essere umano che interagisce con il sistema, mentre un oggetto è qualcosa che il sistema utilizza o manipola, come un file. Un processo è un insieme di istruzioni che un computer esegue.

I professionisti della sicurezza informatica devono essere in grado di identificare quali utenti, oggetti e processi devono avere accesso a quali risorse e devono essere in grado di implementare i controlli appropriati per garantire che solo le persone autorizzate possano accedere.

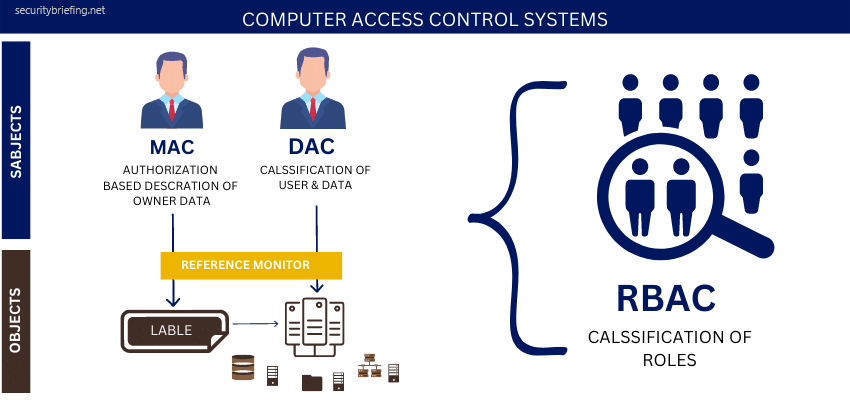

Sistemi di controllo degli accessi informatici

Esistono molti tipi di sistemi di controllo degli accessi ai sistemi informatici. Tuttavia, i più comuni sono il controllo degli accessi basato sui ruoli (RBAC), il controllo degli accessi discrezionale (DAC), il controllo degli accessi obbligatorio (MAC) e il controllo degli accessi basato sull'host (HBAC).

RBAC - è il modello più semplice e assegna dei ruoli agli utenti. Ad esempio, un manager può accedere ai file necessari per svolgere il proprio lavoro, ma non può accedere alle informazioni sensibili dei dipendenti. Questo tipo di sistema è facile da implementare e mantenere, ma non è molto flessibile.

DAC - è un po' più complesso, perché assegna i permessi di accesso ai singoli utenti. Ciò significa che ogni utente ha un proprio set di autorizzazioni, che può essere personalizzato in base alle sue esigenze. Questo tipo di sistema è più flessibile di RBAC, ma anche più impegnativo da gestire.

MAC - è il tipo più complesso di sistema di controllo degli accessi. Utilizza un'etichetta di sicurezza per definire la sensibilità dei dati e controllare chi può vederli. Questo tipo di sistema è molto sicuro, ma è anche difficile da implementare e mantenere.

HBAC - è un ibrido degli altri tre tipi di sistemi di controllo degli accessi. Utilizza sia i ruoli che i permessi per controllare l'accesso ai dati. Questo tipo di sistema è più flessibile di RBAC e MAC, ma è anche più impegnativo da gestire.

Indipendentemente dal tipo di sistema di controllo degli accessi scelto, è importante ricordare che sono tutti progettati per proteggere i vostri dati e la vostra azienda. Scegliete quello più adatto alle vostre esigenze e assicuratevi di implementarlo correttamente.

Il controllo degli accessi è fondamentale per la sicurezza fisica e digitale. Conoscendo i diversi tipi di sistemi di controllo degli accessi, potete scegliere quello giusto per le vostre esigenze e assicurarvi che i vostri beni siano al sicuro.

César Daniel Barreto

César Daniel Barreto è uno stimato scrittore ed esperto di cybersecurity, noto per la sua approfondita conoscenza e per la capacità di semplificare argomenti complessi di sicurezza informatica. Con una vasta esperienza nel campo della sicurezza delle reti e della protezione dei dati, contribuisce regolarmente con articoli e analisi approfondite sulle ultime tendenze in materia di tendenze della cybersecurity, educando sia i professionisti che il pubblico.